「プラットフォームアプローチ」「セグメンテーション/最小権限」がキーワード

制御システムセキュリティ、先行企業のやり方は?パロアルトに聞く

2017年04月05日 07時00分更新

ネットワークの「セグメンテーション」と「アクセス権限の最小化」も

もうひとつ、ロディヤス氏は、ネットワークの「セグメンテーション」による粒度の細かいアクセスコントロールもトレンドだと説明した。

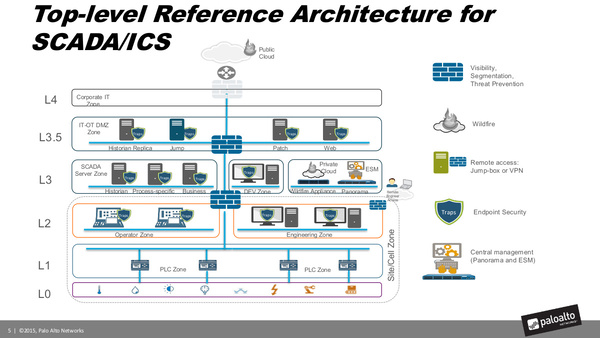

これまでITネットワークとOTネットワークは個別に拡大してきたが、現在では両者がつながり、統合されつつある。これを「社内ネットワーク」とひとくくりのままにするのではなく、細かなセキュリティゾーンとして分割し、ゾーン間のアクセス権限は最小化する。こうすれば、たとえIT環境内のマシンが乗っ取られたとしても、OT環境まで侵入することは容易ではなくなる。

産業制御システムセキュリティの標準規格である「ISA-99/IEC62443」においても、ICSにおいて複数の異なるセキュリティゾーンを設け、アクセス権限を最小化することがベストプラクティスとされているという。

さらにロディヤス氏は、IT/OTネットワーク間にDMZレイヤーを設ける構成が有効だと示した。“緩衝地帯”となるDMZをはさみ、インターネット/IT環境とOT環境の間はプロキシなどを介したアクセスとすれば、攻撃はさらに困難なものとなる。

もちろん、これらのレイヤー間には次世代ファイアウォール(NGFW)をはさみ、エクスプロイトやマルウェア、C2トラフィックなどをブロックするとともに、ポリシーベースでの詳細なアクセスコントロールを利かせる。たとえば、PLC(制御装置)にはIT側/OT側の両方からアクセスできるが、設定を変更できるのはOT側の特定端末のみで、IT側端末は稼働状況の監視しかできない、といった制御だ。

パロアルトのICSソリューション、ハネウェルとの協業も開始

ロディヤス氏は、「パロアルトはITセキュリティの会社として知られているが、実はICS/SCADA領域でもかなり採用されている」と語った。電力(発電/送配電)、上下水道、鉱工業、製造業、交通(鉄道/空港)といった重要インフラのセキュリティに採用されているという。当然、ロディヤス氏が説明した「プラットフォームアプローチ」も「セグメンテーション」もサポートしている。

「ユーザー企業には『これまでIT環境で使っていたソリューションを、そのままOT環境にも適用できる』と評価いただいている」(ロディヤス氏)

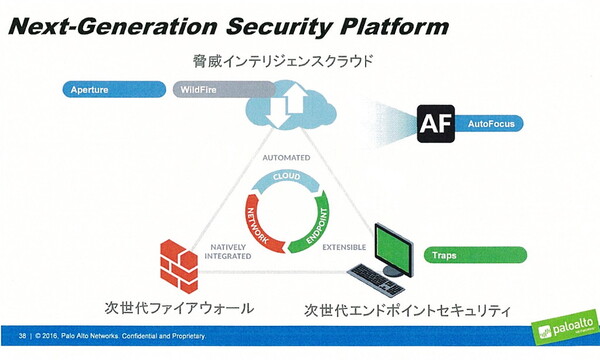

パロアルトでは、ネットワーク防御を行うNGFWの「PAシリーズ/VMシリーズ」に加え、エンドポイントセキュリティの「Traps」、そして脅威インテリジェンス/サンドボックスクラウドの「WildFire」の各製品が連携し、プラットフォームを構成している。

NGFWが主要なICSプロトコルをカバーし、独自プロトコルにも対応するのはもちろんだが、最近、特にICS領域で注目度が高いのはエンドポイントのTrapsだという。一般的なアンチウイルスソフトとは異なり、Trapsはウイルススキャンをしない。シグネチャレスで、マルウェアが起動しようとした段階で防御アクションを開始するため、システム稼働にはほとんど影響を与えず、ICS管理端末にもインストールしやすいからだ。

また、未知のマルウェアやゼロデイ攻撃については、WildFireのサンドボックスも威力を発揮する。WildFireはクラウドサービスだけでなく、アプライアンスとしてオンプレミス(OTネットワーク内)にも配置できるため、OT環境からのインターネットアクセスを禁止している環境にも対応できる。

これに加えてロディヤス氏は、一元管理ツールの「Panorama」もTCO削減という点で効果的だと説明した。重要インフラに組み込まれたICSは、地理的に分散した環境にあることが多く、NGFWも複数台が設置されるため、その効果は高いという。

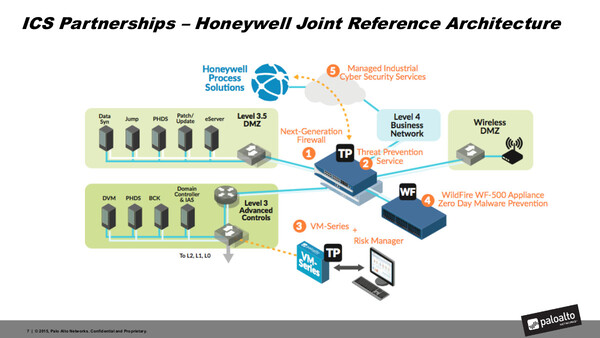

なおパロアルトでは昨年、ICSセキュリティの強化を目的として、ハネウェルプロセスソリューションズ(Honeywell Process Solutions)との協業を発表している。ハネウェルが提供する産業用プロセス制御システムに、パロアルトのセキュリティ機器を組み合わせたリファレンスアーキテクチャを提供している。

具体的には、前述したようなレイヤー構成をとっており、NGFWとWildFireアプライアンスによって、ゼロデイマルウェアも含む多様な攻撃のOTへの侵入を防ぐ。特徴的なのは、OT環境内に設置した仮想アプライアンス版のNGFW(VMシリーズ)を使って脅威を検出し、連携するハネウェルのOT管理者向けダッシュボード(Risk Manager)にリスクレーティング情報を表示するという仕組みだ。

ハネウェルと開発したリファレンスアーキテクチャについて、ロディヤス氏は「主に(米国の)エネルギーセクターの企業が導入を進めている」と語った。同業界は大量のサイバー攻撃にさらされており、業界としてセキュリティ規準(NERC-CIP)も定められたことがその背景にあるという。

「繰り返しになるが、ICSセキュリティには、IT/OTの双方を考慮した取り組みが必要だ。ばらばらのポイントソリューションを導入するのは最善の策ではなく、製品間で連携がとれた、包括的で自動化、予測の可能なプラットフォームアプローチが適している」(ロディヤス氏)