攻撃の変化に合わせて防御も進化することが今後の課題

では、どのような対策があるのか。岡本氏は、遠隔操作用サーバーとの通信を「出口対策」、潜入後の情報収集・窃取活動を「内部対策」に分けて、それぞれ対策のポイントを挙げた。

出口対策では、通信先だけでなく、RAT特有の通信内容、たとえば通信ヘッダーで特殊な符号を使っている、特殊な暗号化方式を使っているなどを見て遮断する方法が紹介された。

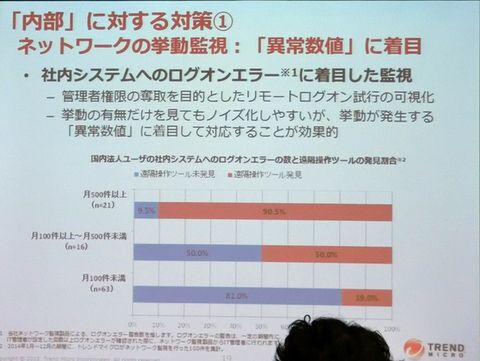

内部対策では、ネットワーク内の不審な挙動を監視する方法が挙げられた。たとえば、管理者権限を奪うためにブルートフォース攻撃が実行された場合、通常では考えられない数のログオンエラーが発生する。実際、同社ネットワーク監視製品を導入する国内法人ユーザーにて、ログオンエラー数とRATの発見率を見たところ、エラー数が多いほどにRAT発見率は高まる結果となった。

「もちろん、パスワードのクラック手口はブルートフォースだけではない。2014年は、管理者権限のある環境であれば簡単に平文パスワードを入手できる、デバッグやセキュリティ用途の一般的なツールを使うケースが特に確認された。だが、依然としてブルートフォース/辞書攻撃は多いので、監視ポイントに含めても良いと思う」(岡本氏)。

ログオンエラー数とRAT発見率は比例することから、監視することで潜入を検知できる可能性が高まる

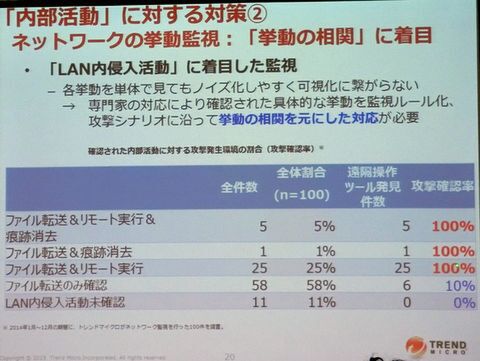

ただし、1つの挙動だけに着目しても正規の挙動(ログオンエラーであれば、パスワード忘れや入力ミスなど)がノイズとなり、可視化しづらい問題がある。そこで岡本氏は、挙動の相関関係から攻撃を検知する対策を挙げた。実際、ツール転送とリモート実行、痕跡消去の組み合わせが検知されたところでは、攻撃が100%確認されたという。

挙動の相関から攻撃を確実に検知する

このほか、サーバー/クライアント内の挙動も併せて監視することも重要だ。これは、端末内での痕跡消去や実行プロセスを監視、証拠を保全して、感染端末を特定するソリューションの導入が有効だ。

「攻撃者は、隠ぺいに向けて活動内容を変化させている。防御側も、こうした情報をもとに進化を続ける姿勢が、今後はより一層重要になるだろう」(岡本氏)。