標的型攻撃の「サイバーキルチェーン」を断ち切れ!

近年、特定の企業を狙うサイバー攻撃(標的型攻撃)が増加し、攻撃手法も高度化して発見しづらいものになっている。ベライゾンの報告書によれば、データ侵害に遭った企業の約6割は、最初のデータ侵害から数カ月後にやっとその被害に気づいているという。たとえCSIRTを構築して『有事の体制』を整えたとしても、インシデントの発生に気づくのが遅ければ、その間に被害が拡大してしまうだろう。

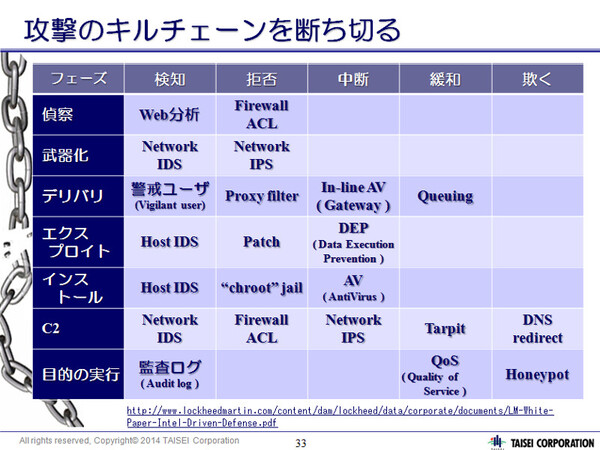

北村氏は、標的型攻撃の増加や高度化に対処し、攻撃検知や発見後の緊急対応(インシデントハンドリング)の能力を高めるために、これまでのツール主導型対策ではなく、「サイバーキルチェーン」を意識した対策へと考えを改めたという。

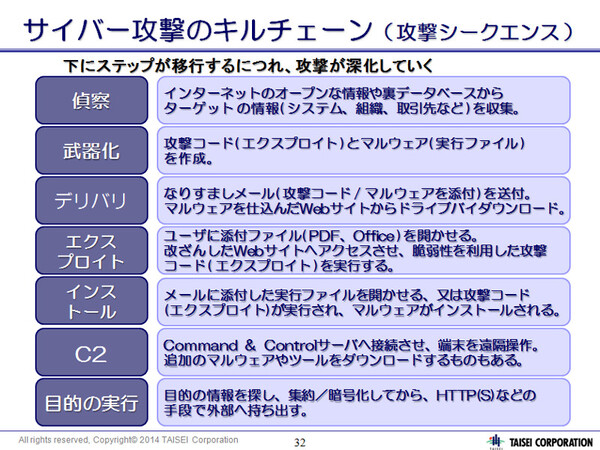

サイバーキルチェーンとは、標的型攻撃における攻撃者の一連の行動(シークエンス)を、軍事行動になぞらえて示したものだ。標的型攻撃は通常、ターゲットとなる企業/組織に対する「偵察」から始まり、一定の時間をかけて、徐々に攻撃を深化させていく。したがって、早期段階で攻撃を検知し、このキルチェーンをどこかで「断ち切る」ことで被害を防げると、北村氏は説明した。

「もちろんアンチマルウェア、ファイアウォールといったこれまでのセキュリティツールによる対策も『基本』として実施する。だが、どのツールも100%防御できるわけではない。『プラスアルファ』として、サイバーキルチェーンの考え方に基づく多層防御を意識する」(北村氏)

※ サイバーキルチェーンは2009年、ロッキードマーチン社のマイク・クロッパー(Mike Clopper)氏により提唱された考え方。詳しくは同社サイトを参照。

(→次ページ、ビッグデータ解析に基づき、攻撃の予兆検知に取り組む)