感染発覚からサービス再開までを追う

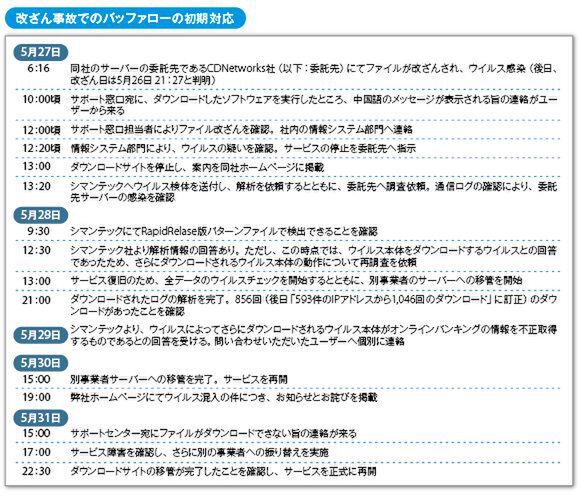

八田氏によると、感染が発覚したのは、サポート部門に「中国語のダイアログが出るので、怪しい」という一報が入った5月27日の10時頃。サポート担当者によりファイルの改ざんが判明し、情報システム部にエスカレーション。12時過ぎにCDNetworksにサービスの停止を依頼し、13時にサービスを停止。ユーザーに対しては、緊急メンテナンス中であることをアナウンスしつつ、情報システム部では①ウイルス自体の調査、②侵入経路の調査、③サービスの再開という3つの活動を進めたという。

感染発覚からサービス再開までの流れ

まず①のウイルスの調査に関しては、27日13時の段階で同社が使っていたシマンテックに検体を送ったところ、翌日28日の12時半にウイルスであることが通知されたという。「ただ、この時点ではダウンローダーということしかわからなかったので、ダウンロードしたウイルス本体がどのような動きをするかわからなかった」(八田氏)とのことで、ウイルス自体の調査も依頼。29日にはシマンテックによるウイルス本体の調査が完了し、オンラインバンクのIDとパスワードの詐取を行なうことが明らかになったという。

こうした情報収集を受け、5月30日にはお詫びと対策の第一報を出し、シマンテックとマカフィーのウイルス対策ソフトでの対応を発表。その後、ウイルス対策ソフトのベンダーに検体を送付し、6月5日にはトレンドマイクロ製品も対応。現状全7社のウイルス対策ソフトで駆除が可能になっているほか、同社サイトではシマンテックとトレンドマイクロの30日間無料体験版も案内されている。現在は、IPアドレスを元にダウンロードしたユーザーのISPを割り出し、JPCERTコーディネーションセンター経由で感染を疑われるユーザーに対するアラートメールの配布が完了している。

②の侵入経路に関しては、CDNetworksに対してアクセスログの提出を求めたという。具体的にはバッファローから該当したファイルをアップロードした際のログ、ユーザーがダウンロードした際のログを依頼した。これらのログを調べたところ、アップロードした時とダウンロードした時でファイルサイズが違うことが判明。27日の夕方にはバッファローがウイルスに感染したファイルをアップロードしたのではなく、CDNetworks側の方でファイルを改ざんされた可能性が濃厚になったという。6月5日にはCDNetworksから改ざんの報告を受けたという。

③のサービス再開に関しては、CDNetworksの信頼性が確認できないため、28日から別の事業者にファイルを移し始め、30日には作業を完了した。同日のお詫びと対策で案内した。しかし、翌日にはダウンロードがうまくいかないという連絡がサポート経由で入ったという。「もともとこのサービス自体がCDNではなく、オンラインストレージ。約款上書いていないものの、(ファイルダウンロードのための)不特定多数のユーザーのアクセスを事業者側で、不正アクセスとみなしている可能性があるようだ」(八田氏)。

そこで31日にはさらにAmazon Web ServicesのCDNであるAmazon Cloud Frontへの移設を開始。同日の夜には移設を完了し、サービスを正式に再開したという。八田氏は、「AWSも、もともと別のサービスを利用しており、アカウントを持っていたので、導入はスムーズでした」と語る。

CDN自体は10年使ってきた実績がある

今回のファイル改ざん事故は、CDNetworksで運用されたサーバーが攻撃されたというのが原因だが、委託先としてCDNetworksに問題はなかったのだろうか? これに対して八田氏は、「提供業者は変わってきたが、CDN自体は10年近く使ってきた実績がある」と回答する。ただ、この発言にはやや複雑な背景がある。

CDNetworksは、世界30カ国にサービスを展開するCDNサービスの専門業者で、「アジア最大級」「世界第3位」を謳う。しかし、長らくバッファロー自体が使っていたサービスはCDNetworks本体のものではなく、CDNetworksの技術をOEM的に利用していた別の事業者のものだという。その後、2014年初にその事業者から技術供給元のCDNetworksへ事業譲渡が行なわれ、5月にはインフラの移設が発生した。事故が起こったのは、この移設の1週間後。アップロードサーバーの認証の不備を突いて、サーバーに不正侵入したものだという。この結果、バッファローのファイルが改ざんされ、ウイルスを配布するという事故に至ったわけだ。

なお、CDNetworksでは6月27日に「セキュリティ侵害に関するお知らせ(最終報)」と題した報告書を掲出しており、セキュリティコンサルティングで実績のあるラックの指導の下、強度の高い認証基盤に移行していることを発表している。

3時間で停止、3日で再開、3週間で再発防止策

バッファローは再発防止策として、ファイルの改ざんを検知する仕組みを導入した。エッジサーバーからリクエストが来た際に、別サーバーでリアルタイムにハッシュを計算し、改ざんの有無をチェックするという。「お客様からの電話ではじめて事故を知ったという事態だったので、可能な限りリアルタイムに改ざんをチェックできるようにします」(八田氏)。

ウイルス感染の発覚からサービスの停止まで3時間、ユーザーに対する正確な情報提供とサービス再開までに3日、再発防止策の実践まで3週間。あくまで私見だが、今回のバッファローの対応は、かなりスピーディだと思われる。これに対して八田氏は、マニュアルやISMS認定の存在が大きいとしつつも、「過去の事故の経験から、経営層もセキュリティインシデントをトップの問題と捉えています。過去の教訓が役に立ったと強く感じています」と語る。