Webゲートウェイ、IPSと連携して検知、制御、修復まで

McAfee Advanced Threat Defenseは最後にサンドボックス

2013年11月01日 06時00分更新

10月31日、マカフィーはWebセキュリティゲートウェイやIPSと連携するサンドボックス「McAfee Advanced Threat Defense」の国内での提供を発表した。凶悪化・巧妙化する標的型攻撃に有効なサンドボックスの弱点を階層的なフィルタリングで解消していく。

サンドボックスはリソースを消費する

McAfee Advanced Threat Defenseはシグネチャ解析やファイルのレピュテーションなど既知のマルウェアを検知する技術に加え、シグネチャレスのエミュレーションやサンドボックス解析、静的コード解析など未知のマルウェア解析技術を搭載した最新の標的型攻撃対策アプライアンスになる。

標的型攻撃対策アプライアンス「McAfee Advanced Threat Defense」

製品の説明を行なったマカフィー マーケティング本部 テクニカル・ソリューションズ・ディレクター ブルース・スネル氏は、マルウェアの数が増加しているだけではなく、技術的にも高度化している点を指摘。APTと呼ばれる高度な標的型攻撃、MBR(Master Boot Record)を狙ったルートキット、署名付きバイナリなどが増えたことで、従来の防御では対策が難しくなっており、企業は警戒を強める必要があると警鐘を鳴らした。「アンチウイルスをすり抜けるように作られている。シグネチャベースの防御は未知の脅威に対して無力だ」(スネル氏)。

マカフィー マーケティング本部 テクニカル・ソリューションズ・ディレクター ブルース・スネル氏

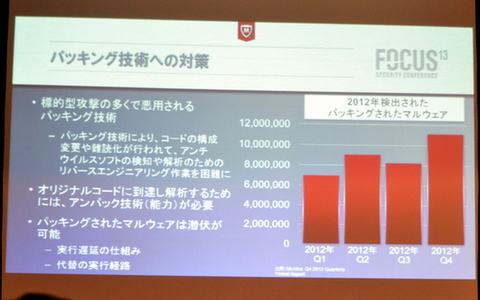

静的なコード解析でパッキングにも対応

こうした高度な標的型攻撃に対して、最近では仮想マシン上で不正なコードを実行し、挙動を解析するサンドボックスのアプローチが増えているが、スネル氏は「リソースを大量に消費し、リアルタイムではない」と課題を挙げる。また、「静的コード解析によると、コードの43%はサンドボックス内で実行されなかった」とのことで、動的分析で見落とすケースも多いという。

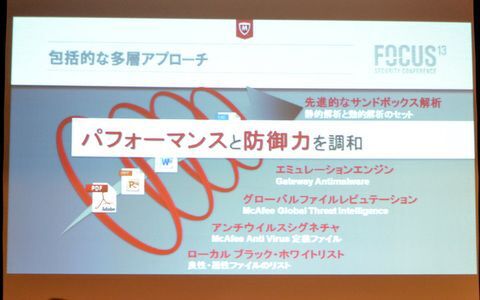

これに対して、McAfee Advanced Threat Defenseでは静的・動的解析まで含め、多層的に用いて検出精度を高めているのが大きなポイントとなる。まずはローカルのブラック・ホワイトリスト、アンチウイルスなどのシグネチャでチェックし、次にクラウド型のレピュテーションサービスである「GTI(Global Threat Intelligence)」でのマッチングを行なう。次にファイルのエミュレーションを行なった後、初めてサンドボックス解析に移る。「サンドボックスから始めず、エミュレーションなどから始める」(スネル氏)。

包括的な多層アプローチ

また、サンドボックスでは、レジストリ変更やネットワーク通信、ファイルシステムの変更などの動的な解析のみならず、コードの詳細解析やアンパッキングなど静的な解析も行なう。静的な解析はコードの構成変更や難読化を施したパッキングへの対策になる。パッキングされたマルウェアは1年間に700万から1100万に増加しており、リバースエンジニアリング作業の阻害となっているという。また、パッキングされたマルウェアは潜伏が可能になり、遅延実行や代替の実行経路が実現してしまう。こうしたマルウェアに対しては、アンパッキングを行なうことで、オリジナルのコードに到達し、解析が可能になる。既知のマルウェアファミリとの類似性が検出され、脅威の解析も容易になるとのことだ。

McAfee Advanced Threat Defenseは、標的型攻撃やマルウェアの検知にフォーカスしており、実際のフィルタリングや攻撃された場合の修復などは別途WebゲートウェイやIPSが担当する。この「FIND」(検出)、「FREEZE」(被害の最小化)、「FIX」(修復)のフローにより、標的型攻撃に対して強固な防御が可能になっている。たとえば、Webゲートウェイで検出したファイルをいったんMcAfee Advanced Threat Defenseに渡し、一連の解析を済ませた後にファイルのダウンロードの遮断や許可を制御できるというわけだ。また多数のアプライアンスやソフトウェアを「ePO」で統合管理できる点も、他社製品との差別化になっている。