8月19日、トレンドマイクロは2013年上半期の最新脅威動向セミナーを開催した。昨今発生が相次ぐ不正アクセス事件を始め、特筆すべき傾向を5つに分類して紹介、対策が紹介された。

2013年上半期で目立った5つの脅威

トレンドマイクロ セキュリティエバンジェリスト 染谷征良氏は、2013年上半期の脅威の傾向を「サイバー犯罪」「モバイル」「ソーシャル&クラウド」「脆弱性とエクスプロイト」「サイバー攻撃」の5つに分類した。

まずサイバー犯罪では、オンライン銀行詐欺ツールによる攻撃が日本に本格上陸した点が挙げられた。同社調査によると、上半期のツール検出数は昨年の上半期件数(8398件)の約2.5倍(2万916件)に上り、昨年1年間の件数(1万9849件)をわずか半年で上回った。原因の1つは、詐欺ツール作成ツールキットの低価格化だ。インターネットにソースコードを公開し、自由に手に入れられるものも多く、「攻撃の敷居が下がった影響は大きい」と染谷氏は言う。

モバイルでは、不正アプリが急増した。同社では2013年6月末の段階で不正アプリを71万8000個確認(グローバルの数字)。これは2012年6月末の2万8000個から約25倍増加している計算だ。さらに、Android端末のマスターキー脆弱性(デジタル署名を無効化しなくても正規のアプリに不正コードを挿入できる脆弱性)を利用した攻撃も登場。PC同様に、モバイルでも脆弱性を突いた攻撃が顕在化していると染谷氏は指摘する。

3つめのソーシャルとクラウドでは、SNSのアカウントを乗っ取り、アカウント間連携や共通IDを悪用して不正サイトなどへ誘導、情報を搾取する手口が増加した。

また、4つめの脆弱性とエクスプロイトでは、特にサーバー管理ツール(Paralleles Plesk)やCMS(WordPress)といったサーバー用ミドルウェアの脆弱性を狙う攻撃が表面化。今年は1月10日のJavaに始まり、一太郎やFlash Player、Adobe Reader、Internet Explorerなどの脆弱性が次々と発覚しており、「OSの脆弱性から順番に乗っ取っていくよりも、途中のミドルウェアから攻め込めれば、いくつかの攻撃工数が省略できる。効率化の手段に取り入れられている可能性もある」と、染谷氏は分析する。

もっとも騒がれているサイバー攻撃

こうした脅威の中で、今もっとも騒がれているのが5番目に挙げられたサイバー攻撃だろう。染谷氏は、その特長にWebサイト/サービスを狙った攻撃の急増を挙げた。

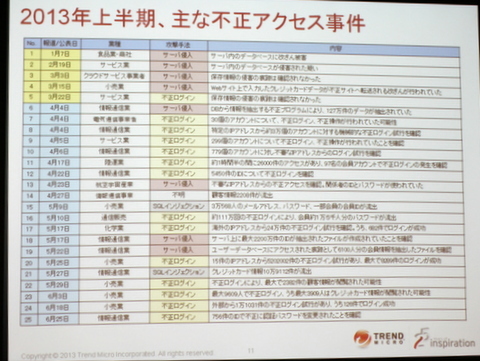

同氏は、上半期のおもな不正アクセス事件のリストを紹介し、特に4月以降から頻発している点に注目。「このリストにある25件のうち、不正ログインの試行・成功によるものは14件と半数以上」であり、アカウントリスト攻撃の可能性が高いと述べた。

従来の不正アクセスでは、入手したIDに対してあらゆる組み合わせのパスワードを総当たりするブルートフォース攻撃または辞書攻撃が主流だった。しかし、試行回数も失敗も多く、攻撃側としては効率が悪かったという。その点で、アカウントリスト攻撃は、あるサイトやサービスから不正入手したID/パスワードの組み合わせを他のサイトやサービスで利用する。試行回数も失敗も少なくて済む。「増え続けるID/パスワードの管理に手を焼いたユーザーがパスワードを使い回す、そんな“人の脆弱性”を見込んだ手口だ」(染谷氏)。

一方のWeb改ざん被害では、LinuxのApacheサーバーに不正モジュール「Darkleech Apache Module」を埋め込んで不正コンテンツを配信する事件や、管理アカウントを乗っ取って難読化されたコードをコンテンツに挿入、配信する事件、ミドルウェアのApache Struts2の脆弱性を悪用してオンラインショップのシステムを改変、クレジットカード情報などを窃取する事例など、「管理者に露見しにくい工夫が見られる」事件が増えた。

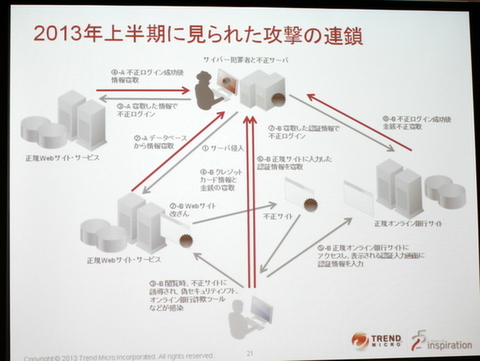

この両方を俯瞰したとき、1つの事象が見えてくる。それは、不正アクセスもWeb改ざんもサーバーを起点に攻撃が連鎖して発生している点だ。

つまり、「OSからミドルウェア、アプリまで、サーバーにインストールされているものすべての脆弱性を防ぎ、サーバの異常を早期発見できる対策を施すこと」、すなわちサーバーセキュリティ対策の強化がこれら攻撃への有効な対策と染谷氏は言う。

ただし、サーバーセキュリティ対策にはセキュリティパッチの適用やログ監視、IPSなどが挙げられるが、これらを適切に実行するにしてもいくつか課題があるとトレンドマイクロ エンタープライズマーケティング部 福井順一氏は言う。

まず、パッチを適用するにはサーバーの停止・再起動が必要だが、特にサーバー停止で機会損失の恐れがあるECサイトなどでは停止を許容できない。「ECサイトによっては、メンテナンスによる停止が数か月や半年に1回というところも多い」(福井氏)。

また、パッチ適用対象が膨大な場合にテスト運用の時間がかかりすぎる、ログが大量過ぎて不正かどうかの判断に手間がかかる、サーバ運用をアウトソースしている場合の適用権限が不明瞭など、早急な対策ができない現状もネックだと福井氏は言う。

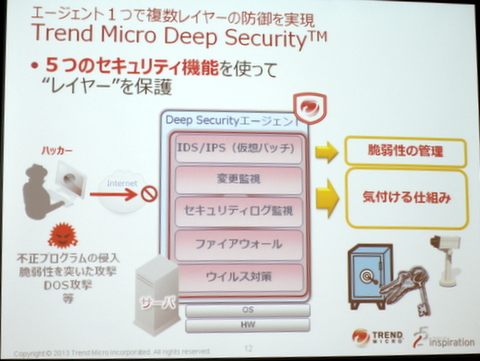

こうした課題については、「Trend Micro Deep Security」では「仮想パッチ」と「セキュリティログ監視機能と変更監視機能」で対処できるという。

仮想パッチは、通信内容から脆弱性攻撃を検出、ブロックする技術で、実際のパッチ適用までの暫定措置として利用される。サーバの再起動は不要で、攻撃の兆候があったらすぐに対策できる。

セキュリティログ監視機能と変更監視機能では、攻撃の兆候を発見したらすぐに管理者へ通知することができる。たとえばセキュリティログ監視機能では、1秒間に10回ログイン試行エラーがある、同じIPアドレスから複数アカウントへのログインが試行されているなどを検知し、アラートを上げるよう設定できる。これによって、アカウントリスト攻撃もすぐに気付くことが可能だ。また、変更監視機能であれば、Webコンテンツやプログラム、構成ファイル、パラメータファイル、レジストリの変更などを検知、Web改ざんの早期発見が実現する。

ただし、同製品を入れたからといって、自動防御に任せっぱなしで安心してはいけないと、福井氏は言う。「ツールを導入することも重要だが、それを運用して回していくプロセスも重要だ。これらを両立させる仕組みを、同製品は提供する」。