近年、原発問題等による電力不足などを背景に、エネルギー資源の有効活用ソリューションのひとつとして、スマートグリッドが注目を集めています。日本でも、総務省、経産省を中心に各地でスマートグリッドを活用したスマートシティの実証実験が行われるなど、実現に向けての動きが進んでいます。欧米では既に実用化がされているところも多く、そのメリットを享受している反面、サイバー攻撃のターゲットともなっています。

このようなスマートグリッドのセキュリティの現状に対する、業界リーダーの考えをまとめたマカフィーの報告書である「スマートグリッドに対する効果的な保護(Smarter Protection for the Smart Grid)」では、旧来の電力網のサイバー攻撃に対する脆弱性と、これらの基幹システムに対するセキュリティ対策の必要性についての報告がなされています。マカフィーではこのレポートの日本語版を本日公開しました。今回のブログでは、スマートグリッド等の制御システムに見られる脆弱性のうち、特に制御系の通信プロトコルの脆弱性に焦点をあてて、マカフィーの最新の取り組みについてご紹介したいと思います。

スマートグリッド等で用いられている制御システムの特徴のひとつに、通信プロトコルが脆弱という問題があります。制御機器間や管理PCとの間で通信を行うための制御系通信プロトコルは、Modbus がIPベースのModbus/TCPに拡張されたように、近年オープン化が進んでいます。しかし、ほとんどのプロトコルは認証や暗号化がされておらず、不特定の第三者によって通信パケットの改ざんや不正コマンド送信により、制御システムを誤動作させることが可能な状態となっています。

本レポートでも、米国のエネルギー網の約70%は、稼動開始から30年以上が経過していますが、スマートグリッド実現のために、それら古いインフラを暗号化等のセキュリティ対策を行わずにインターネットに接合した結果、脆弱なシステムが生まれてしまったという報告がなされています。

マカフィーでは、このような制御系の通信プロトコルを監視するソリューションとして、侵入検知システム:IDS(Intrusion Detection System)の導入を推奨しています。一般に制御系通信プロトコルのコマンドは、特定のオフセットにセットされた値(1~2バイト)でそのコマンドの種類を識別することができます。例えば、図1で示したように、制御機器(PLC)へ書き込みを行うようなコマンドの先頭部分が「14 01(16進)」である場合、IDSを用いて該当のコマンドを検知することができます。

図1:制御機器への書き込みコマンドをIDSで検知する例

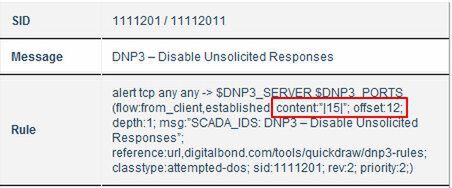

もう少し具体的にどのような方法で検知するのかをご紹介します。図2は、Digital Bond社が公開しているIDS検知ルールの例で、DNP3という通信プロトコルの脆弱性を検知するためのものです。「Rule」の行にIDSで検知するためのルールが記載されています。赤枠で示した箇所のように、コマンドの内容(content)とそのオフセット(offset)を条件に指定することで、特定のオフセットの特定の値を検知するルールを作成することができます。図では、12番目のオフセットが「15」であれば検知する設定となっています。このようなルールの作成方法は、snort(※1)ベースのシグニチャと呼ばれており、マカフィーのIDSに取り込むことが可能です。日本独自の制御系通信プロトコルについても、IPベースでかつ仕様さえわかれば、ネットワークをIDSで監視することによって、不正な書き込みコマンドを検知するなどの対策が可能となります。

図2:Digital Bond 社が公開するDNP3の脆弱性検知用のシグニチャルールから抜粋(※2)

このように、マカフィーは制御システムのセキュリティについて先進的なソリューションをご提案しています。スマートグリッド等に見られるように、古いインフラを用いるために認証や暗号化などの措置が取れない場合でも、マカフィーのIDSを用いることで、制御系の通信プロトコルを監視し、不正な通信コマンドが送信されていないかなどのサイバー攻撃の予兆を察知することができます。

※1 オープンソースのネットワーク型IDS。一般的なIDSとして広く知られている。

※2 Digital Bond社が公開している制御系プロトコルに対するIDSの検知ルール一覧

※この記事は、McAfeeの運営しているブログから、注目のエントリーを編集部でピックアップし、転載しているものです。