ソーシャルハッキングの手口はシンプルなもの多々

ソーシャルハッキングとは、ウイルスやスパイウェアを使用せずに、心理的な隙や行動ミスに付け込んで、パスワードなどの機密情報を入手すること。正確にはソーシャルエンジニアリングと呼称すべきものらしいが、ソーシャルハッキングのほうが語感的にわかりやすいので、今回はソーシャルハッキングで進めていく。

広義の意味では、上記のUSBメモリーなどを使用したパターンもソーシャルハッキングの要素を含んでいる。またミスを狙うという点ではファイル名を「xxx.jpg .exe」のようにまぎらわしくする方法も一例といってよい範疇かもしれない。

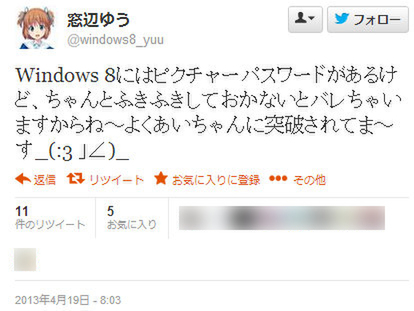

どんなパターンがあるのか……の前に、多くの読者の手元にあるだろうスマホを見てもらいたい。Androidであればパターンロック、iOSであればパスコードを設定していると思う。「長いパスワード入れてるもんね!」という人は一応OKとして、パターンロックやパスコードの場合、指紋や汚れから推測可能だ。

これをチラ見で覚えられて、ちょっと席を外した間に中身を見られた場合は、立派なソーシャルハッキング被害になる。

指紋や脂が残りにくいフィルムも登場しているが、それでも判別はできるので、生体認証機能の追加を期待するほかなかったりする。現時点では、ARROWSシリーズの一部にスマート指紋センサーが搭載されているのみ。あとは次期iPhoneに指紋センサーが搭載されるとかされないとか言われている。

だいぶ懐かしい記事になるが『女子向けらしいスマホ「Xperia ray SO-03C」自腹レビュー』の写真撮影時に、当時JKの相川夏海たんに、汚れからパターンロックを推測され、ノーミスで突破された筆者がここにいるわけで……。このときに使用していた保護フィルムは指紋が目立ちにくいものだった。

またすでに、Android 4.0以降、顔認証機能が搭載されているが、瞬きによる生体確認機能が追加されたAndroid 4.1の場合でも、識別失敗時はパターンロックかパスワードが必要になる状況で、まだまだこれからの分野だ。このあたりの生体認証技術については、別途記事を用意したいほど。

ではソーシャルハッキングのパターンを見ていこう。個人を狙うものになるが、企業戦士を狙うことが圧倒的に多いため、企業レベルで意識しておくほうがいいだろう。もちろん、個人でもなりすましや口座情報の流出は死活問題になるため、下記パターンを知って防御策を講じてもらいたい。

単純な手法であるぶん、わかってしまえばガード方法はわかりやすい。なお、ハニートラップもソーシャルハッキングといえばそうなるが、ああいうのはお偉いさんの世界だけだと思われるので、ここで触れておくくらいにする……羨ましくなんてないぞ。

■ショルダーハック

ATMやスマホなどを操作する人物の肩越しに、入力するところを盗み見て記憶する。基本、短時間しか見ないので通りすがりでも可能なケースは多い。

電車の中でパスコードを解除する人を遠目で見ても案外覚えられるものなので、シンプルだが効果的な手法だとわかるハズ。

もちろん、長いパスワードでも後ろから覗かれていたり、録画されているかもしれないことを考えると、人がいるところで入力すべきではない。

対策としてはのぞき見防止フィルターが効果的だが、重要情報の盗み見に対してのみと割り切るべき。パスワードはキーの位置がおおよそ決まっているし、パスコードについては上記の通りだ。繰り返しになるが、人がいるところで入力すべきものではない。

■電話タイプ

いくつかパターンはあるが、おおむね、関係者だと詐称してパスワードや重要情報を聞き出す。「おれおれ詐欺」も似たようなものであるが、人の入れ替わり時期や、公開情報と社外秘の線引きがわからない新入社員が率先して電話に出てしまう春シーズンに多いという。

また個人宅だと、警察や信販会社を名乗って暗証番号を聞き出すといったケースもある。このほか、個人情報レベルだと学校の同級生や親族を名乗る、宅急便業者を名乗る、興信所を名乗るなど。基本的に、その手の情報は尋ねられることはないものなので、聞いてきた時点であやしいと思うべき。

■メモ書きタイプ

パスワードのメモを暗記・撮影されてしまう。最もスタンダードな手段だ。パスワードと関係ない文字列を混ぜる回避策もあるが、原則、張り出しはしないほうがいい。

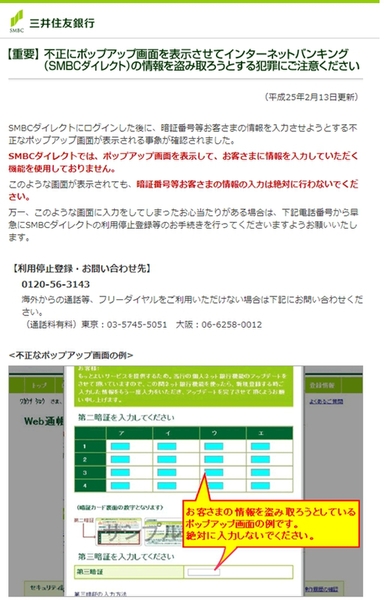

■フィッシングタイプ

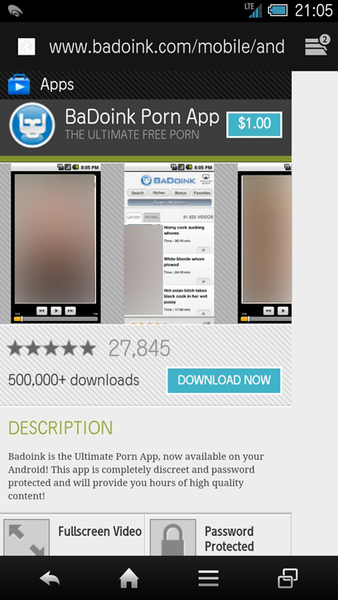

これはフィッシング詐欺ともいえる。まかふぃーぶで何度も記事にしているので覚えている人もいるだろう。また、Google Playそっくりなサイトやネットバンキングにそっくりのサイトも同様にフィッシングに属する。

なかには超精密に再現したサイトもあり、手口も日々進化している分野だ。自力ガードでは限界があるので、フィッシングサイトをブロックする機能(マカフィー製品の場合は「サイトアドバイザー」)の利用をオススメする。

■自爆タイプ

SNSに写真を投稿した際に、機密情報や個人情報が写りこんでいたり、位置情報利用サービスからの情報漏洩が該当する。戦地にいる軍人が居場所をSNSに投稿したり、位置情報利用サービスにエントリーしたことで作戦内容が筒抜けになる事件があった。

最近では、筆者が企業と結ぶ守秘義務契約の項目に、打ち合わせなどのとき、位置情報利用サービスを使用しない旨が記載されるようになってきている。

■SNSタイプ

これは日々のツイートの蓄積からパスワードなどを推測されるというもの。生年月日あたりはもうフルオープン時代といってもよく、Facebookの設定によっては出身地の絞り込みはもちろん、出身校までもわかる状況だ。前回に解説した部分でもあるが、生年月日由来のパスワードや出身地由来のリマインダーを設定している場合は見直しを推奨する。

■Extremeタイプ

キータッチの音からパスワードを推測するといったのもある。たとえば隣で入力する人のキータッチ音。よく聞いてみると「Q」と「P」では微妙に音が異なる。この手法は冷戦時期から存在しており、2005年には研究者による発表もあった。

体験談でいうと、漫画喫茶にてパーティションを挟んで隣の人がメールアドレスを入力したあと、テンキーで8文字入力したとわかることがある。この場合、単純に耳に届く音量の違いで『タイプ音が遠くなったあと8文字打った後、静かになったから、テンキーでパスワードを打ったのかな?』という判断だ。

また、その後に長文を打ち始めたので、何かしらのサービスにログインしているとも推測できた。録音データを音響研究所レベルで解析すると、“だいたいこのあたりを入力した”くらいは推測できそうな感じではある。というわけで、絶対に知られてはいけないパスワードを打つときは、タイプ音(と打鍵のタイミング)にもちょっと意識したほうがいいかもしれない。

ハイブリッドタイプのソーシャルハッキングの可能性

スタートはソーシャルハッキングで、足がかりを得たあとは不正アクセスにシフトするというもので、今回紹介してきた事例の複合パターンになる。

代表的な事例としては、韓国軍のゲーム好き将校の話だ。手口としては、USBメモリーの場合と似ているのだが、プライベートで楽しむオンラインゲームで仲良くなったプレイヤーがじつは悪意ある人物で、仲良しプレイが長く続き、USBメモリーでも動く面白いゲームがあると言われ、将校は疑わずにそのプレイヤーからもらったUSBメモリーからゲームをインストール。

当然、面白いゲームの正体はウイルスであり、結果的にはそのUSBメモリーを職場で流用してしまったことから不正アクセス被害が発生した。この場合、最終的には不正アクセス被害だが、直前までソーシャルハッキングの手法が利用されている。

外部から軍組織のネットワークに侵入することは困難だが、USBメモリーという“物理的なトロイの木馬”を将校経由で潜り込ませることで、ハッキングを成功させたというわけだ。

ここまで手の込んだことをされる企業や組織は限られるだろうが、個人の場合はまずAndroidアプリに注意すべきだろう。アプリ自体は無害なものの、フィッシング詐欺サイトへのショートカットリンクだらけ、といった事例が急増中だ。

この連載の記事

-

第29回

デジタル

2013年セキュリティ事件を振り返る:日本を狙ったマルウェアで被害が続発 -

第28回

デジタル

7億円盗んだ「日本のオンラインバンキング専用」ウイルス -

第27回

デジタル

第6話:情報漏洩アプリを作ってもお咎めなし!? -

第25回

デジタル

第5話:スマホの中身を合法(?)的にゲットせよ!? -

第24回

デジタル

「黒子は俺の嫁」から超堅牢パスワードを作ってみた -

第23回

デジタル

オンラインゲーマーよ!6文字パスワードは17秒で破られる -

第22回

デジタル

第4話:ボットネットは変態ゾンビの夢を見るか? -

第21回

デジタル

第3話:JKのスマホがゾンビ化で世界がヤバイ -

第20回

デジタル

魔法少女(物理)見参!第2話「その名はマカルージュ」 -

第19回

デジタル

魔法少女も始めました!第1話「セキュリティ突破会議」 - この連載の一覧へ