モダンマルウェアを制御しアプリケーションを利用可能にする

ユーザーが日々業務に使うアプリケーションは、ボットネットのライフサイクルの一部として欠かせず、標的のマシンへの最初の感染と、ボットネットへの進行中の命令と制御にとって重要である。

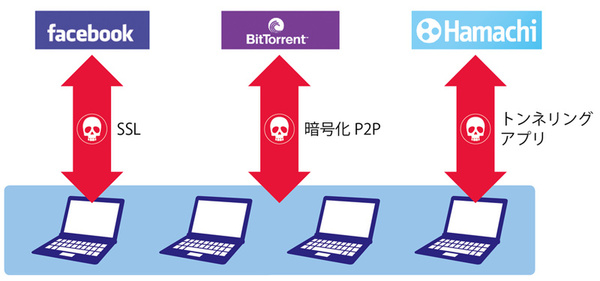

マルウェアとアプリケーションの関係は新しいものではない。過去では、マルウェアの実行ファイルを有効化する常套手段は、企業の電子メールクライアントであった。セキュリティの観点から、ウイルスと電子メールは不可分のものだった。現在でも電子メールを使う攻撃者はいるが、電子メールセキュリティが多くの企業で実行されたため、一時の影響力は失っている。攻撃者は目標をより脆弱なアプリケーションにシフトしている。標的となるアプリケーションは、ユーザー間でリアルタイムに通信し、より大きな脅威をもたらすことのできるものである。攻撃者は、ソーシャルエンジニアリングを促進する一方でボットネットの存在を隠すアプリケーションに引き寄せられている。ソーシャルネットワーキングや個人使用のアプリケーションは、そのような分類に含まれており、もっとも一般的なマルウェア感染源であると同時に、その後のボットネットの命令と制御に使われている(図2)。これらのアプリケーションには、ソーシャルネットワーキング、ウェブベースの電子メール、インスタントメッセージ(IM)、ピアツーピア(P2P)、ファイル転送などが含まれている。

こうしたアプリケーションは簡単に情報を共有できるように設計されており、オフィスの外でも使い慣れているため、ユーザーは暗黙のうちに信頼し、無頓着に使ってしまう。これにより、攻撃者は多数の感染先を得ることができるようになったのだ。

・ソーシャルアプリ

ソーシャルアプリケーションはソーシャルエンジニアリングに理想的な環境を提供する。攻撃者は友人や同僚を装って、たとえば、事情を知らないユーザーを危険なウェブリンクをクリックするように誘うことができる。洗練されているとはいえ、マルウェアの感染は、疑いを持たないユーザーにうかつな操作、たとえば悪意のあるリンクをクリックさせることに依存している。電子メールの添付ファイルを開く代わりに、ツイートの中やFacebookの友達からのページの中のリンクをクリックさせることが多い。クロスサイトスクリプティングは、危険なリンクを友人間に広めてしまい、FireSheepのようなパケットスニッフィングテクノロジは、攻撃者がソーシャルネットワーキングのアカウントを乗っ取ることができるようにする。

セキュリティの調査機関Warfare Monitor(www.infowar-monitor.net)と、セキュリティ情報を提供するボランティア組織Shadowsever Foundation(www.shadowserver.org)が2010年に発表した共同レポートでは、ソーシャルネットワーキングアプリケーションがボットネットのライフサイクルに果たす役割の重大さを示す証拠が提示されている。彼らが発見したのは、ボットに感染したマシンが、命令と制御を行うマシンと直接通信することは、もしあったとしても、まれでしかないということだ。

その代わり、感染したマシンの最初のトラフィックは、人気のあるブログや、Google Groups、Twitterアカウント、そしてYahoo!メールアカウントに向けられており、それによりマルウェアの通信は「通常の」通信と混じり合ってしまっている。ボットネットは、「ノーマル」で「価値の低い」と考えられるトラフィックに身を隠そうとしていることが見て取れる。セキュリティ部門の方は、無害なブログへの書き込みとしか見えないトラフィックを、いったいどのくらいの頻度で調査しているだろうか。

制御を可能にするアプリケーションへの対策は、

①P2Pファイル共有のような「よくない」ことが知られているアプリケーションをブロックする

②ユーザーやグループが使用するアプリケーションを許可されていて業務に必要なものに制限する

③ファイル転送、デスクトップ共有、トンネリングなどのリスクの高いアプリケーションの特定の機能を無効にする

④危険なウェブページについて、悪意のあるファイルをユーザーの知らないうちにダウンロードしかねないドライブ・バイ・ダウンロード機能を無効にする

⑤アプリケーションやURLのカテゴリに応じてSSLトラフィックを選択的に復号化する(たとえば、ソーシャルネットワーキングやウェブメールについて復号化し、財務のトラフィックは復号化しない)

⑥リスクの高いアプリケーションのトラフィックを、侵入と脅威の回避、マルウェアからの保護、URLフィルタリングを統合した次世代ファイアウォールを使って調査する

などである。

この連載の記事

-

第6回

TECH

最新セキュリティ技術WildFireとは? -

第5回

TECH

モダンマルウェア対策の基本方針とは? -

第3回

TECH

なぜ従来型のセキュリティ手法ではだめなのか? -

第2回

TECH

ボット、ボットネット、ボットハーダーについて知る -

第1回

TECH

セキュリティにおける最新の脅威とは? -

TECH

モダンマルウェアの脅威と対策 - この連載の一覧へ