企業に対する脅威

柔軟性と、システム側の防御を回避する能力のおかげで、ボットネットは企業にとっての巨大な脅威となっている。ボットネットの機能はほとんど無限であり、スパムの送信から、極秘情報や企業秘密の窃盗まで行うことができる。ボットネットのもたらす衝撃は、ボットハーダーに依存している。

・スパム送信ボットネット

大規模のボットネットの多くはスパムの送信に使われている。その理由は明確である。ボットハーダーはできるだけ多くのコンピュータにボットを感染させようとする。そして、感染したボットは、ユーザーの知らないうちに数千ものスパムメッセージを送信するのに利用されるのである。

・DDoSとボットネット

スパム送信ボットネットのモデルを少し変化させると、分散サービス拒否アタック(distributed denial-of-service attack:DDoS)に使えるようになる。感染した多数の端末から、特定のサーバやネットワークにアクセスを集中させるわけだ。ボットハーダーは大規模なボットネットを利用して、目標のサーバのリソースをパンクさせる。DDoS攻撃は、個人的または政治的理由で、特定の企業に対して行われ、DDoS攻撃を中止することの対価を目標となった企業に求めることもある。

DDoSボットネットは、企業にとって2つのリスクをもたらす。企業自体がDDoS攻撃の対象となり、システムのダウンタイムの増加と生産性の低下をもたらす恐れがある。また、企業そのものが攻撃目標でない場合でも、企業内に感染したマシンがあり、攻撃に参加すると、貴重なネットワーク資源を浪費するだけでなく、犯罪行為に無意識に加担することにもなる。

DDoSボットネットの一例として、Skunkxボットがある。このボットはUDPフラッド、SYNフラッド、HTTPフラッドなど多彩な方法のDDoS攻撃が可能で、MSNやYahoo! メッセンジャーを通じて感染を広げている。

・フィナンシャルボットネット

フィナンシャルボットネットは、莫大な金銭的ダメージをもたらしたことで、さかんに報道がなされた。これらのボットネットは、スパム送信ボットネットほど規模は大きくなく、一体的でもない。スパム送信ボットネットは1人のボットハーダーが可能な限り多くのボットを配下に収めようとする。それに対して、フィナンシャルボットネットはキットとして販売されることが多く、それにより、多数の攻撃者がコードの提供を受け、各自、ターゲットに応じたボットネットを構築できるようになる。サイズが小さいにもかかわらず、これらのボットネットの被害は莫大になる。ZeuSやSpyEyeは、あらゆる業種の企業から直接資金を盗み出す。ZeuSボットネットはきわめて短時間に、多数の企業から数百万ドルも盗み出した。その他のフィナンシャルボットネットはクレジットカード情報の収集や、特定の銀行取引の偽装に使われている。

財務・金融のシステムが破られることは、企業にとって重大な事態である。顧客のクレジットカード情報が盗まれると、損害賠償などの責任を負うこともあるほか、ブランドイメージの喪失にもかかわる。このような事件で失う損失は、回復できないほど多額になる可能性がある。

・標的を限定した侵入

標的に対し、洗練された、継続的な攻撃を仕掛けるにあたって、ボットネットの性質と規模は重要である。この種のボットネットは、大規模なボットネットとは大きく異なる。悪意のある攻撃を仕掛ける際、多数のコンピュータに感染するのではなく、特定の価値の高いコンピュータに潜伏し、そこからさらに別の目標となるネットワークを攻撃し、侵入する。感染したマシンは保護されたシステムへの侵入窓口となり、侵入が検出された場合に備えてバックドアを用意する。

この種の脅威はアンチウイルスソフトウェアではまず検出できない。これらは、企業にとってもっとも危険な脅威の代表格である。企業の持ついちばん価値の高い情報、たとえば研究開発のデータ、知的財産、戦略プラン、財務データ、顧客情報などを狙うためだ。

ボットネットを攻撃すべきか防御すべきか

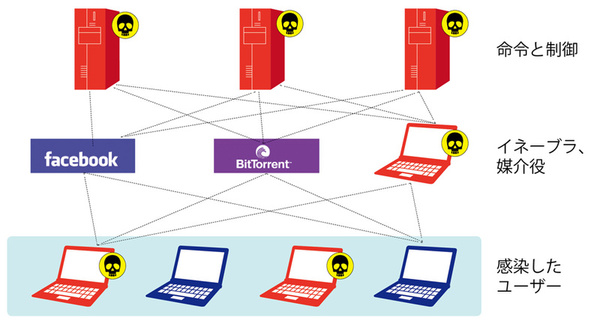

ボットネットの爆発的流行を、セキュリティ業界が見逃しているわけではない。多くの組織が法曹界とチームを組んで、大規模でとくに悪質なボットネットに対して対策を講じている。その目標は、ボットをその頭脳(すなわち命令/制御サーバ)から切り離すことだ。もしボットがサーバに接続できないと、新たな指令を受けることも、データのアップロードもできず、ボットネットを危険な存在であらしめる一切のことができなくなる(図3)。こうした「攻撃」あるいは「トップダウン」のアプローチは、ボットネットの「断頭(decapitation)」や「分解(takedown)」と呼ばれる。これらの努力は重要であるが、成功する保証はなく、かえってモダンマルウェアから実際に企業を保護しているセキュリティチームに混乱と困惑をもたらす危険性もある。

「トップダウン」アプローチのもっとも顕著な限界は、時間とリソースの集中が必要になることと、大規模で既知のボットネットしかターゲットにならない点である。本章の最初に述べたように、ある種のもっとも危険な種類のマルウェアは、目標を絞って侵入し、よって、規模も著しく小さく、広範囲に認知されるものではない。

最終的に、ボットネットの断頭や分解が成功するには数年かかることもある。しかし、企業のセキュリティ部門はそれまで待てないだろう。まず、最初の時点で、侵入やエクスプロイトを成功させないようにしなければならない。現実問題として、セキュリティ業界にボットネットの無力化を依頼することは、攻撃者が自分のネットワークにターゲットを絞ってから、政府がその違法行為に対抗する法律を成立させるのを待つのに似ている。

このため、ボットネットが世界規模で攻撃をしている間、攻撃を受けている企業に対しては、「お気の毒」と慰める他はないのである。ボットネットから企業を守る責任は、最終的に企業そのものにある。

この連載の記事

-

第6回

TECH

最新セキュリティ技術WildFireとは? -

第5回

TECH

モダンマルウェア対策の基本方針とは? -

第4回

TECH

次世代ファイアウォールはどのようにマルウェアを撃破する? -

第3回

TECH

なぜ従来型のセキュリティ手法ではだめなのか? -

第1回

TECH

セキュリティにおける最新の脅威とは? -

TECH

モダンマルウェアの脅威と対策 - この連載の一覧へ