モダンな攻撃の流れ ~感染、潜伏、通信、命令/制御~

モダンな攻撃では、攻撃の戦略も進化している。高い価値を持つサーバやデータへ直接的な攻撃を行うのではなく、慎重に、複数のステップからなるプロセスを経る。それは「エクスプロイト」(システムの弱点を突くこと、およびそのコード)、「マルウェア」、セキュリティシステムからの「隠ぺい」を組み合わせた、組織的なネットワーク攻撃である。

よくある攻撃開始の方法は、目標の企業の誰かに、汚染されたURLをクリックさせることだ。表示されたサイトから個人のアカウントに対してエクスプロイト行為を行い、ユーザーのコンピュータのroot権限を奪い、バックグラウンドでユーザーのコンピュータにマルウェアをダウンロードする。このマルウェアはネットワーク内部においては情報の中継点や連絡塔として機能する「制御ポイント」となり、攻撃者が内部ネットワーク中に有用な資産を見つけたときに攻撃を拡大したり、感染したマシンから奪う特権の範囲を拡大させたり、不正に管理者アカウントを作成したりする。

従来は、マルウェアとネットワークへのエクスプロイト行為は別々の脅威だったが、現在では実行の過程の中で統合されている点が鍵である。マルウェアは、発見されないようにカスタマイズされており、遠隔地の攻撃者に、そこに居座り続ける(潜伏)メカニズムを提供する。マルウェアは、感染したネットワーク環境に適応し、反応できるようになっているのだ。

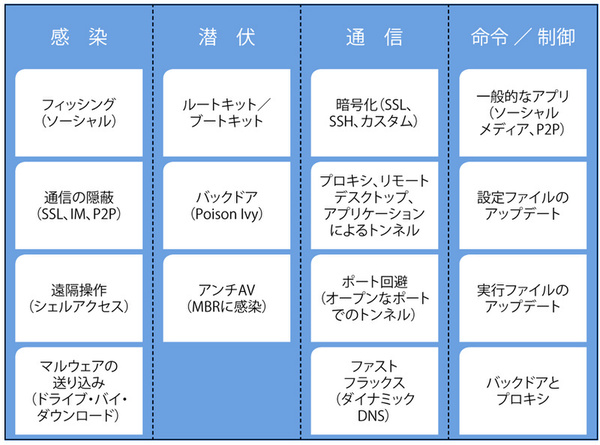

モダンな攻撃の戦略では、感染、潜伏、通信、命令/制御の4つのコンポーネントが鍵となる。

・感染

感染は、ユーザーの社会的な(人間相手の)活動から起こることがほとんどである。たとえば、フィッシングメール中の悪意のあるURLをクリックさせたり、SNSに誘引したり、感染した画像を含むウェブページを送付することで起こる。

モダンな攻撃のライフサイクルでは、マルウェアとエクスプロイトが密接な関係を持っている点に注意する必要がある。従来エクスプロイトといえば、単に脆弱性を突いてみせるデモのようなものだったが、現在のほとんどのエクスプロイトは、目的のシステムをクラックし、そこにマルウェアを感染させるために使われている。エクスプロイトが実行されると、たとえばバッファオーバーフローのような異常処理を起こし、攻撃者はシェルへのアクセスが可能になる。

シェルアクセスが可能になると、攻撃者はどんなものでもシステムに持ち込めるようになる。まず最初に、目的のシステムでエクスプロイトを行い、次に、既にオープンしているアプリケーションや接続を介して、ユーザーに気づかれないようにバックグラウンドでマルウェアを送り込む。これを、ドライブ・バイ・ダウンロードと呼んでいる。この手法は、今日のモダンマルウェアのほとんどが利用している感染手法である。

感染が成功するには、従来のセキュリティソリューションの目から逃れることがきわめて重要である。目標を定めた攻撃では、目標のネットワークに応じて開発された、新しく、ユニークなマルウェアが使われることが多い。これにより、従来のアンチウイルスツールに検出されることなくマルウェアを送り込むことができる。

セキュリティを回避するもう1つの一般的な方法としては、セキュリティソフトが見ることのできない、暗号化されたチャネルを通じて感染させる方法がある。攻撃者からの送信は、SSL(Secure Sockets Layer)で暗号化されたり、P2P(peer-to-peer)アプリケーションやIM(Instant Messaging)などが用いる独自の暗号化通信上で送られたりする。

今日、脅威は必ずしも電子メールに添付された実行可能ファイルではなく単なるリンクがあればよい。このためソーシャルメディア、ウェブメール、メッセージボード、Twitterを始めとするマイクロブログなどが攻撃者が好む感染ルートとなっている。

・潜伏

目標のマシンを感染させたら、攻撃者はそのマシンに「潜伏」(静かに活動し、送り込んだボット(bot)が除去されないようにすること)しなければならない。この目的のために、ルートキット(rootkit)とブートキット(bootkit)がインストールされるのが通例だ。

ルートキットはコンピュータに特権レベル(root-level)でアクセスできるようにするマルウェアだ。一方、ブートキットは、ルートキットをシステム全体に対して応用するようなもので、通常、目標のシステムでディスク全体が暗号化されているような場合に使われる。

バックドアは、攻撃者が、感染させたシステムに通常の認証をバイパスしてアクセスできるようにするものだ。バックドアは、侵入に成功した他のマルウェアが検出され、除去されてしまったときの予備手段としてインストールされることが多い。前出のRSAの事例では、Poison Ivyというバックドアが使われた。

最後に、アンチウイルスソフト対策が施されたマルウェア(アンチAV)がインストールされ、目標のコンピュータに正規にインストールされたアンチウイルスソフトは無効化される。これにより、それ以降に攻撃者によってインストールされるマルウェアは自動検出されなくなる。ほとんどのアンチAVプログラムは目標のマシンのマスターブートレコード(MBR)に感染することで機能する。

・通信

攻撃を成功させるには通信機能が欠かせない。マルウェアは、感染した他のマシンや攻撃者・制御者と通信して命令・制御を行い、目標のシステムやネットワークから盗み出したデータを取り出す。

攻撃の通信は、不可視化して、ネットワーク上での不審な活動が検出されないようにしなければならない。そのために、SSL、SSH(Secure Shell)などの汎用の暗号化アプリケーションや、BitTorrentのような専用アプリケーションを使って通信を暗号化する。さらに、プロキシやリモートデスクトップアクセスツールを使ったり、ネットワークアノニマイザやポートホッピングを使って、開かれているポートをトンネリングする。

たとえば、乗っ取ったマシンをネットワーク化するボットネットは、IRC(インターネットリレーチャット)を介して命令・制御を行うことで悪名が高い。ファストフラックス(またはダイナミックDNS)という手法は、感染させた複数のホストをプロキシとして使用してトラフィックの流れを変更し、トラフィックがどこから来ているのかを検出不能にする。

・命令/制御

確立した通信プラットフォームの頂点でふるまうのが命令・制御の系統である。これこそが、マルウェアや攻撃手段を制御・管理・アップデート可能にするものだ。

命令/制御は、ウェブメール、ソーシャルメディア、P2P、ブログ、メッセージボードなどを通じて、目立たず、また疑念を持たれないように、暗号化され、多くの場合、バックドアやプロキシを介して行われる。

(次ページ、マルウェアの中心的役割)

この連載の記事

-

第6回

TECH

最新セキュリティ技術WildFireとは? -

第5回

TECH

モダンマルウェア対策の基本方針とは? -

第4回

TECH

次世代ファイアウォールはどのようにマルウェアを撃破する? -

第3回

TECH

なぜ従来型のセキュリティ手法ではだめなのか? -

第2回

TECH

ボット、ボットネット、ボットハーダーについて知る -

TECH

モダンマルウェアの脅威と対策 - この連載の一覧へ