2011年10月12日、アップルからiOS 5の配信が始まりました。筆者もそうですが、このリリースを待ちわびたiPhone/iPad/iPodユーザーは多かったのではないでしょうか。通知センサーやiMessage、リマインダー、Twitter連携、Wi-Fiシンク、さらにPCなしで利用が可能になる「PC Free」など、iOS 5にはユーザーの使い勝手を考えた素晴らしい機能が満載で、多くのユーザーが快適に利用していることでしょう。

ユーザー待望のiOS 5ですが、新機能に加えて、とても大切な数多くのセキュリティアップデートも実装されています。詳細はアップルが公表しているセキュリティ更新機能ページに記載されており、情報の開示やその対応の適切さを含め、さすがアップルだと思います。今回はスマートフォンのOSアップデートのススメについてお話したいと思います。

多くの問題が修正されたiOS 5

アップルが公開したiOS 5のセキュリティ更新内容を見ると、iOS 4.3.5以前のOSを対象に、以下にまとめるセキュリティ上の問題が修正されています。

| リスク/問題 | 機能 | 影響/説明 |

|---|---|---|

| 情報漏洩 | CalDAV | CalDAVを利用する際、カレンダー情報を格納するサーバーが提示するSSL証明書が信頼できるものか確認していなかったため、CalDAVカレンダーサーバーからユーザーの資格情報などを入手できてしまう可能性があった |

| CFNetwork | ユーザーのApple ID のユーザー名とパスワードが、システム上のアプリケーションからアクセスなローカルファイルに保存されており、読み取られてしまう可能性があった | |

| HTTP Cookieの処理に問題があり、悪意を持って作成されたHTTPもしくはHTTPSのURLにアクセスした際に、CFNetworkが当該ドメイン外のサーバーに不正にCookieを送信してしまうことで、情報を漏洩させてしまう可能性があった | ||

| CoreMedia | サイト間リダイレクト処理に問題があり、悪意をもって作成されたWebサイトにアクセスした際に他のサイトのビデオデータが流れる可能性があった | |

| データアクセス | ExchangeメールのCookie処理に問題があり、同じサーバーに接続するメールアカウントが複数設定されている場合に、1つのセッションで異なるアカウントのデータが同期される可能性があった | |

| データセキュリティ | DigiNotarにより運営される認証局により発行された不正な証明書を信用する設定になっていたため、攻撃者がユーザーの資格情報などを入手できてしまう可能性があった | |

| MD5ハッシュアルゴリズムを利用して署名する証明書は技術的に弱点があるにもかかわらず、受入れられてしまっていた。このためMD5起源のX.509証明書により成りすまし攻撃や情報漏洩が起こる可能性があった | ||

| サポートSSLのバージョンが暗号化における弱点を持つSSLv3およびTLS1.0のみであったため、ブロック暗号を利用する場合にSSL接続の一部を解読できる可能性があった | ||

| ホーム画面 | 4本指のアプリケーション切り替えジェスチャによりアプリケーションを切り替える際、ディスプレイに以前のアプリケーションの状態が表示される可能性があり、切り替え前の機密のアプリケーション情報が見られてしまう可能性があった | |

| libxml | パスワードの最後の文字の入力に利用したキーボードが、次にキーボードを利用した際に、短時間表示されるため、ユーザーのパスワードの最後の文字に関する情報を特定できてしまう可能性があった | |

| WebKit | HTML5のドラッグ&ドロップ処理にクロスオリジンの問題が存在し、悪意のあるWebサイトにアクセスしてページ内コンテンツをドラッグするとユーザー情報が漏洩する可能性があった | |

| Web Workers(Webアプリケーションにおいてバックグラウンドでの処理実行を実現する技術)の処理にクロスオリジンの問題が存在し、悪意をもって作成されたWebサイトにアクセスすると情報が漏洩する可能性があった | ||

| beforeloadイベント処理にクロスオリジンの問題が存在し、悪意を持って作成されたWebサイトによって、そのフレームでユーザーがアクセスしたURLが追跡されてしまう可能性があった | ||

| WiFi | パスフレーズおよび暗号化キーを含むWiFi資格情報が読み取り可能なファイルとして保存されていたため、アプリケーションによってWiFi資格情報が読み取られてしまう可能性があった | |

| 誤情報 | 設定 | 構成プロファイルを利用して行われた設定が、実際には正しく構成されているにも関わらず、英語以外の言語では正常に設定されていないように表示されていた |

| WebKit | DOM historyオブジェクト(閲覧履歴)の処理にURL偽装の問題が存在し、悪意をもって作成されたWebサイトによってアドレスバーに異なるURLが表示される可能性があった | |

| 端末ハングアップ | UIKitアラート | 非常に長い文字列のtel: URIの認証ダイアログを読み込むときに、予期せぬデバイスのハングアップを発生させることができる可能性があった |

| カーネル | 不完全なTCP接続から即座のメモリ再要求を実施することはできないため、iOSデバイス上で待機しているサービスを経由してシステムリソースを消費させることでデバイスをリセットさせてしまうことが可能であった | |

| IPv6ソケットの処理でNULLポインタ修飾参照の問題があり、ローカルユーザーがシステムリセットを発生させることができる可能性があった | ||

| クロスサイトスクリプティング | WebKit | ユーザー名が埋め込まれたURL処理にクロスオリジンの問題があり、悪意を持って作成されたWebサイトにアクセスした際にクロスサイトスクリプティングの攻撃を受ける可能性があった |

| DOMノードの処理(文書成形処理)にクロスオリジンの問題があり、悪意を持って作成されたWebサイトにアクセスした際にクロスサイトスクリプティングの攻撃を受ける可能性があった | ||

| window.openメソッド処理がクロスオリジンの問題を持っており、悪意を持って作成されたWebサイトにアクセスするとクロスサイトスクリプティングの攻撃を受ける可能性があった | ||

| アクティブでないDOMウィンドウ処理にクロスオリジンの問題があり、悪意を持って作成されたWebサイトにアクセスするとクロスサイトスクリプティングの攻撃を受ける可能性があった | ||

| document.documentURIプロパティ処理にクロスオリジンの問題があり、悪意を持って作成されたWebサイトにアクセスするとクロスサイトスクリプティングの攻撃を受ける可能性があった | ||

| Safari | iOS 4までは HTTP Content-Dispositionヘッダの Attachment 値をサポートしていなかったため、任意のファイルをインライン表示しようとする問題があった。このため、Webサイト上の悪意をもって作成されたファイルを開くことでクロスサイトスクリプティング攻撃を受ける可能性があった | |

| 任意のコード実行 | CoreFoundation | メモリ破損の問題があり、悪意を持って作成されたWebサイトにアクセスした際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった |

| 文字列のトークン化処理の不具合でメモリ破損を発生させる場合があり、悪意を持って作成されたWebサイトや電子メールの表示によってアプリケーションが予期せず終了したり、任意のコードを実行することができる可能性があった | ||

| WebKit | libxsltのセキュリティ設定に問題があり、悪意を持って作成されたWebサイトにアクセスすることで、そのユーザーの特権により任意のファイルが作成され、任意のコードが実行される可能性があった | |

| カレンダー | カレンダー機能で参加依頼を利用する際、メモの処理においてスクリプトインジェクションの問題があり、悪意を持って作成されたカレンダーの参加依頼を表示してしまうと、悪意のあるスクリプトが実行されてしまう可能性があった | |

| CoreGraphics | FreeTypeに複数のメモリ破損があり、悪意を持って作成されたフォントが埋め込まれた文書を表示した際に任意のコードが実行される可能性があった | |

| ImageIO | CCITT Group 4エンコードされたTIFF画像処理にバッファオーバーフロー問題があり、悪意をもって作成されたTIFF画像を表示すると、アプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった | |

| ICU | 大部分が大文字で記載された長い文字列長の照合キー生成にバッファオーバーフローの問題が存在し、ICUを使うアプリケーションが異常終了したり任意のコードが実行されてしまう可能性があった | |

| libxml | XMLの処理にバッファオーバーフローの問題があり、悪意を持って作成されたWebサイトにアクセスした際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった | |

| OfficeImport | MS Wordの処理にバッファオーバーフローの問題があり、悪意を持って作成されたWordファイルを開いた際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった | |

| MS Excelファイルの処理にダブルフリー(メモリの同一エリアを2度以上開放してしまう不具合)の問題があり、悪意を持って作成されたExcelファイルを開いた際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった | ||

| MS Officeのファイル処理でメモリ破損を誘発する問題があり、悪意をもって作成されたMS Officeファイルをダウンロードした際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった | ||

| MS Excelファイルの処理にメモリ破損を誘発する問題があり、悪意を持って作成されたExcelファイルを開いた際にアプリケーションが異常終了したり、任意のコードが実行されてしまう可能性があった |

iOSには、「ikee」などJailbreak(脱獄)環境で感染するマルウェアが数種類ある程度で、マルウェア活動はほとんどありません(iPhoneも対象に!スマートフォンを狙うモバイルマルウェアとは)。しかし、マルウェアに感染させなくとも、iOS 4.3.5以前のiPhone/iPod/iPadを利用している場合には、上記表にあるようなセキュリティ上の問題を利用することで、ユーザーの情報を不当に入手することができてしまいます。また、任意のスクリプトを実行できる問題を利用することで、技術的には強制的にJailbreakを引き起こすことも可能になります。

iOSにおいては、Jailbreakがマルウェア感染への第一歩となるため、Jailbreak対策は必須です。iOS 5へアップグレードは、iPhone/iPad/iPodに新たな機能と可能性を追加するだけでなく、自らのセキュリティを高くするためにもとても重要なステップです。

AndroidでのOSバージョンアップ状況

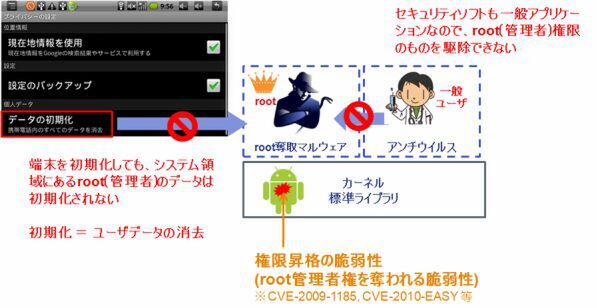

スマートフォンにおいて忘れてはならないAndroidですが、Androidプラットフォームでは、iOSにくらべてはるかに多くのマルウェアが確認されています。Androidプラットフォームにおいては、セキュリティソフトであれマルウェアであれ、原則として一般ユーザー権限でのみ動作します。しかし、マルウェアの中には、Android OSの脆弱性を突くことで一般ユーザーから管理者(root)の権限に昇格して動作するものが数多く存在しています。

管理者権を奪取されてしまった場合、一般ユーザー権限しか持たないセキュリティソフトでは駆除することはできませんし、デバイスを工場出荷時設定に戻しても、管理者権に昇格してしまったマルウェアは削除されません。Androidにおいては、工場出荷時に戻すというのはユーザーデータをすべて削除することとほぼ同義ですので、管理者権に昇格したマルウェアを消すことはできません。

こういったroot奪取型のマルウェアはAndroid 2.2以前で多く見つかっていた状況をふまえ、GoogleはAndroid 2.3で権限昇格の脆弱性を修正しました。現在ではGingerMasterに代表されるAndroid 2.3を対象にしたroot奪取型マルウェアも発見されていますが、ほとんどのセキュリティソフトでは対応済みですので、端末にセキュリティソリューションを導入済みの場合にはマルウェアの脅威は低減できていると考えて構いません。

では、マルウェア以外でのセキュリティ上の問題はないのでしょうか。Androidといえども、やはりマルウェア以外のセキュリティの問題は発見されています。たとえばAndroidのSDカードのデータが抜き出されてしまう問題(Bugtraq ID:45048)が知られていて、Android2.2以前のOSを利用している場合に悪意のあるJavaスクリプトを実行することでSDカードに保存されたユーザーデータを抜き出されてしまうという問題があります。この問題はAndroid 2.3で修正されており、Android 2.3以降を利用するユーザーは影響を受けません。やはり、Androidにおいても、Googleが提供するOSのバージョンアップは、セキュリティ強化のための大切なポイントです。

では、Android OSを搭載した各端末のOSアップデート状況はどうでしょう。次の表に代表的な端末のOSメンテナンスの履歴を記載します。まだまだ多くの端末でAndroid OSも最新版へのアップデートがされていません。ユーザーの皆さんは、各キャリアから提供されるOSのアップデート情報を確認したら速やかにアップデートを実施することが大切です。

| キャリア | 機種 | 内容 | 実施時期 |

|---|---|---|---|

| NTTドコモ | Xperia SO-01B | 1.6から 2.1へのバージョンアップ | 2010年11月10日 |

| 2.1のメンテナンスバージョンアップ | 2011年1月19日 | ||

| 2.1から 2.3へのバージョンアップは断念 | - | ||

| REGZA Phone T-01C | 2.1から 2.2へのバージョンアップ | 2011年5月18日 | |

| LYNX 3D SH-03C | 2.1から 2.2へのバージョンアップ | 2011年6月7日 | |

| Xperia arc SO-01C | 2.3のメンテナンスバージョンアップ | 2011年7月6日 | |

| MEDIAS N-04C | 2.2から2.3へのバージョンアップ | 2011年10月20日 | |

| AQUOS PHONE SH-12C | 2.3のメンテナンスバージョンアップ | 2011年8月25日 | |

| KDDI(au) | IS01 | バージョンアップ断念 | - |

| IS03 | 2.1から 2.2へのバージョンアップ | 2011年4月14日 | |

| IS04 | 2.1から2.2へのバージョンアップ | 2011年6月30日 | |

| IS05 | 2.2から2.3へのバージョンアップ | 2011年10月20日 | |

| AQUOS PHONE IS11 SH / IS12SH | 2.2のメンテナンスバージョンアップ | 2011年8月4日 | |

| htc EVO WiMAX ISW11HT | 2.2のメンテナンスバージョンアップ | 2011年6月7日 | |

| ソフトバンクモバイル | GALAPAGOS 003SH | 2.2のメンテナンスバージョンアップ | 2010年12月22日 |

| 2.2のメンテナンスバージョンアップ | 2011年2月3日 | ||

| 2.2のメンテナンスバージョンアップ | 2011年4月12日 | ||

| 2.2のメンテナンスバージョンアップ | 2011年6月30日 | ||

| 2.2のメンテナンスバージョンアップ | 2011年7月15日 | ||

| 2.2のメンテナンスバージョンアップ | 2011年8月15日 | ||

| GALAPAGOS 005SH | 2.2のメンテナンスバージョンアップ | 2011年6月30日 | |

| 2.2のメンテナンスバージョンアップ | 2011年7月15日 | ||

| 2.2のメンテナンスバージョンアップ | 2011年8月15日 | ||

| AQUOS PHONE 006SH | 2.3のメンテナンスバージョンアップ | 2011年6月2日 | |

| AQUOS PHONE 006SH / 007SH | 2.3のメンテナンスバージョンアップ | 2011年7月22日 | |

| desire X06HT/X06HT Ⅱ | 2.1から 2.2へのバージョンアップ | 2010年 11月8日 | |

| 2.2のメンテナンスバージョンアップ | 2011年8月3日 |

やはり大切なOSアップデート

ソフトバンクモバイルとauの2キャリアからのiPhone 4S提供、そして各キャリアの冬モデルの発表と、話題に事欠かないスマートフォンですが、そのユーザーをもとめて多くの危険が潜んでいます。危険要素はウイルスをはじめとしたマルウェアの脅威を思い出す人は多く居ますが、実際にはマルウェアを利用しなくてもOSの脆弱性を利用することで情報を抜き出すといったことは技術的に可能ですし、マルウェアの恐怖が少ないと思われているiOSでも、やはり危険要素が含まれていました。

こういった根本的な危険要素は、OSのセキュリティ上の問題を利用しているので、ユーザーはやはりOSのアップデートを実施することは非常に大切です。スマートフォンのOSをアップグレードすることで、端末の使い勝手が向上したり、便利な新機能が追加される場合が多いですし、ユーザーは利用するデバイスの最新OSがリリースされたら速やかにアップデートを実施することを強く推奨します。

そして、Androidの場合には、さまざまなアプリケーションのインストール方法が提供されているため、マルウェアの侵入経路も多岐に渡ります。このため、OSを最新にした上で、セキュリティソフトを導入することを強く推奨いたします。セキュリティソフトの中には、ウイルススキャンだけでなく危険なWebサイトへのアクセスをブロックする機能を有するものもあります。マルウェアのダウンロードの防止だけではなく、不正なJavaスクリプトの脅威の対策にもなります。セキュリティソフトの選択の際にはWebアクセスのセキュリティ対策が可能なものを選択することで、より安全なスマートフォン利用環境を整備することが大切でしょう。

初出時、タイトルにミスがありました。お詫びし、訂正させていただきます。(2011年11月14日)

筆者紹介:八木沼 与志勝(やぎぬま よしかつ)

エフセキュア株式会社 テクノロジー&サービス 部長

1972年生。UNIXプログラミングからIT業界に携わりはじめ、そのあとITインフラを中心としたITコンサルティングからセキュリティ業界へ。エフセキュア入社は2006年で、法人/コンシューマの製品およびプリセールスなどのサービス全般を担当する。

この連載の記事

-

最終回

TECH

セキュリティの根本はインシデントに備えた体制作りから -

第54回

TECH

マルウェア感染の被害を抑える「転ばぬ先の出口対策」 -

第53回

TECH

マルウェア感染を発見した際の初期対応 -

第52回

TECH

ついに成立したサイバー刑法に懸念点はないか -

第51回

TECH

施行されたサイバー刑法における「ウイルス作成罪」の内容 -

第50回

TECH

サイバー刑法が過去に抱えていた問題点 -

第49回

TECH

ウイルス作者を取り締まるサイバー刑法ができるまで -

第48回

TECH

医療ICTの今後の広がり -

第47回

TECH

重大な情報を扱う医療ICTのセキュリティ対策 -

第46回

TECH

医療ICTの柱「レセプト電算処理システム」の仕組みと問題 -

第45回

TECH

医療分野で普及が進む電子カルテシステムの課題 - この連載の一覧へ