在宅勤務のために最初に必要となるIT(情報技術)は、自宅から勤務先の社内ネットワークにアクセスするための仕組み、すなわちリモートアクセスだ。ここでは、リモートアクセスの代表的な手段と、セキュリティについて説明する。

在宅勤務はリモートアクセスから

在宅勤務を実現するには、自宅から勤務先の社内ネットワークにアクセスできる通信インフラが必要だ。自宅から職場のサーバーへアクセスして、業務に必要なデータや資料を閲覧したり、業務アプリケーションやグループウェアを利用したりする通信インフラ、すなわち「リモートアクセス」が不可欠である。ストレスなく在宅勤務を実現するには、会社と自宅との間に、ある程度の帯域(回線速度)を持った通信回線が必要だ。

幸いなことに、日本は世界でも有数のブロードバンド大国で、すでに大都市圏や各県の県庁所在地だけでなく、地方の中小都市の市街地レベルまで、光ファイバやADSLのブロードバンド回線が張り巡らされている。そのブロードバンド回線を利用したインターネットアクセスも、1カ月あたり数千円もかからず利用できる。最近では、在宅勤務のためのリモートアクセスは、このブロードバンド・インターネットを利用するケースが大半だ。

ちなみに、10年ほど前の在宅勤務者には、帯域が64kbpsのISDN回線か、56kbps程度のアナログ電話回線のほかには、利用できる通信回線がなかった。しかし、今日のブロードバンド回線であれば、帯域はその10倍以上になる。この10年間の通信インフラの発展のおかげで、レスポンスや通信コストといった、在宅勤務に伴うストレスは大幅に軽減されてきた。

このようなリモートアクセスを実現する手法は、古典的なダイヤルアップ接続とインターネットVPNに大別される。

古典的なダイヤルアップ接続

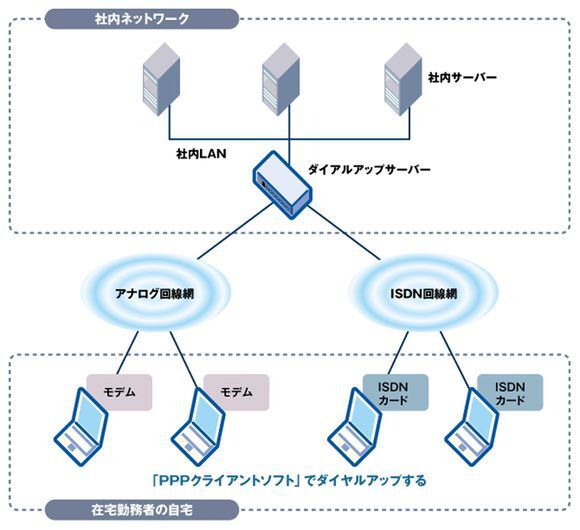

ダイヤルアップ接続は、ユーザー(在宅勤務者)が接続する必要がある時に、接続先電話番号(アクセスポイント)へ電話をかけ、ISDN回線やアナログ電話回線を経由して社内ネットワークへ接続する形態を指す。

このため、ISDN回線網やアナログ電話回線網と社内ネットワークとの間に、ダイヤルアップサーバーと呼ばれる着信専用のサーバーを設置する(図1)。ダイヤルアップサーバーは、ユーザーからの接続要求を待ち続ける。ダイヤルアップサーバーは、以前は専用のハードウェアを利用したが、最近ではISDNポート(BRIまたはPRI)を内蔵したルーターを流用するケースが増えている。専用ハードウェアではアナログ電話回線からも接続できるが、ルーターを流用をした場合は、ISDN回線かPHS(PIAFS)しか接続できない。

図1 ダイヤルアップ接続によるリモートアクセス

ユーザー(在宅勤務者)側では、PCにISDNカードやモデムを接続し、PPPクライアントソフトを使って接続する。WindowsやMac OSなどのOSに標準添付されているPPPクライアントを使えば、ダイヤルアップ接続したあとは社内ネットワークに直接つないだPCと同じように、社内ネットワーク上のサーバーやプリンターなどのリソースを利用できる。

廉価なISDNポート対応ルーター、たとえばヤマハのNVR500を設置するだけでリモートアクセスが実現できるため、「在宅勤務を試験的に導入したい」、「利用ユーザー数が少ない」、「在宅勤務で利用するデータは文字情報が主体でデータ量が少ない」といった場合に向いている。

インターネットVPNのあれこれ

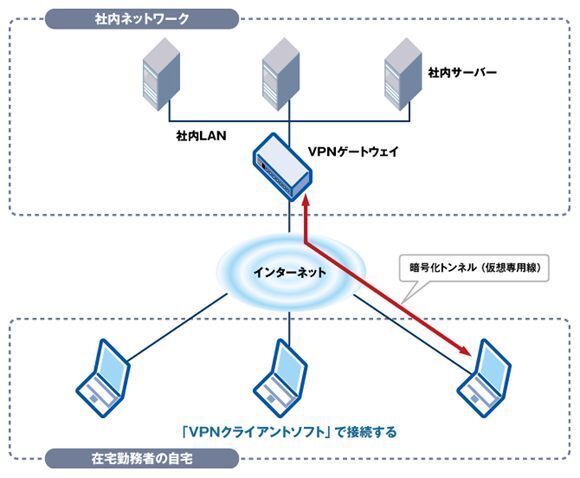

インターネットVPN(Virtual Private Network)とは、インターネット上に仮想的(Virtual)な専用線(Virtual Private Network)を構築する技術や仕組みを指す。

インターネットVPNを導入するには、インターネットと社内ネットワークとの間にVPNゲートウェイと呼ばれる装置を設置する(図2)。インターネットは誰でも自由に利用できるネットワーク(公衆網)であり、通信内容の盗聴や改ざんの危険がある。このインターネット上でセキュアな通信を行なうため、VPNゲートウェイとVPNクライアントソフトが入ったユーザー側PCとの間では、通信を暗号化するのだ。

図2 インターネットVPN(IPsec、PPTP)によるリモートアクセス

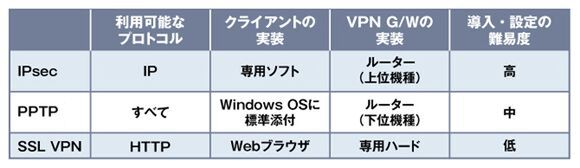

表1は、インターネットVPNに使われる代表的な技術の比較である。このうち、「IPsec(Security Architecture for Internet Protocol)」は、もっとも古くから利用されてきた技術だ。長年に渡る開発の結果、機能が豊富な反面、内容が複雑になり導入や設定の敷居が高い。IPsecのVPNゲートウェイは、シスコシステムズなどの企業向けルーターが使われることが多く、コンシューマー向けの廉価なルーターに実装されることは少ない。

表1 インターネットVPN技術の比較

また、IPsecの実装にはメーカーごとの「方言」があり、クライアントPCにはVPNゲートウェイのメーカーが提供する専用のクライアントソフトを導入するのが一般的だ。IPsecは、企業の拠点間接続(LAN間接続)にはよく使われるが、端末型接続が中心となる在宅勤務のリモートアクセスにはあまり使われないVPNプロトコルでもある。

もう1つのPPTP(Point-to-Point Tunneling Protocol)は、マイクロソフトによって開発されたVPN技術だ。そのため、WindowsはPPTPサーバー(VPNゲートウェイ)とクライアントの機能を標準で搭載する。Windowsが基準となっているため実装の違いによる問題も少なく、どのメーカーのルーターであっても、WindowsのPPTPクライアント機能がそのまま使われる。

IPsecがTCP/IPを対象とするのに対し、PPTPはTCP/IP以外のプロトコル(ノベルのIPX/SPX、IBMのNetBEUIなど)にも対応する。PPTPのVPNゲートウェイ機能は、ヤマハのNVR500など比較的廉価なルーターに実装され、導入の敷居はIPsecよりも低い。現在、PPTPは、端末型接続を実現するためのリモートアクセスの、メインストリームとなっている。

Webブラウザで使えるSSL-VPN

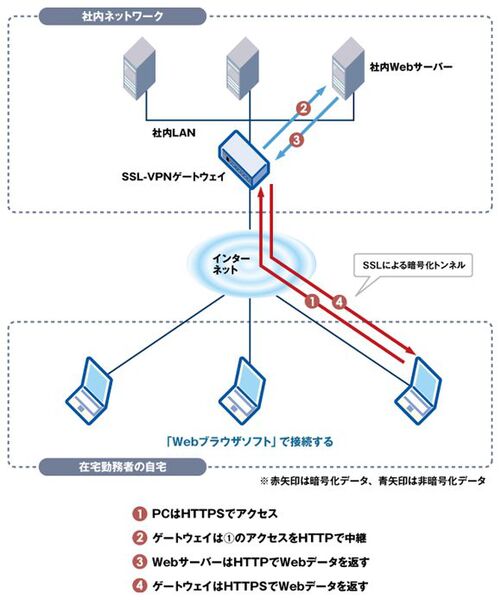

SSL-VPNは、基本的にはInternet ExplorerやFireFoxなどの一般的なWebブラウザを使って、社内ネットワークへアクセスする技術である。Webブラウザが搭載するSSL(Secure Sockets Layer)通信機能だけで使い始められるため、導入のハードルは低い。

SSL-VPNも、インターネットと社内ネットワークとの間にVPNゲートウェイを設置する(図3)。これを特に「SSL-VPNゲートウェイ」と呼ぶ。SSL-VPNゲートウェイは、ジュニパーネットワークスの「SA(Secure Access)」やF5ネットワークスの「FirePass」などの専用ハードウェア製品が大半で、残りはLinuxや商用UNIX OSの上で動くソフトウェアである。企業ユーザーでは専用ハードウェア製品が主流だが、研究機関や教育機関ではオープンソースのソフトウェアを利用するケースもある。

図3 SSL-VPNによるリモートアクセス

SSL-VPNゲートウェイの中核技術は、「リバース・プロキシ」である。この仕組みを図3の①~④の矢印(データパケットの流れる方向)を使って解説すると、次のようになる。

- ①ユーザーはWebブラウザを使って、SSL-VPNゲートウェイにHTTPS(SSLで暗号化されたHTTP)でアクセスする

- ②SSL-VPNゲートウェイが社内のWebサーバーに、①のアクセスをHTTP(非暗号化)で中継する

- ③WebサーバーはWebデータを、HTTP(非暗号化)でSSL-VPNゲートウェイに返す

- ④SSL-VPNゲートウェイは、WebデータをHTTPS(暗号化)に変換し、Webデータに含まれる社内のWebサーバーのURLを変換して、Webブラウザに返す

以上のように、SSL-VPNの基本はWebブラウザによる利用だ。だが、Webブラウザ以外からもSSl-VPNを利用したいという要望に応えるべく、SSL-VPNゲートウェイベンダーはSSL-VPNのクライアントソフトウェアを用意している。これを使うことで、IPsecやPPTPと同様にSSL-VPNを利用できるのだ。

一方で、業務アプリケーションや電子メール、グループウェアなどが次々とWebアプリケーション化され、ユーザーのPCではWebブラウザだけで用が足りる状況にもなってきた。すなわち、“All over Web(All over HTTP)”の時代が到来したことにより、リモートアクセスの主流がSSL-VPNになる可能性が出てきたのだ。

セキュリティを保つ仕組み

リモートアクセスを利用して業務を行うことは、言い換えれば、会社の機密情報を社外に持ち出して取り扱うということである。そのため、情報漏えいの防止には格段の注意を払う必要がある、そこで、通信経路上で盗聴や改ざんを防ぐ仕組み、および通信の相手が正当であるかどうかを認証する仕組み、が必要だ。

通信経路上の盗聴や改ざん防止

まず、通信経路上の盗聴や改ざん防止を考えてみよう。ダイヤルアップ接続であれば、まず、ISDN回線やアナログ電話回線の提供者であるキャリア(NTT東西やKDDI、ソフトバンクテレコムなど)の責任で安全性が確保されている。さらに安全性を高めるのであれば、次に説明する通信の暗号化を施せばよい。

一方、インターネットVPNは、盗聴や改ざんを防止するするために暗号を使う。IPsecでは共通鍵暗号と公開鍵暗号の両方が利用できる。暗号化アルゴリズムとして3DES-CBC(キー長168ビット)やAES(キー長128 ~256ビット)がよく使われている。

Windowsでよく使われるPPTPは共通鍵暗号を採用しており、暗号化アルゴリズムにMPPE(Microsoft Point-to-Point Encryption)が使われる。このMPPEはキー長40~128ビットのRC4に準拠した暗号アルゴリズムで、RC4と同様に「使用方法によっては安全性を保てない」恐れがある。PPTPを改良したL2TPでは、暗号化をサポートしておらず、暗号化を行うためにはIPsecと併用する。

SSL-VPNでは、前述したとおりSSLを暗号化アルゴリズムに採用している。SSLはデータの暗号化には共通鍵暗号を用いるが、その共通鍵を交換するために公開鍵暗号を用いる「ハイブリッド暗号」である。

通信相手の認証

リモートアクセスでは、通信相手が正当な相手であるかどうかは、まずIDとパスワードの組み合わせ(アカウント情報)により認証する。アカウント情報が悪用されると、自分になりすました他人がリモートアクセスを利用して、会社の機密情報を盗み出すことが可能になる。しかし、アカウントの盗用は、完全に防止することは困難だ。むしろ、パスワードが破られても困らない仕組み、あるいはユーザーがパスワードを記憶しないで済む仕組み、が必要とされる。

パスワードが破られても困らない仕組みとして、ダイヤルアップ接続では「コールバック」という手法がある。これは、IDとパスワードで認証した直後に、ダイヤルアップサーバー側で接続を切って、あらためてダイヤルアップサーバーからユーザー側へ発信するというものだ。

このとき、ダイヤルアップサーバーのユーザーデータベースに自宅の電話番号が登録してあるので、他人がIDとパスワードを不正利用したとしても、コールバックを着信できない。このほか、パスワードだけでなく、それ以外のもう一つの要素を併用して、2つの要素でユーザーを認証する「2要素認証」がある。すでに、ICカードUSBトークンに収容された電子証明書や、後述する生体認証やワンタイムパスワードを併用したユーザー認証が広く使われている。

パスワードを記憶しないで済む仕組みには、指紋や虹彩・静脈等の個人情報を利用する生体認証やワンタイムパスワードなどがある。初期のワンタイムパスワードはパスワード発生装置(ICカードやトークンなど)が必要で、そのデバイスの発行や紛失時の対応などの手間が問題視されたが、最近では「マトリクス認証」などデバイスが不要な技術も実用化されている。

この連載の記事

-

第4回

TECH

在宅勤務にはセキュリティ面も優れたシンクライアントを -

第3回

ネットワーク

在宅勤務を強力に支援するバラクーダのSSL VPN -

第3回

TECH

在宅勤務で失われるコミュニケーションをITで補う方法 -

第1回

TECH

震災で注目される在宅勤務のメリットと実態、その課題 -

ビジネス

在宅勤務で失敗しない方法 - この連載の一覧へ