未曾有の情報漏えい事件となったソニーへのサイバー攻撃。その後、攻撃のターゲットは任天堂やセガ、シティグループのほか、政府系機関にもおよび、管理者を震え上がらせている。こうした攻撃にどのように対応すべきか、マカフィーのプロフェッショナルサービスである兜森 清忠氏に聞いた。

メディアの報道から推測するサイバー攻撃の課題

ソニーの事件をはじめとし、名の知れている企業のサイトなどが攻撃されたり、情報漏えい事件が起こると、私たちはいくつかの疑問を持つことになる。「攻撃を防ぐ対策を果たして適切に講じていたのか?」「大企業でありながら、やはりハッカーには勝てないものなのか?」、そして「自分たちのとっているセキュリティ対策は十分なのか?」などだ。これに関してマカフィーのプロフェッショナルサービスである兜森 清忠氏は、「多くの企業はセキュリティ製品を導入していますが、その場しのぎになっています。仕組みや規則も不備があります」と指摘する。

はっきりしているのが、サイバー攻撃に対する特効薬はないということだ。たとえば、公開されたWebサイトであれば、ネットワーク経由で誰からもアクセスできるのは自明である。現在のネットワークの仕組みでは、確実に悪意の攻撃と正常なアクセスを見分ける方法はない。また、Webサイトに潜む脆弱性をゼロにすることも事実上不可能だし、脆弱性を防ぐためのパッチやアップデートをすき間なく行なうも難しい。なにしろマルウェアもかつてない勢いで増え、攻撃のターゲットも日々変わっている。

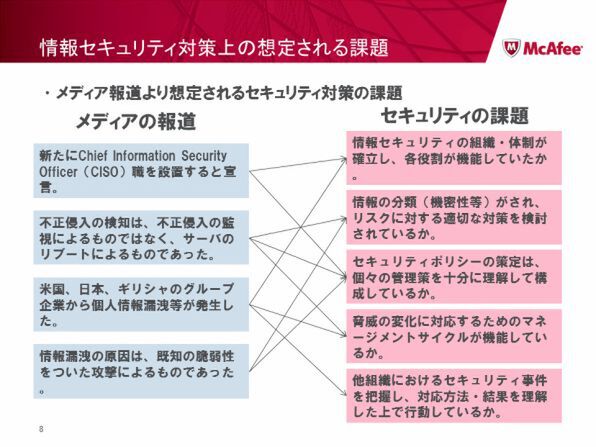

その上でソニーへのサイバー攻撃について兜森氏は、あくまで「メディアの報道から推測する」という前提のもと、組織体制、脆弱性管理、サービス不能攻撃対策、情報システム要件など、いくつかの課題を挙げる。

たとえば、セキュリティ対策としてCISO(Chief Information Security Officer)の設置を宣言したということは、情報セキュリティの組織や対策が機能していなかったか、セキュリティポリシーの策定に不安があったことを露呈していると語る。また、米、日本、ギリシャのグループ企業から情報漏えい事件が発生していることから、グローバルでのセキュリティ管理に問題があるようだ。こうした組織的な不備に関しては、「最新のISMSには、マネジメントのレビューという観点が入っています。リスクを診断し、経営者が判断できるための情報やレポートが必要になります」という視点をきちんと持つべきだと語る。

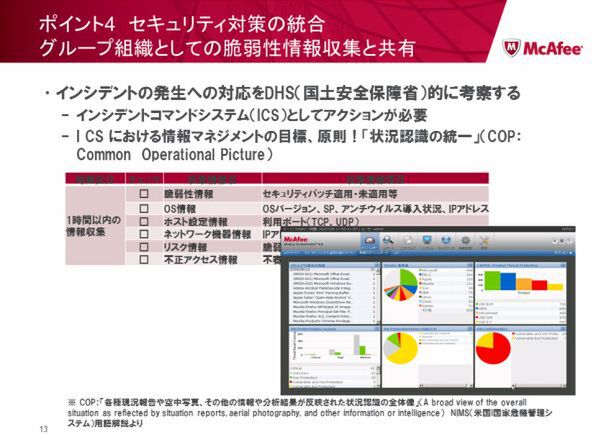

また、多くの事件では既知の脆弱性を突かれていることから、グループ組織として脆弱性情報を共有することも重要になるという。具体的には、組織内に各部のセキュリティ責任者と連携するCSIRTのような機関を作り、外部のJPCERT/CCや各セキュリティベンダーの情報を集約する。さらに、米国の国土安全保障省のように状況認識を統一するのも原則だという。「アメリカは天災が多いので、ハリケーンのような災害では、自治体を越えた情報共有と状況認識の統一がきわめて重要になります」(兜森氏)という背景があるようだ。

さらにサーバーのリブートによって、はじめて侵入の疑いが認識されたという点も、監視という面で問題だと指摘する。かりに侵入検知システムが導入されていたとしても、技術的・人的なミスで機能していなかった疑いもあるという。

企業サイトの管理者はまずなにをすべきか?

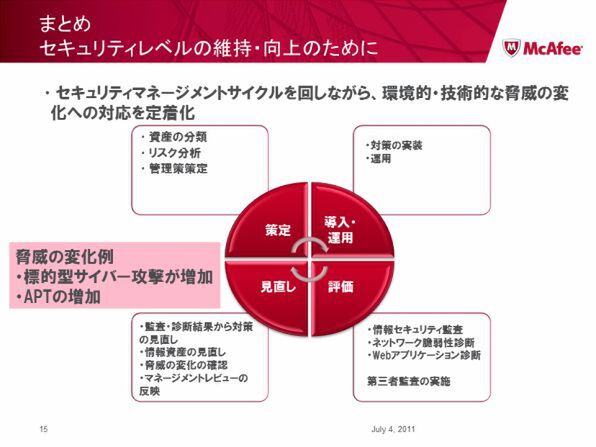

これに対して、こうすればリスクを減らせるというベストプラクティスも存在している。セキュリティを維持・向上を実現するためのISMSのようなセキュリティ規格と、これに基づいた情報セキュリティポリシーの策定だ。兜森氏は「セキュリティは技術的な面だけではなく、人的、組織的、物理面などいろいろなポイントがある。日々トレンドが変化していくので、PDCA(Plan-Do-Check-Act)のサイクルをきちんと回していく必要がありますと、ポイントではなく、トータルでのセキュリティ対策と体制の重要性をアピールする。

こうした情報セキュリティポリシーの話はいまさらと思うかもしれないが、「多くの会社ではPDCAのサイクルを回しており、実際のリスクも下がっているが、人が関わっている部分はどうしても弱点になってしまう」(兜森氏)という面はある。そのため、マカフィーのツールを用いて、脆弱性やパッチの管理、情報収集などは可能な限り自動化を図るべきだと指摘する。

そして、企業がまず行なうべきこととして、どのような情報資産があり、どのような脅威があるか、といったリスク分析を行なうべきだと述べる。兜森氏は「まずは内部、外部関係なく、情報資産を洗い出し、その価値を測定します。また、それに対する脅威を調べ、頻繁に起こるのか、希なのかといった発生頻度を出します。これにより、マトリクスで数値化されるので、費用も見えます」とリスク分析についてこう語る。最終的には、技術や人的な対応のみならず、ガバナンスを導入することで、対応スピードもあがっていくと話す。