Webセキュリティの専門家がクラウドのセキュリティを斬る!

SaaS利用時には要注意!Webアプリのセキュリティ

2010年12月03日 06時00分更新

SaaS事業者のセキュリティ意識の推移

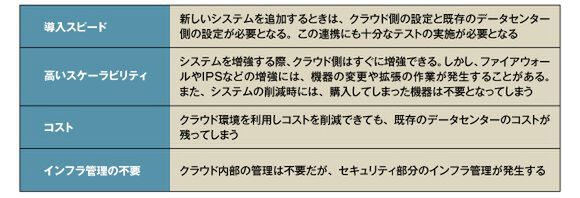

クラウド上にはさまざまなSaaSのWebアプリケーションが展開されており、その数はさらに増えるだろう。そして、それらのWebアプリケーションでもいままでと同様に脆弱性対策が必要なことは、前半で述べた。ここでは、これらSaaS事業者がどのように脆弱性対策に取り組もうとしている(取り組むべき)のか、SSTの事例から検討してみよう。

Webサイトの脆弱性診断は、開発後のWebサイトのセキュリティ対策の1つとして有効なものであり、SSTでも提供している。その中でも、脆弱性診断サービスの提供先の多くが、Webサイトを運営している企業であった。開発会社に発注したWebアプリケーションを、Webサイト事業者が費用を負担し、脆弱性診断・改修を行なうケースが多かったのだ。

2007年頃より、SaaSのWebアプリケーションの脆弱性診断の依頼が少しずつ出てきたが、これらのケースでも診断費用はSaaSを利用したい企業側が負担していたというのが実態である。しかし、2009年以降、この傾向に変化が見られるようになった。SaaS事業者自身が自らの費用で脆弱性診断を実施するケースが増加してきたのだ。

筆者はその背景を次のように捉えている。クラウドサービスの普及に伴い、それを利用する企業側では、SaaSのWebアプリケーションに脆弱性が存在した場合のリスクについて次第に考慮し始めた。その結果、脆弱性対策の実施をSaaS事業者に対して明確に求め始めたことが大きな理由だと考えている(図2)。今後もそのような意識を持つSaaS事業者が増えていくことが望まれる。

図2 SaaS事業者からの診断依頼が増えてきた

被害が起きた時、責任を負うのは誰か

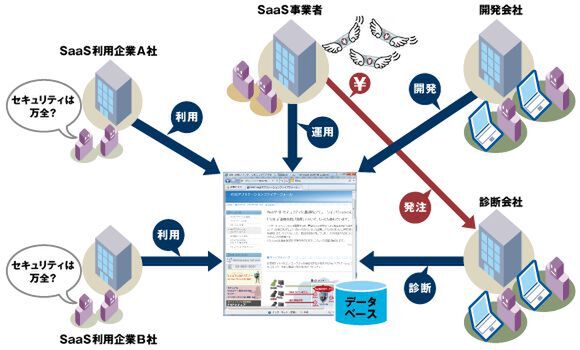

先ほど、SaaSを利用する企業が、そこに脆弱性が存在した場合のリスクをより考慮するようになってきていると述べた。ここで改めて、セキュリティインシデントが発生した際に誰が責任を負うのかを考察してみたい。

Webサイトで情報漏えいなどのインシデントが発生した場合の責任は、当然そのWebサイト事業者が負う。もちろん、開発会社側も何らかの責任を負うことになる可能性はある。しかし、開発会社に対してRFPなどでセキュリティ要件を規定していない、またWebアプリケーション納品時に脆弱性診断など受け入れ検査を行なわないようなケースでは、Webサイト事業者は責任の免れようがない。

ただし、今後のクラウドの普及に伴い、クラウド上のサービスを利用する場合において前述の論理は変わるのではないだろうか。たとえば、ある企業がセールスフォース・ドットコムのCRMサービス「Salesforce CRM」を活用していたとする。そして、Salesforce CRMに脆弱性があり、情報漏えいなどのインシデントが発生したとする。この場合、Webサイト事業者であるユーザー企業側に責任があるといえるだろうか?そうではなく、開発会社であるセールスフォース・ドットコムに責任があると考えるのが普通である。

もちろんこれは、セールスフォース・ドットコムがワールドワイドで著名な企業であり、セキュリティ対策の高さが認知されているからこそできる例え話だ。認知度が低いクラウド上のサービスを利用した場合、結果としてユーザー企業側に責任が重くのしかかるケースも想定される。SaaSおよびクラウド上のサービスの利用を検討する段階で、それらの事業者がどのようなセキュリティ対策を実施しているのか、セキュリティ専任部署と連携し、できる限り具体的な内容を確認することをお勧めする。

図3 どちらの責任が重い?

クラウドのセキュリティの今後

クラウドを利用することはすなわち、「システムを構築・所有する」という考えから「システムを利用する」という考えにシフトすることだ。一昔前には、システムを他の企業と共用することに嫌悪感を抱く企業も多くあった。クラウドの利用が広がりを見せる今日では、そのように考える企業も少なくなってきている。

その反面、クラウド事業者側の原因でユーザー企業が保有する個人情報などが漏えいしてしまい、ニュースとなることもある。このような場合、ニュースの見出しにはユーザー企業名がでかでかと載る。クラウド事業者の名称は、小さく出るか、出もしないという状況であろう。このような背景からか、クラウドサービスの利用を検討している企業の話を聞くと、選定ポイントに「クラウド事業者のセキュリティレベル」が含まれていることが多い。前パートで述べた、SaaS事業者からの脆弱性診断依頼の増加もこのような流れの中で起きている現象といえるだろう。

これまでは、攻撃のターゲットにされるかもしれないという理由から、どのようなセキュリティ対策を実施しているかを公表するケースは少なかった。しかし今後は、対策内容を戦略的に公表することが、多くのユーザーを獲得するための条件の1つになるかもしれない。

もっとも、セキュリティ対策のすべてをクラウド事業者に求めることが正しい選択なのかどうかについては、疑問符が付く。クラウドで保持するデータの機密度、ユーザー企業固有のセキュリティポリシーなどにより、ユーザー企業がクラウド事業者に求めるセキュリティレベルも変わってくる。また、固有のWebアプリケーションなどを、既存環境からクラウド環境に移行する場合には、セキュリティレベルをそのまま保つことは難しいという現状もある。

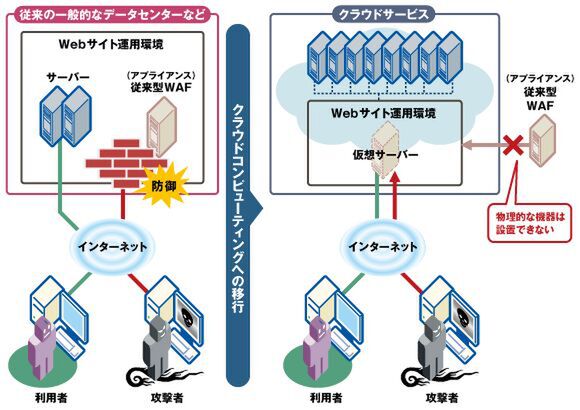

データセンターをクラウドに移行する場合の落とし穴

データセンターを利用している企業が、そのシステムをクラウドに移行する際、それまでファイアウォールやIDS(Intrusion Detection System)、IPS(Intrusion Prevention System)、WAF(Web Application Firewall)など独自のセキュリティレベルで運用していたものを同時にクラウド環境に移行することは困難である(図4)。

図4 クラウド移行のセキュリティ面の問題点とは?

システムをクラウドに移行したある企業では、ファイアウォールやIPSによる移行前のセキュリティレベルを保つために、その部分のみ既存のデータセンターの環境を残す方法をとった。新しいクラウドのシステムから、ファイアウォール/IPSを設置しているデータセンターに通信を経由させる仕組みを構築したのである。

面白いアイデアだが、これがまさにクラウド環境に移行する際の課題なのだ。クラウドを利用する大きなメリットとして、「導入スピード」「高いスケーラビリティ」「コスト」「インフラ管理の不要」などが挙げられるが、前述の例では、セキュリティ部分がその足枷となり、それぞれのメリットを以下のように棄損している。

この企業はこのような構成を選択したが、かなりのコスト削減の効果があったということで、クラウド移行に意味があったといえる。とはいえ、やはりクラウド本来のメリットの大部分を棄損しているというのが筆者の感想だ。

(次ページ、「セキュリティ対策もクラウド化する時代」に続く)

この連載の記事

-

第5回

クラウド

クラウドを支える「サーバー仮想化」のセキュリティとは? -

第3回

クラウド

自社設備でOK?企業がクラウドを使う上でのリスク管理 -

第2回

クラウド

エンドユーザーから見たクラウドサービスの不安 -

第1回

クラウド

クラウド導入の懸念事項「セキュリティ」の問題はどこ? -

クラウド

知っておきたいクラウドのリスクとセキュリティ - この連載の一覧へ