前回は、7月13日でサポートが終了したWindows 2000の問題点を紹介した。それでは、サポートが終了したOSを使い続けることで、どのようは被害が起こりうるのだろうか。脆弱性対策を行なっていなかったPCが原因でウイルス感染の被害を受けた企業を例に、考えてみよう。

大企業を襲った脆弱性の恐怖とは

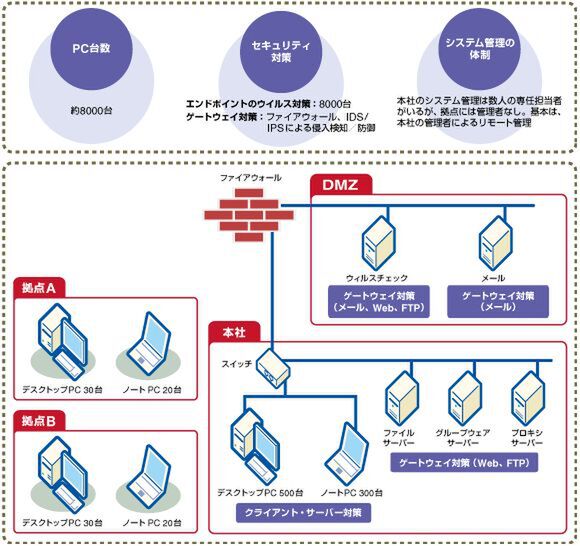

前回、セキュリティパッチを当てていないOSの利用は、強制的に免疫が低下した状態に置かれるようなものだという例を挙げた。今回登場するA社は、そういう意味ではむしろ、平均的な企業だ。インターネットとの境界線には、ファイアウォール、IDS/IPSといった防御システムを装備。8000台に上るクライアントPCのウイルス対策も行なっていた。さらに本社には、システム管理者が選任としておかれ、日々の管理にあたっていた(図1)。

ところがA社は、2009年にワーム「ダウンアド」により大きな被害を受けてしまう。いったいなぜなのか、そしてどのような被害を受けてしまったのか。まずは、その脅威の背景から説明したい。

脆弱性を悪用するダウンアド

ダウンアド(検出名「WORM_DOWNAD」)は、昨年世間を騒がせたワームだ。実際、トレンドマイクロへのウイルス感染被害報告数においても2009年第2位としてランキングされている(表1)。

| 順位 | 検出名 | 通称 | 種別 | 件数 | 前年順位 |

|---|---|---|---|---|---|

| 1位 | MAL_OTORUN | オートラン | その他 | 3617件 | 1位 |

| 2位 | WORM_DOWNAD | ダウンアド | ワーム | 1538件 | 圏外 |

| 3位 | BKDR_AGENT | エージェント | バックドア | 784件 | 2位 |

| 4位 | TSPY_KATES | カテス | トロイの木馬型 | 470件 | New |

| 5位 | TSPY_ONLINEG | オンラインゲーム | トロイの木馬型 | 467件 | 6位 |

| 6位 | JS_IFRAME | アイフレーム | JavaScript | 405件 | 3位 |

| 7位 | TROJ_VUNDO | ヴァンドー | トロイの木馬型 | 347件 | 7位 |

| 8位 | TROJ_SEEKWEL | シークウェル | トロイの木馬型 | 342件 | New |

| 9位 | MAL_HIFRM | ハイフレーム | その他 | 326件 | 4位 |

| 10位 | TROJ_FAKEAV | フェイクエイブイ | トロイの木馬型 | 240件 | 圏外 |

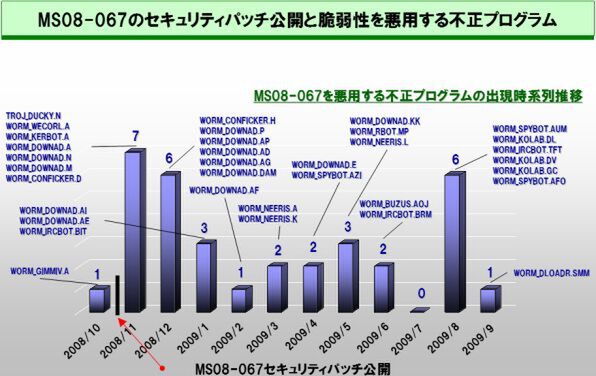

このダウンアドが見つかったのは、2008年10月だ。このワームが攻撃対象とした「MS08-067」と呼ばれているWindowsの脆弱性に対するセキュリティパッチは、2008年10月には公開されている(図2)。にもかかわらず、なぜ、これほどにも甚大な被害をもたらしたのであろう?

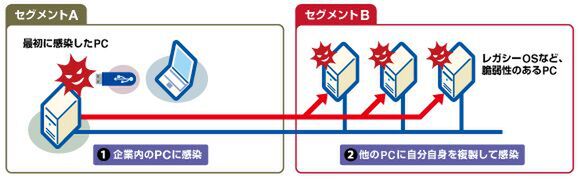

ダウンアドは、MS08-067の脆弱性を抱えたコンピュータを経由して感染を広げる。感染端末から、同じ脆弱性を抱えるほかにPCに対して再攻撃をしかけていくのだ(図3)。そのため、MS08-067対策が完了していない企業のネットワークに、感染PCが1台でも持ち込まれると、大規模な感染につながってしまう。A社は、そうした企業の1つだったのだ。では、その被害の実際を時系列で確認してみよう。

感染発覚

A社のシステム管理者、Tさんは2009年のある日、HTTPログ数が異常に上昇していることに気づいた。と同時に、ActiveDirectory のアカウントロック障害が発生、さらに大量のport 445 トラフィックの発生という異常事態に見舞われ始めた。

Tさんはログを解析することで、その原因がダウンアドによるものだと突き止め、駆除作業を実施した。ところが駆除を行なっても、再感染が止まることはなかった。それどころか、拠点にまで伝染が広がり、ある拠点が壊滅状態となってしまった。

さすがのTさんもパニックに陥った。ここでようやく、トレンドマイクロにウイルス駆除のための緊急依頼をした。不審なHTTPログを見つけてから、すでに4週間が経過していた。

消火活動開始

現場に到着したトレンドマイクロ担当者(以下「トレンドマイクロ」)が目にしたのは、疲弊し、パニックに陥ったTさんほかシステム管理者の面々だった。トレンドマイクロはまず、現状の把握と、対策方法についてシステム管理者に説明を行なうことからはじめた。

問題は、MS08-067にあった。セキュリティパッチの適用漏れがあるため、駆除しても、亜種による再感染を繰り返していたのだ。そこでトレンドマイクロでは、MS08-067対策のパッチの徹底と、駆除ツールの全展開を提案した。通報を受けて24時間後、トレンドマイクロが実行したのは、セキュリティパッチと駆除ツールの一斉展開による駆除だった。

混乱から収束へ

駆除ツールを展開したからといって、すぐに安心はできない。展開した駆除ツールが効かない可能性があるためだ。

たとえば、インフルエンザ治療にタミフルを服用しても、数時間ごとに熱を測ることがある。これは、薬の効果をみるためだ。もし下がっていなければ、インフルエンザではなく重度肺炎などの重症症状を疑わねばならない。その場合、タミフルは肺炎には効いてくれないため、異なる治療が必要となる。

同じことがコンピュータウイルスにもいえるため、その効果を見極めるのが大切なのだ。

幸いに、A社にたいしトレンドマイクロが選択した駆除ツールは、効果を発揮した。定期的にトラフィック測定を行なった結果、明確なトラフィック量の減少が見られたのだ。

その結果、6日後にはほぼ収束状態と判断され、最終的に、トレンドマイクロの介入から7日で安全宣言が出されることとなった。

A社の被害額とは

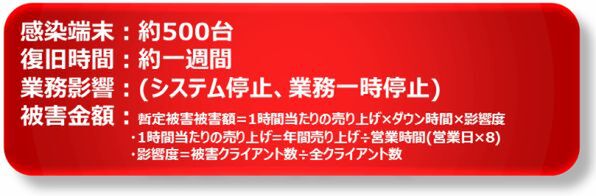

最終的にA社では、500台のコンピュータがウイルスに感染。業務用サーバーも例外ではなかった。 停止したシステムには、業務用サーバーが含まれていた。つまりシステムダウンしていた時間、A社の企業活動は停止していたことになる。

実際の被害額の算出のためには、年商を挙げなければならないためここでは詳細の算出は行なわない。しかし、被害金額算出式の1つとして以下が挙げられれる(図4)。この式に当てはめて計算すると、A社の被害金額は億単位に上った。

今回の例は、現役OSにまつわる被害事例だった。しかし、レガシーOSにはそもそもセキュリティパッチが発行されない。つまり、脆弱性を修正することができない。このため、A社をおそった悪夢から、永遠に逃れられないのだ。

次回は、現役OSに移行までの間、レガシーOSにできるセキュリティ対策について考えてみたい。

この連載の記事

-

第28回

TECH

いつの間にか、あなたもネット犯罪者? -

第27回

TECH

ゲームのアイテムを日本円に替えるRMTにまつわる危険とは? -

第26回

TECH

身代金要求からワンクリック詐欺、犯罪ツールには要注意 -

第25回

TECH

われわれの身近に存在するアンダーグラウンドマーケット -

第24回

TECH

オフライン端末への脅威は、こうすれば防げる! -

第23回

TECH

オフライン端末へのウイルス対策5ケースとつきまとう欠点 -

第22回

TECH

ダウンアドが院内感染!オフライン端末の被害事例とは? -

第21回

TECH

市販のUSBメモリにウイルスが混入する理由とは? -

第20回

TECH

仮想アプライアンスのここがメリット! -

第19回

TECH

セキュリティには仮想アプライアンスという選択肢を -

第18回

TECH

ウイルスバスター2011 クラウドに搭載された3つの新機能 - この連載の一覧へ