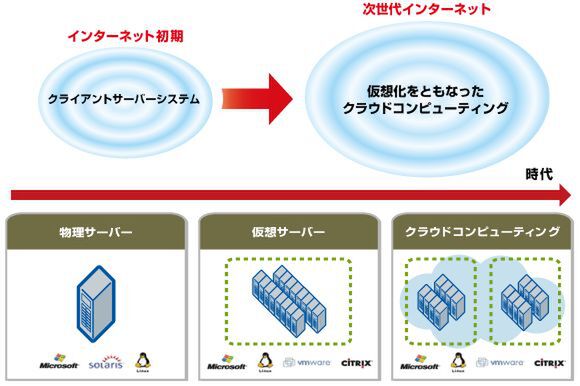

前回は、クラウドコンピューティング、そしてクラウドコンピューティングを支える技術の1つである仮想化においてどのようなセキュリティ上の課題があるのかについて解説した。今回はクラウドコンピューティング、そして仮想化技術を利用するにあたってどのようなセキュリティ対策を施すのが望ましいかについて解説する。

クラウドには特別なセキュリティが必要か?

クラウドコンピューティングを利用するも、特別なセキュリティ対策は必要ない。しかし、クラウドコンピューティングでは、IT資産がサービスプロバイダの手元で運営され、またパブリックドメインにあるリソースとなるため、そもそもセキュリティがどうあるべきかを再考する必要があるのは間違いない。

具体的には、クラウドコンピューティングを提供するプロバイダは「安全なクラウドコンピューティング環境をユーザーに提供するためにどのようなセキュリティ対策を行なえばよいか」を考える必要がある。そして、クラウドコンピューティングを利用するユーザーは「クラウドコンピューティングにどのサービスを移行し、そして移行にあたり抑えておかなければならないセキュリティは何か」を考えなければならない。

これまでのセキュリティの考え方では、Webサーバーなどのアプリケーションサーバー、ミッションクリティカルなサーバーを守るにあたっては、それぞれのサーバーにセキュリティ対策を導入するのではなく、むしろネットワーク型のファイアウォールやIDS/IPS、UTMなどのセキュリティ対策をネットワークセグメントあるいはネットワークの境界線上に施す傾向にあった。

しかし、脆弱性を悪用した攻撃やWebサイトの改ざん、クラッキングなど、企業が運営するWebサーバーやクラウドサービスに対する攻撃が後を絶たない現状を考えると、これでは不十分であることがわかってくる。

つまり、ネットワーク全体の安全とシステムの安全稼動を実現し、維持するためには、アプリケーションサーバー、ミッションクリティカルサーバーなどの個々のシステムにセキュリティ対策を施すことが重要なのだ。

クラウドに必要なのは、インフラとデータを守るセキュリティ

クラウドコンピューティングにおいて考えなくてはならない具体的なセキュリティ対策は、大きく分けると、

- クラウドコンピューティングインフラを外部の攻撃から守る対策

- クラウドコンピューティングのインフラに存在するデータの保護

の2つとなる。

外部の攻撃から守る対策

クラウドコンピューティングのインフラを外部の攻撃から守る対策には、ファイアウォールやIPS(不正侵入防御システム)、Webアプリケーションファイアウォール、ウイルス対策や認証システムの導入などさまざまである。導入にあたっては、たとえばファイアウォールに関しては「ある特定のIPアドレス、あるいはIPレンジ以外からのアクセスを拒否する」といった機能を利用し、許可しないユーザーによるアクセスを遮断することが望ましい。

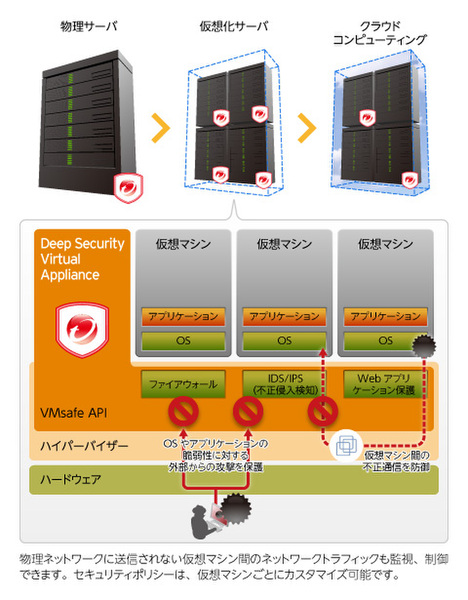

その中でも物理サーバー環境における対策はもちろんであるが、仮想環境への対策を考えなくてはならない。必ずしもシステムが常時稼動しているわけではないゲストマシンに、最善のセキュリティを提供するのは難しい。そしてゲストマシンによっては、ミッションクリティカル性が高いことなどを理由に、セキュリティ対策をマシン自体に導入できないケースも考えられる。その場合には、「バーチャルアプライアンス」と呼ばれる、セキュリティ対策が直接入っていない複数のゲストマシンを同時に守るソリューションも存在するので、導入を検討するのもよいだろう。

インフラに存在するデータの保護

クラウドコンピューティングに移行するとアプリケーション、システム、インフラの移行はもちろんではあるが、併せてデータもクラウドに移行することになるため、そのデータを保護する対策も必要となる。データの保存場所がパブリックドメインであること、システム上に別の企業、ユーザーのデータも共存していることなどを考えると、決められたユーザーのみがデータにアクセスできるようにする必要がある。

クラウド、仮想環境、物理サーバーに統一したセキュリティを

クラウドコンピューティング、そして仮想化、いずれのメリットも必要な資源を必要な時に利用できる利便性、そしてシステムやデータを必要に応じて自由に移動できるモバイル性であるため、この利便性とモバイル性を妨げないセキュリティ対策、セキュリティソリューションを検討することが望ましいであろう。

たとえば、トレンドマイクロでは従来の物理サーバーはもちろん、仮想環境、そしてクラウドコンピューティング環境のいずれにも導入できるだけでなく、一元的な導入、管理、ポリシー運用を実現するセキュリティソリューション「Trend Micro Deep Security」を提供している。

環境などに合わせて個別のセキュリティ対策を施すのではなく、包括的な対策を実現するソリューションを導入することによって、導入から管理、運用までを一元的に行なえるのはもちろん、コンプライアンスの観点からも各システムに統一したセキュリティ対策を実現できる。

| IDS/IPS | OS、アプリケーションの脆弱性を攻撃する、既知や未知の攻撃を阻止。「仮想パッチ」により、サーバーに対するセキュリティを提供 |

|---|---|

| Webアプリケーションプロテクション | SQLインジェクション、クロスサイトスクリプティング(XSS)などのWebアプリケーションに対する攻撃を阻止 |

| ファイアウォール | プロトコル、ポートなどの条件によるルールで、物理サーバー/仮想サーバーを防御 |

| 改ざん検知 | ファイル、レジストリなどのOSやアプリケーションの変更を監視。システムへの不正な変更や改ざんを検知する |

| セキュリティログ機能 | 重要なセキュリティイベント、インシデントを可視化。SIEM(Security Information and Event Management)ツールとの連携によるイベント情報の統合 |

この連載の記事

-

第28回

TECH

いつの間にか、あなたもネット犯罪者? -

第27回

TECH

ゲームのアイテムを日本円に替えるRMTにまつわる危険とは? -

第26回

TECH

身代金要求からワンクリック詐欺、犯罪ツールには要注意 -

第25回

TECH

われわれの身近に存在するアンダーグラウンドマーケット -

第24回

TECH

オフライン端末への脅威は、こうすれば防げる! -

第23回

TECH

オフライン端末へのウイルス対策5ケースとつきまとう欠点 -

第22回

TECH

ダウンアドが院内感染!オフライン端末の被害事例とは? -

第21回

TECH

市販のUSBメモリにウイルスが混入する理由とは? -

第20回

TECH

仮想アプライアンスのここがメリット! -

第19回

TECH

セキュリティには仮想アプライアンスという選択肢を -

第18回

TECH

ウイルスバスター2011 クラウドに搭載された3つの新機能 - この連載の一覧へ