セキュリティベンダーのマカフィーが昨今提唱しているのが、セキュリティ対策を効率的に運用する「予防保守的なセキュリティ管理」だ。システマチックなセキュリティ管理は管理者を救い、コスト削減にもつながるという。

セキュリティ管理はなぜ標準化されない?

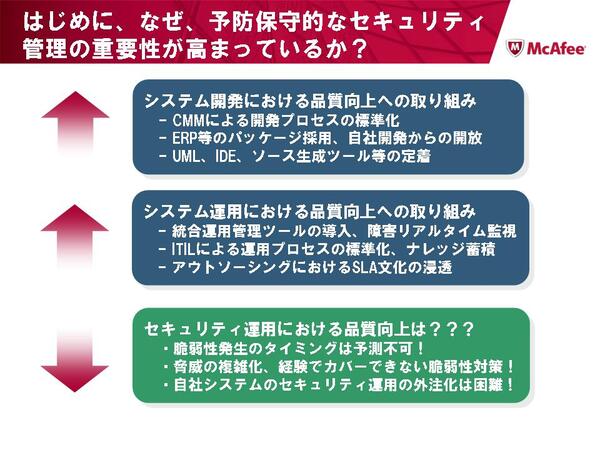

ITの世界では、属人的な運用管理からの脱却を目指す、標準化や自動化が大きな流行となっている。たとえば、システム開発に関しては開発プロセスの標準化やパッケージの採用、あるいはUMLなどのモデリング手法、開発ツールの導入などにより、特定のエンジニアのスキルに依存する自社開発からの依存を図っている。はたまたシステムの運用に関しては、統合管理ツールの導入やITIL(Information Technology Infrastructure Library)のような運用プロセスの標準化が進んだり、アウトソーシングにおけるSLAの締結などの試みも挙げられるだろう。

一方で、セキュリティ対策に関しては、こうした運用の標準化や自動化はいまだに実現されていない。いざウイルス感染や情報漏えいなどのインシデントが発生しても、対応は場当たり的で、特定の担当者の経験に依存してしまうことになる。もちろん、履歴やログなどを採取していないため、2度目に同じことが起こっても防ぐことができない。そのため、多くの企業がセキュリティ対策に大きな投資を進める一方、なかなか管理の負担は軽減されない状況に陥る。マカフィーのマーケティング本部 フィールドマーケティング部 市橋 満氏は、「セキュリティリスクは予想できませんし、脆弱性の発生を予測するのは難しいです。しかも脅威が複雑化しているので、経験だけでカバーするのはもはやできない状態です」とセキュリティ管理の難しさについて語る。

同社の調べによると、1日平均4100種以上の新種のマルウェアが生まれており、感染を隠ぺいするための手口も巧妙化している。こうしたマルウェアはOSやアプリケーションの脆弱性を利用して感染することが多いが、こうした脆弱性をきちんとカバーするのも大きなコストと労力がかかってしまう。効率的なセキュリティ管理はもはや待ったなしの状態といえるだろう。

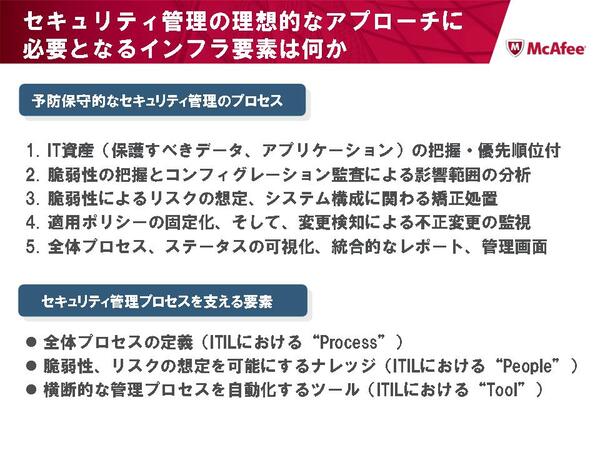

これに対して、マカフィーは「予防保守的なセキュリティ管理」を提唱し、ITILのようなプロセスをセキュリティに持ち込もうとしている。具体的には守るべきIT資産を把握し、脆弱性や設定を監査し、リスクを想定。そこから対策にあたるパッチの適用化や変更検知を定期的に行ない、ステータスをレポートするというPDCAの流れだ。そして、同社はこれを支援するための「ガバナンス/リスク/コンプライアンス管理ツール」という製品群を提供している。今回はこれらのうち、仮想パッチシステムについて見てみよう。

仮想パッチによるコスト削減

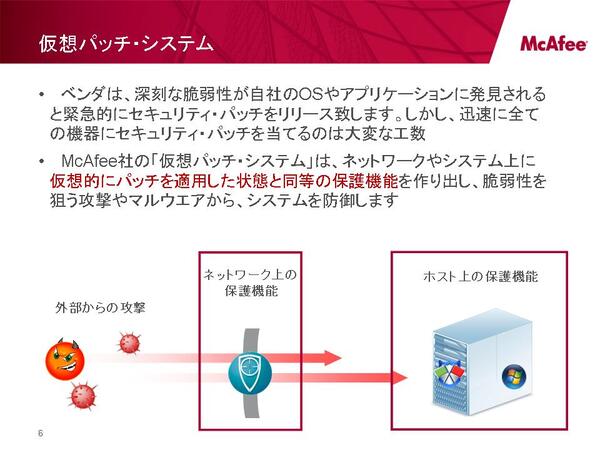

仮想パッチシステムは、ネットワークやシステム上に仮想的にパッチを適用したのと同じ保護状態を作り出すシステムだ。つまり、脆弱性が発見された段階で、マルウェアに狙われる弱点を早々に埋めてしまうのだ。

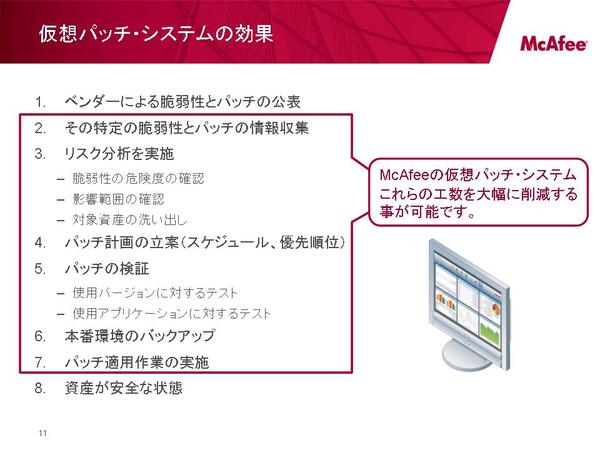

通常、パッチの適用作業は、まず公表された段階から情報収集を行ない、攻撃された場合のリスクを分析。そして実際の計画を立案し、検証を行なった後、バックアップを進め、適用に入る。ベンダー側ではスピードを第一にパッチをリリースするが、ユーザー側では入念な検証作業が必要になるわけだ。しかも、異なるOSのバージョンで試験を行ない、アプリケーションとの相性も考慮に入れなければならない。「管理者の生の声を聞くと、こうしたパッチ管理で困っている方は多い」(桐谷氏)とのこと。非常に綱渡りな状態である。

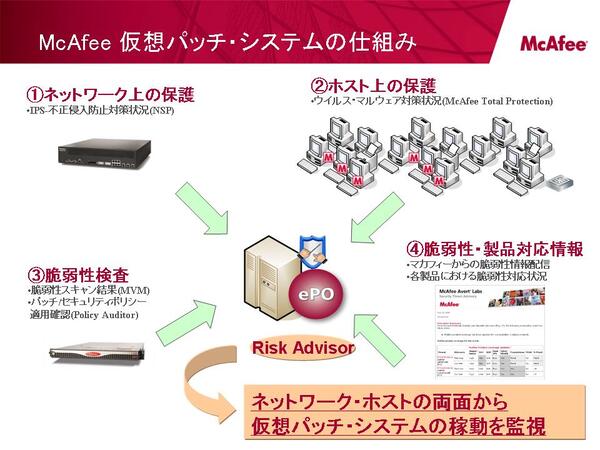

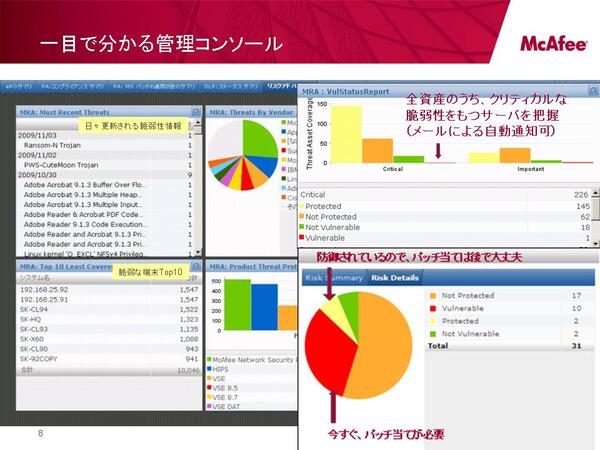

これに対して、マカフィーの仮想パッチシステムでは、複数の製品が連携して、仮想パッチを作り出す。IPSやホスト上のMcAfee Total Protectionが脆弱性に対する攻撃を抑える一方、脆弱性を管理するMcAfee Vulnerability ManagerやPolicy Auditorがシステム内の脆弱性のスキャンやポリシーの適用確認を行なう。また、脆弱性に関する情報を収集し、Risk Advisorがクリティカルな脆弱性を持つサーバーやパッチ当ての優先度などをグラフィカルなコンソールで表示してくれる。

ここでのポイントは、あくまでパッチ適用は仮想的なもので、本番システムへの導入を行なっていないという点だ。仮想パッチ・システムを導入することで、前述したパッチ適用の工数を大幅に削減することができる。

マカフィーでは社内で仮想パッチ・システムを導入し、大きな効果を上げているという。同社は6000台のノード、750台のサーバーなどを抱えているが、2005年には緊急のパッチ適用が19回発生し、IT部門が検証作業やヘルプデスク等の問い合わせに忙殺されていたという。しかし、ネットワーク型・ホスト型IPS製品も含めた仮想パッチ・システムの導入により、2006年には緊急のパッチ適用回数を9回、2007年には5回にまで削減。IT部門の人件費等コストを約2億円削減したという。

セキュリティ対策はとかく武装化、防御力の強化という方向にコストが向かいがちだが、コストを考えるのであれば、こうした管理の効率化を改めて検討してみる必要はあるだろう。

この連載の記事

-

第45回

ビジネス

【45本目】パートナー参加でストックフォトが安くなる? -

第44回

データセンター

【44本目】無個性だけど低価格!アリスの裏メニューとは? -

第43回

ビジネス

【43本目】FAXのようにメールを送るNetSpartで通信費削減 -

第42回

ソフトウェア・仮想化

【42本目】あのDBからの乗り換えで半額に!IBM DB2という選択 -

第41回

データセンター

【41本目】モジュラー型データセンターのコスト勘定とは? -

第40回

ネットワーク

【40本目】機器のコストを下げる中古という選択肢 -

第39回

ソフトウェア・仮想化

【39本目】データ統合ツールで人海戦術を排除したら? -

第38回

ネットワーク

【38本目】1時間4.5万円で、あのテレプレゼンスが使える! -

第37回

TECH

【37本目】ウイルス対策ソフトを無料で強化する方法 -

第35回

サーバー・ストレージ

【35本目】アーカイブ活用でExchangeサーバーをなんと半分に - この連載の一覧へ