前回はWebサイトを媒介とした不正プログラムの感染が主流となってきていると述べたが、そこでは正規サイトの改ざんを発端とした、不正サイトへの誘導方法までしか解説できなかった。ユーザーとしては、「なぜ不正サイトに誘導された(閲覧した)だけで感染するのか」という仕組みも知りたいだろう。今回は不正サイトに誘導された後に、どのようにしてPCが不正プログラムに感染するのかを解説していこう。

まず、セキュリティホールについて理解しよう

皆さんは、「セキュリティホール(あるいは脆弱性)」という言葉を聞いたことがあるだろうか? セキュリティホールとは、一言で言えば「ソフトウェアにおけるセキュリティ上の不具合」である。今さら言うまでもないが、ソフトウェアは人間(プログラマー)が作っている(プログラミングした)ものだ。したがって、ソフトウェアはその作成者が想定した範囲内(設計図)の動作しか行なうことができない。

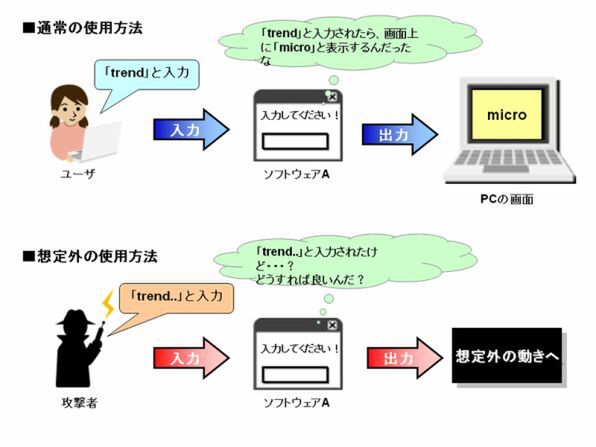

例えば、ユーザーがキーボードから「trend」と入力すると、「micro」と画面に出力する“ソフトウェアA”があるとしよう。プログラマーによって、ソフトウェアAは「trend」という文字列が入力されることが想定されている。しかし、ここで「trend」に「..」(ピリオド2つ)を続けた「trend..」という文字列を入力してみる。すると、ソフトウェアAは想定外の文字列が入力されたため、通常どおりに処理できず、想定外の動きをしてしまう場合がある(図1)。

ソフトウェアは人間が作っている以上、どうしてもこうした想定外の不具合が出てしまう。この想定外の動きの中には、ほとんどユーザーに影響を与えない軽微なものあれば、攻撃者の遠隔操作を受けつけてしまうような、ユーザーに被害をもたらす非常に危険なもの(セキュリティホール)もある。ちなみに図1の例は、キーボードからの文字入力を示したが、ファイルを読み込む場合や、インターネット経由で外部(サーバー)からデータを受信する場合も同様に“入力”といえる。こうした入力がセキュリティホールになり得るわけだ。

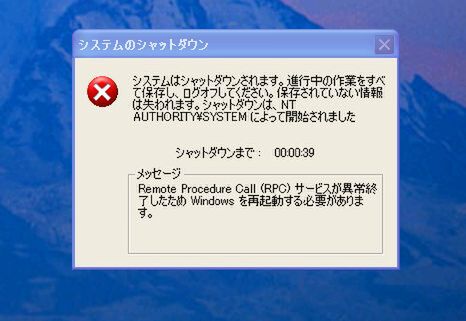

セキュリティホールを狙う攻撃は従来からあるが、特に狙われるのが、世界で広く利用されているWindows OSである。第2回で触れたが、2003年夏に話題となった「WORM_MSBLAST(エムエスブラスト)」は、「MS03-026」※と呼ばれるセキュリティホールを突いて、急速に感染を拡大させた。具体的には「WORM_MSBLAST」の場合、感染したPCが再起動を繰り返すなどの被害が起こったのだ(図2)。

※ マイクロソフトはセキュリティホールごとに番号をつけている

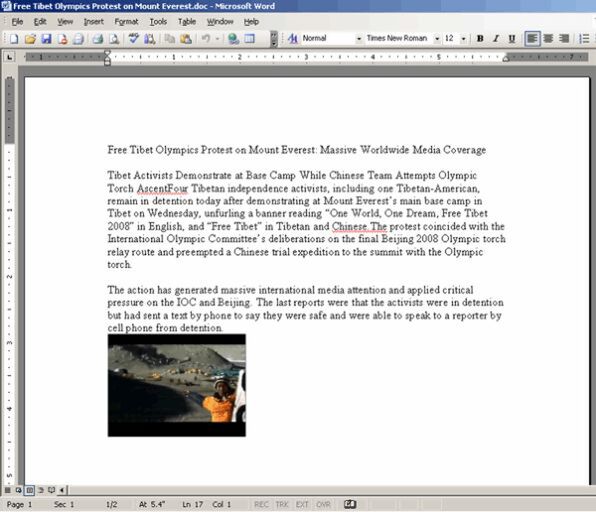

Windowsは数々の不正プログラムの標的となってきたが、最近ではOSだけではなく、WordやExcel、一太郎といったビジネスアプリケーションに、不正なコードを含んだファイルを読み込ませるという攻撃手法も数多く確認されている(図3)。

(次ページ、「Webサイトを見ただけで感染するのも、セキュリティホールが原因!?」に続く)

この連載の記事

-

第13回

ビジネス

巧妙化した偽セキュリティソフトにご用心! -

第12回

ビジネス

Windows 2000だけじゃない! サポート切れOSは脅威のもと -

第11回

ビジネス

ケータイも安心できない!? モバイル・セキュリティ最新事情 -

第10回

ビジネス

新人必見!慣れた今ごろが危険 情報漏洩の落とし穴 -

第8回

ビジネス

見ただけで感染! “Web改ざんの恐怖”を正しく理解 -

第7回

ビジネス

納得!企業向けと個人向け セキュリティー製品の違いとは? -

第6回

ビジネス

トレンドマイクロ“リージョンラボ” その実態を見た -

第5回

ビジネス

毎朝の憂鬱!スパムメールの手口と脅威、その対策まで -

第4回

ビジネス

なぜ止まらない? ファイル共有ソフトでの情報漏洩 -

第3回

ビジネス

すわっ PCに不正プログラムがいるかも!? どう確認する? - この連載の一覧へ