SSLアクセラレータやHTTPの最適化、セキュリティなど

サーバーの処理を肩代わりする「オフロード」とは?

2010年04月05日 06時00分更新

セキュリティを確保する

最後に挙げたいのは、セキュリティの確保だ。セキュリティは情報資産の漏えい対策やプライバシーといった観点で重要視されるが、可用性やパフォーマンスなどの面でも大きな阻害要因になる。

一例がスパムメールだ。現在インターネット上に流れているメールの9割はスパムメールといわれている。こうしたスパムメールの一義的な被害は、業務に関係ない内容を読まされ、不要なメールと必要なメールを振り分けることから起こる生産性の低下である。もちろん、ウイルスやスパイウェアの温床になることもあり、内容によってはセクハラのようなモラル的な問題として捉えられることも多いはずだ。

しかし、スパムの問題はそれにも留まらない。大量のメールを一斉送信するスパムはメールサーバーやファイアウォールなどに大きな負荷をかけ、システムの動作に影響を与える。また、過負荷により、送受信が遅延したり、メールサーバー自体がダウンする可能性もある。

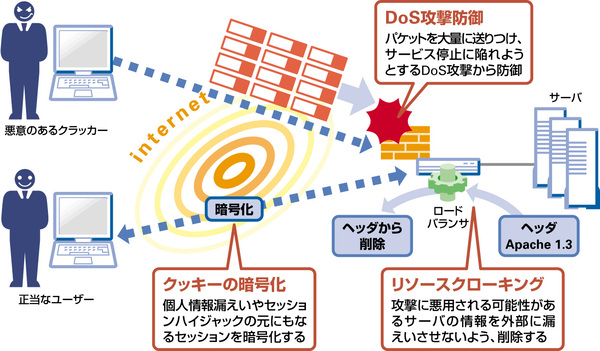

こうした点から、アプリケーション配信においても、セキュリティの問題は重要になっている。もちろん、セキュリティを確保する装置としては、ファイアウォールやIDS・IPS(不正侵入検知装置)、アンチウイルスゲートウェイといった製品があり、これらを統合したUTM(Unified Threat Management)といったジャンルも登場している。そのため、統合型トラフィック管理装置では、アプリケーション層のデータを精査できるという特徴を活かし、既存のセキュリティ機器を補完したり、Webサーバー側で行なう処理をオフロードで実現している(図5)。

特にローカルではなく、グローバルな環境で用いる場合、こうしたセキュリティ機能はアプリケーショントラフィック管理において、きわめて重要な要素にといえる。以下、統合型トラフィック管理装置の独自のセキュリティ機能の例を見ていこう。

DoS攻撃からの防御

DoS(Denial of Service)攻撃は、パケットやデータを大量に送信することで、サイトのサービスを停止に追い込む物量的な攻撃である。また、DDoS攻撃は、これを複数のサイトから分散して行なう大規模なDoS攻撃だ。これらDoS攻撃の問題点は、パケット自体は不正ではなく、単に量が多いという点。そのため、ファイアウォール等で防ぐのが難しい攻撃の1種となっている。

統合型トラフィック管理装置では、このDoS攻撃の防御機能として、接続内容をチェックするとともに、アイドル状態にある接続を開放していく。つまり、パケットを遮断するのではなく、無意味にコネクションを張るのを防ぎ、サーバーへの負荷を低減するわけだ。また、製品によっては、不正な通信やふるまいを検知した段階で、IDS・IPSにトラフィックを振り分けるといった機能を持つ製品もある。

クッキーの暗号化

Webサーバー側からWebブラウザに情報を保存できるクッキーは、個人を特定したり、行動履歴を追うのに便利です。反面、これを不正の第三者に改ざんされると、簡単になりすましされてしまうことになります。本来なら、SSLを用いて通信自体を暗号化するのが最善策なのだが、すべてのサイトをSSL化するのは困難で、サーバーに負荷がかかる。そのため、統合型トラフィック管理装置ではクッキーの改ざんを防ぐために暗号化を施す機能がある。

リソースクローキング

Webサイトの攻撃は、サーバーの脆弱性を発見することから始まる。そのために、攻撃者は事前にWebサーバーのレスポンスからバージョン等を特定し、それに対応した脆弱性を突く攻撃を仕掛けてくる。こうした攻撃への準備行動もファイアウォール等ではなかなか検出できない。そのため、統合型トラフィック管理装置では、背後にいるWebサーバーのレスポンスからこうした攻撃者に有利な情報そのものをページから排除する機能を持っている。これを「リソースクローキング」と呼ぶ。

アプリケーションファイアウォール

最近の統合型トラフィック管理装置やアプリケーションスイッチでは、アプリケーションに特化したセキュリティ機能を提供している製品が増えてきた。この背景には、プロセッサの能力が向上したことに加え、増えすぎたゲートウェイ型機器を統合化したいというユーザー側のニーズがある。こうしたセキュリティ機能は、オプションで提供されることが多く、ユーザーは必要に応じて追加することができる。

WAF(Web Application Firewall)は、文字通りWebアプリケーションに対する攻撃を防御する機能だ。通常IPアドレスのリストやTCP/UDPポートの開け閉めでトラフィックを制御する通常のファイアウォールと異なり、WAFはHTTPが利用するポート80のトラフィックのみを精査する。これにより、不正な文字列を送信することで、バックエンドにあるデータベースの情報を引き出したり、アクセスしたユーザーに任意のコードを実行させたり、といったWebアプリケーションに対する攻撃を防御する。

また、スパムメールの防御を可能にする製品も存在する。メールサーバーが受信する前に、送信元メールサーバーをオンラインのデータベースに問い合わせ、不審な場合には着信自体を拒否してしまう方法が一般的。これであれば、メッセージを読んで、スパムメールかどうかを調べる手間はなくなる。

今回は、ロードバランサーから統合的なトラフィック管理装置への成長の過程を見つつ、サーバーオフロードと呼ばれる技術を紹介してきた。次回は、WANでの遅延を低減させるWAN高速化装置の技術に迫る。

この連載の記事

-

第6回

ネットワーク

TCPの改良やキャッシング、圧縮でより速く -

第5回

ネットワーク

WANの遅延を抑えて、レスポンスアップする -

第3回

ネットワーク

ますます高機能化するロードバランサーの技術 -

第2回

ネットワーク

知っておきたいロードバランサーの基礎技術 -

第1回

ネットワーク

アプリケーションを快適に使うためになにが必要? -

ネットワーク

アプリケーショントラフィック管理入門<目次> - この連載の一覧へ