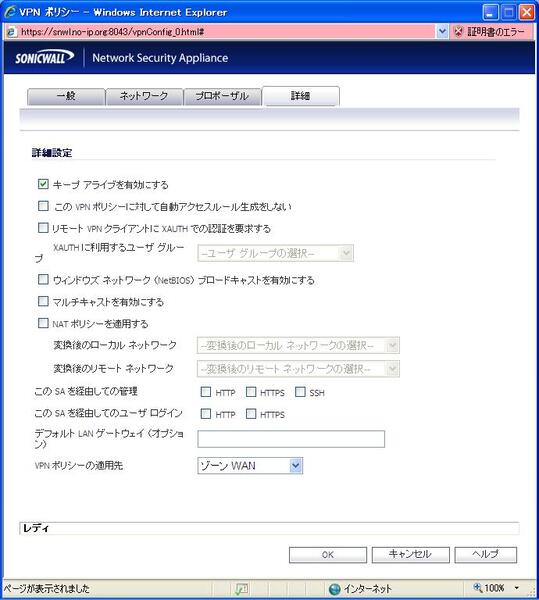

最後にVPNのそのほかのオプションを定義する(画面4)。ここではVPNの接続性を向上させるキープアライブ(定期的に接続先装置にパケットを送信し、VPNセッションの切断を防ぐ)の設定や、NetBIOSの取り扱いなどの細かいチューニングを施す。必要に応じて確認しよう。

ここまでで、一連の設定は完了だ。東京⇔仙台間の設定も同じ手順で行なうことになる。このように基本的な理論はやや難解な面もあるIPsecを使用したインターネットVPNではあるが、実際の設定はそれらの基本知識さえ押さえていればそれほど難しくない。

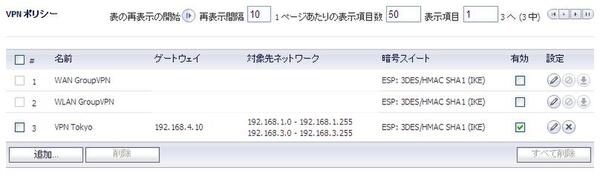

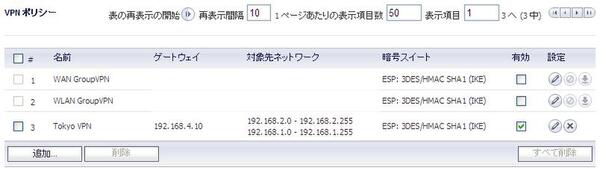

繰り返しになるが、やはり一番重要なのは事前準備でVPNの論理ネットワークを明確に定義し、VPN装置をどのように設定すべきかをチェックしておくことである。画面5・6に大阪、仙台のそれぞれの設定例があるので、東京側装置の設定と照らし合わせて設定に矛盾がないかを再度確認しよう。

VPNの設定確認と疎通試験

最後にそれぞれの設定に問題がないかを確認しよう。VPN情報がすべて正しく定義され、正常にトンネルが構成されると画面7のように正常を表わすグリーンランプが対象のVPNポリシー上に表示される。無事グリーンランプが点灯したら、実際に接続先のネットワークの中にあるホストにpingによる疎通確認を行なって通信の正常性を確認する。

もしグリーンランプが点灯せず、pingによる疎通確認も失敗した場合は、あわてずログ情報を参考に、どこの設定に問題があるのかを確認して、もう一度VPNの設定を見直してみよう。画面8の例では、そもそもフェーズ1のネゴシエーションの時点でタイムアウトが発生している。この場合は、接続先のグローバルIPアドレス情報などに誤りがあるか、もう一方のVPN装置にそもそも同じVPNポリシーが定義されていない可能性が高い。

VPN設定後のセキュリティ

VPNの設定が正常に完了したら、もう一点注意しなければならないことがある。それはVPN間通信へのセキュリティだ。依然ウイルスによる被害やネットワークへの不正侵入、情報漏えい事件が後を絶たない。さらに、昨今は企業内部ネットワーク間の通信であっても、不正アクセスや情報の持ち出しを防ぐためにも明確なセキュリティポリシーの定義が望まれている。

単純に拠点間を結ぶVPNを設定しただけでは、お互いにどんな通信でも行なえてしまう。そこでVPN構成後は、ファイアウォールポリシーをVPN通信にも適用してアクセスコントロールを行なおう。また、UTM(統合脅威管理)機能を用いてVPN通信へのパケット内データ検査機能などを併せて導入する方法もある。より安全なVPNの構築や運用は、管理者の責務であることを忘れないようにしたい。

この連載の記事

-

第5回

TECH

通信事業者のVPNサービスを学ぶ -

第4回

TECH

VPNを実現するさまざまな製品 -

第2回

TECH

VPNのプロトコルを知る -

第1回

TECH

VPNはなぜ必要になったのか? - この連載の一覧へ