ネットワークの設定は要注意

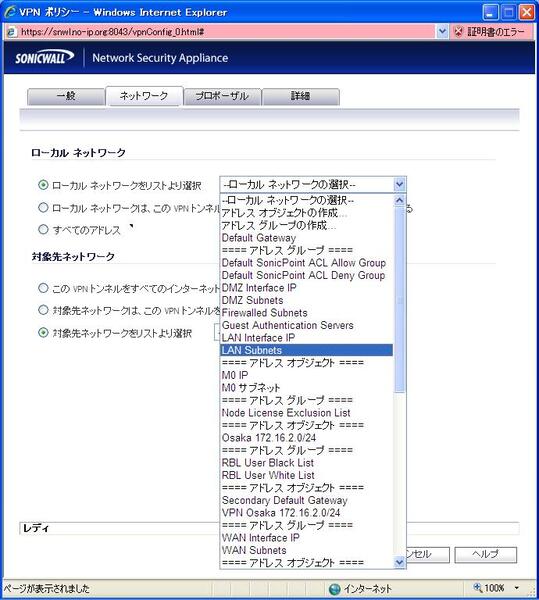

次の「ネットワーク」タブに移ろう(画面2)。ネットワークタブでは、自サイトのローカルネットワーク情報と接続先のローカルネットワークを定義する。ここで少しローカルネットワークの定義の仕方について確認しよう。

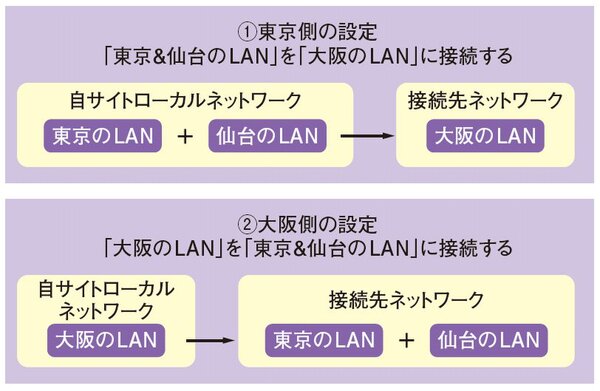

SonicWALLでは、ローカルネットワークを定義する際に「実際に通信を成立させたいネットワークすべて」を網羅する必要がある。そのため、大阪と仙台が「東京経由」で通信を行なう今回の例では、少々複雑な設定となる。ややわかりにくいので、東京⇔大阪間の設定を考えてみよう(図3)。

まず東京側の機器の設定では、自サイトローカルネットワークが「東京のLANと仙台のLAN」、接続先ネットワークは「大阪のLAN」となる。そして大阪側の機器の設定では、自サイトローカルネットワークが「大阪のLAN」、接続先ネットワークが「東京のLANと仙台のLAN」とする。こうすることで、大阪から仙台への通信は、まず東京に送られることになる。

一方、スポークとなる拠点間(今回では大阪⇔仙台間)の通信は不要で、センター(ハブ)拠点とだけ通信ができればよいという場合もある。この場合は、東京側の自サイトローカルネットワークは「東京のLAN」であり、接続先ネットワークは「大阪のLAN」となる。このように、VPNネットワーク間の通信をどのように処理するかによっても設定に多少の違いがあるので注意したい。

IPsecの詳細設定

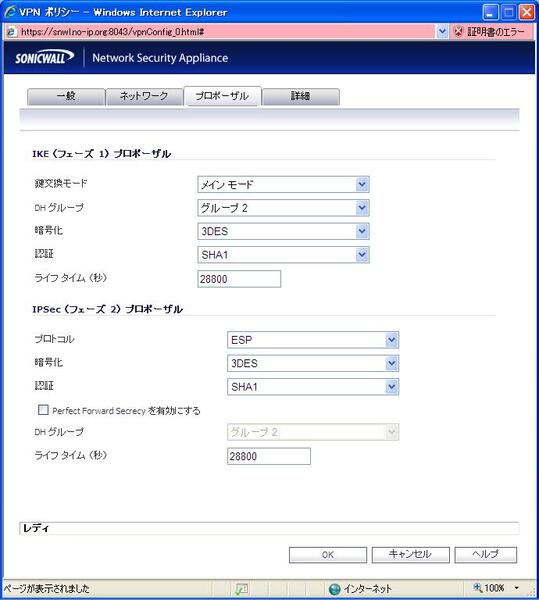

ネットワークの定義が完了したら、次はVPNポリシーに適用するプロポーザルの設定だ(画面3)。ここではフェーズ1(IKE)、フェーズ2(IPsec)の双方における暗号化や認証の方式などの定義を行なう。それぞれの方式の意味は前のパートで解説済みなので、ここでは割愛する。

プロポーザルの設定は、2台の装置でまったく同じものに合わせる必要があるので、設定にミスがないかを十分確認しよう。SonicWALLのデフォルト設定は、IKEのメインモードを使用し、暗号化方式は3DES、認証方式はSHA1、プロトコルはESPとなっている。これらの定義は、現在一般的に使用されているものだ。そのため、特に変更の必要がなければ、このタブは確認に留めるのみでもよい。

アグレッシブモードとは?

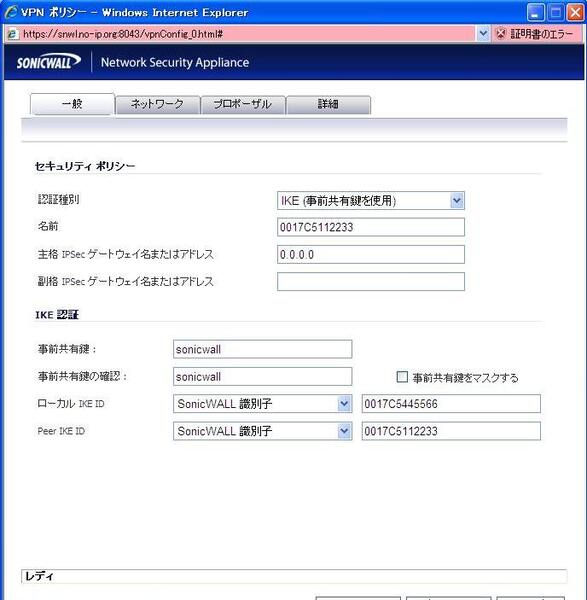

インターネットサービスを接続回線として用いるインターネットVPNでは、固定のグローバルIPアドレスが取得できない拠点ともVPN接続を行なわなければならないケースがある。その際に用いられる方式が「アグレッシブモード」だ。

アグレッシブモードでは、片側の拠点が動的グローバルIPであってもVPNの構成が可能だ。ただし、VPN装置がお互いに接続する相手として正しいのかどうかを確認する必要がある。

そのため、SonicWALLで「プロポーザル」タブでアグレッシブモードを選択した場合は、忘れずに「一般」タブで接続相手装置に通知するための自装置情報を定義しよう。

(次ページ、VPNの設定確認と疎通試験)

この連載の記事

-

第5回

TECH

通信事業者のVPNサービスを学ぶ -

第4回

TECH

VPNを実現するさまざまな製品 -

第2回

TECH

VPNのプロトコルを知る -

第1回

TECH

VPNはなぜ必要になったのか? - この連載の一覧へ