無線LANとセキュリティは切っても切れない関係がある。電波はユーザーの目の届かない場所まで広がるため、悪意のあるユーザーに傍受されてしまうこともあるからだ。したがって、無線LANの通信には暗号化が必須となる。歴史的な経緯を含めて、現在の無線LANセキュリティを見てみよう。

初期の無線LANセキュリティ

電波は目で見ることができず、その性質上、誰が傍受しているかわからない。有線で接続するEthernetの場合、ケーブルやポートに物理的にアクセスされない限り外部からの侵入や盗聴は困難だが、無線LANでは物理層のレベルで対策を講じることは難しい。

今では考えられないが、初期の無線LANにはセキュリティはまったくなかった。無線端末とアクセスポイントを接続する場合、双方に同じIDを登録しておき、IDが一致すれば接続を許可していた。このIDが「SSID(Service Set Identifier)」である(図1)。

ところが、本来SSIDはセキュリティを意図した仕組みではない。暗号化もされず、無線接続の際に認証も行なわれなかったため、SSIDさえわかっていれば誰でも接続可能だった。そのため、ビーコンをブロードキャストしない、あえてSSIDをビーコンに含めないといった手段を講じた製品も登場した。しかし、今ではこのような方法に頼る必要もないし、また絶対に頼るべきではない。

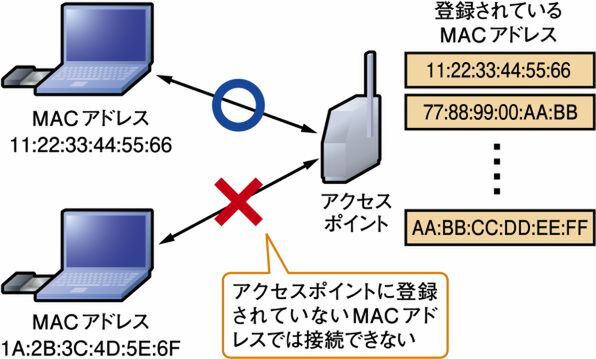

そして、無線端末の認証方式として「MACアドレスフィルタリング」がある。これは、無線端末が持つ固有のMACアドレスを利用する。MACアドレスをその端末のユーザー名とパスワードとし、アクセスポイントに登録したMACアドレスと照合して認証するものだ(図2)。現在でもほとんどの無線LAN機器に搭載されており、他のセキュリティ技術と併用されている。

しかし、無線フレームをキャプチャするだけで端末のMACアドレスは簡単に判明するうえに、多くの無線端末ではMACアドレスを書き換えることができる。したがって、誤接続を防げるぐらいで、セキュリティとしての意味はほとんどないに等しい。

暗号化の導入

その後、1999年に考案されたセキュリティ規格が、無線LANに暗号化を導入する「WEP(Wired Equivalent Privacy)」である。無線端末とアクセスポイントの通信において、共通の暗号化キー(共有鍵)を用いてデータを暗号化する仕組みだ。

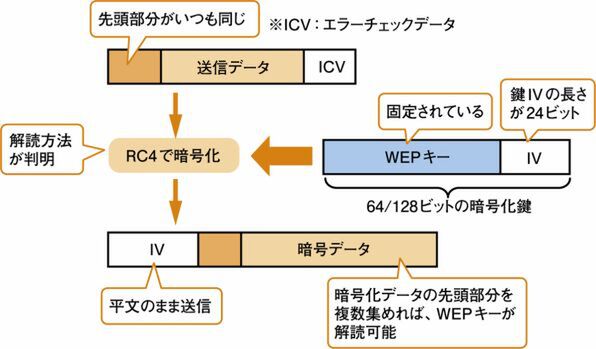

WEPでは、64ビットから128ビットの共有鍵を用いて「RC4」という暗号化アルゴリズムによって暗号化する。この共有鍵は、40ビットか104ビットのWEPキーと、24ビットの「IV(Initialization Vector)」に分かれている。データを受け取る側では、WEPキーとIVによって復号化している。

ところが、この仕組みには数学的な不備があり、2001年には解読方法が発表されてしまう。この解読方法では、大量に無線パケットをキャプチャする必要があり数時間程度はかかるとされていた。そのため、WEPキーをひんぱんに更新して使用時間を短くすれば、ある程度の安全性は確保されると考えられていた。しかし、2007年には104ビットのキーでも1分程度で解読できるツールが登場している(図3)。

さらに運用上の課題もある。同じアクセスポイントへ接続するすべての無線端末に、アクセスポイントと同じWEPキーを設定しなければならない。また、WEPキーを更新する場合、すべての端末で一斉に行なう必要があるので台数が多い場合は大変である。そのほかにも、端末が盗まれてWEPキーが漏えいする可能性などについて対応する仕組みがない。このような経緯があったため、「無線LANはセキュリティに問題がある」という捉え方が広まってしまった。

(次ページ、「WEPの弱点をカバーする」に続く)

この連載の記事

-

第9回

ネットワーク

MAC層から改良したIEEE802.11nの仕組み -

第8回

ネットワーク

高速無線LAN「IEEE802.11n」を支える新技術とは? -

第7回

ネットワーク

無線LANの安全を補う認証技術を知ろう -

第5回

ネットワーク

有線とは違う、無線独自のアクセス技術とは? -

第4回

ネットワーク

ノイズに対抗する無線LANのスペクトラム拡散とは? -

第3回

ネットワーク

きっちり知りたい無線LANの変調技術の基礎 -

第2回

ネットワーク

数ある無線LAN規格を総ざらいしよう -

第1回

ネットワーク

無線LAN規格「IEEE802.11」について知ろう -

ネットワーク

無線LANのすべて<目次> - この連載の一覧へ