リモートアクセスVPNにIPsecが使われない理由

IPsecは遠隔の拠点間を接続するLAN間接続VPNでは一般的に用いられるプロトコルだ。多くのVPNルータやファイアウォールがサポートしており、もはやLAN間接続においては定番というくらい普及している。一方で、IPsecは外出先のノートPCなどを社内LANに安全に接続させるリモートアクセスVPNではあまり用いられない。

その理由はいくつかある。まずリモートアクセスVPNの場合、VPNの処理はリモート接続する各クライアントPC側でも行なわなければならない。IPsecの場合、これを実現するためのクライアントソフトを別途導入する必要がある。また、IPsecでは接続相手の認証を行なうためにIPアドレスを固定するのが一般的だ※3。しかし、外出先や自宅などで利用する場合、IPアドレスは接続のたびに、動的に割り当てられることが多いので、IPsecは使いにくいという事情もある。さらにルータが対応していないとIPsecはNATを通過できない。そのため、ルータの配下で接続することの多いリモートアクセスの用途では、使えない可能性も出てくる。

※3:固定するのが一般的だ IPsecでは共有鍵を生成するための素材の1つとしてIPアドレスを用いるため、接続のたびにIPアドレスが変わるとトンネルが構築できない。IPアドレスを用いない「アグレッシブモード」というモードもあるが、IKEでの交渉の一部を省くので、強度が落ちる。

こうしたことからリモートアクセスVPNでは、IPsecではなくPPTP(Point-to-Point Tunneling Protocol)やSSL-VPNといったVPNプロトコルが利用される。

リモートアクセスVPNにはPPTPとSSL

PPTPはダイヤルアップ接続での認証を受け持つPPP(Point-to-Point Protocol)にトンネリングと暗号化の機能を追加したVPNプロトコルである。マイクロソフトのWindowsで古くからサポートされているため、別途ソフトウェアを導入しなくとも使えるのが最大の特徴だ。また、接続先のサーバとユーザーアカウントを指定すれば利用できるので、設定も容易である。

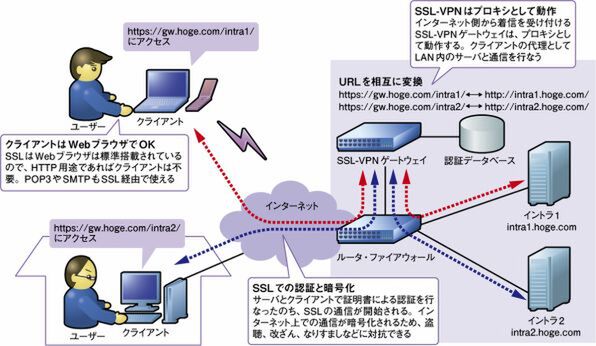

一方、すっかりリモートアクセスVPNの定番として定着してきたのが、SSL-VPNである。これはWebの通信をセキュアにするSSLをVPNとして利用したものだ。通常、SSLはWebブラウザとWebサーバの間でHTTPの通信を行なう際に、サーバをデジタル証明書で認証しつつ、流れるデータを暗号化する。SSL-VPNは、Webサーバの代わりに「SSL-VPNゲートウェイ」というリモートアクセス専用の装置を用いて、トンネルを構築するもののだ。

具体的には図6のような構成になる。SSL-VPNゲートウェイをインターネットとLANの間に接続し、アクセスを許可するユーザーのアカウントをあらかじめ登録しておく。そして、ユーザーは接続先のSSL-VPNゲートウェイをURLで指定し、認証を行なうと、LANへの接続が可能になるというものだ。

SSL-VPNのメリットは、Webブラウザ標準のSSLの機能を用いるため、別途クライアントソフトが不要なことだ。Webブラウザがあればよいので、PCだけではなく、携帯電話でも利用できる。また、NATやファイアウォールを経由しても利用でき、使えるアプリケーションごとに制御できるのも管理者にとってはうれしい。そして、なによりWebの普及期からセキュリティを支えてきたSSLの実績の高さも大きい。

初期のSSL-VPNは、HTTPにしか対応していなかったため、イントラネットの閲覧程度にしか使われなかったが、各ベンダーの工夫により、現在では他のアプリケーションもサポートされるようになっている。

SaaS型のリモートアクセスVPNも登場

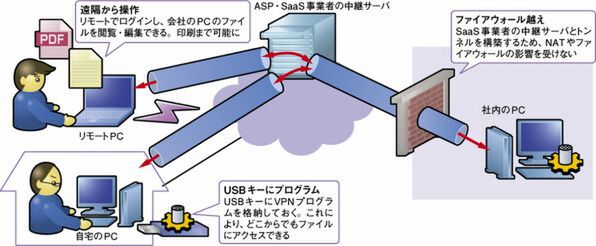

リモートアクセスVPNの導入には、ログインを受け付けるVPNゲートウェイが必要になる。しかし、最近では、こうしたVPNゲートウェイがなくとも社内のPCに安全にログインできるSaaS型※4のリモートアクセスVPNサービスが登場している。

※4:SaaS型 SaaSとは(Software as a Service)の略で、ソフトウェアの機能をネットワーク経由で供給するサービス形態で、ASP(Application Service Provider)として古くから提供されたもの。

実際のサービスイメージは図7で示した通りだ。ゲスト(接続元)とホスト(接続先)に専用のVPNソフトを導入し、そのVPNソフトのトンネルをSaaS業者のサーバが中継するという形態になる。ゲストとホストが直接トンネルを構築しないのは、両者がLAN内にいた場合、プライベートアドレス同士で通信することになり、NATやファイアウォールを超えるのが困難だからだ。グローバルアドレスを持つSaaS業者のサーバと通信するという形態を採れば、LAN内のPCでもNATやファイアウォールも問題なく通過できる。外出先や自宅から、社内にある自身のPCのデスクトップを呼び出したり、ファイルを編集することが可能だ。どこでも仕事が可能になるというメリットのほか、情報漏えいなどのセキュリティ対策としても有効だ。

課題としては、各PCにVPNソフトが必要という点だ。ただ、最近ではUSBキーなどにVPNソフトを格納し、挿入するだけで使えるという利便性を提供するサービスも多い。

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? -

第1回

TECH

不正アクセスを防ぐファイアウォールの仕組み - この連載の一覧へ