拠点間をつなぐインターネットVPN

企業におけるアクセスルータの最大の用途は、地理的に離れた拠点同士を結ぶWANの構築だろう。1990年代は専用線網やISDN網を使った企業専用ネットワーク(Private Network)が主流だったが、21世紀になってVPN(Virtual Private Network:仮想閉域網)が主流になった。VPNは、不特定多数のユーザーが利用する公衆網(Public Network)の上に、仮想的に(Virtual)、ある企業の専用ネットワークを構築する技術やサービスを指す。

VPNには、コストパフォーマンスのよいインターネットVPN、費用はかかるが信頼性が高いIP-VPNや広域Ethernetなど、いろいろなサービスがある。このうち、インターネットVPNは、世界最大の公衆網である「インターネット」の中に構築された、特定のユーザーしか利用できない閉じたネットワークである。ブロードバンド接続サービスのおかげで、インターネットVPNの構築コストが他のVPNサービスとは桁違いに安くなり、SOHOや中小企業だけでなく大企業にも導入されるようになってきた。

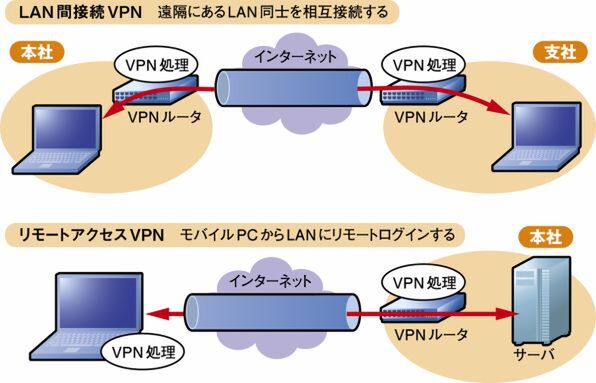

さらに、インターネットVPNには、「LAN間接続VPN」と「リモートアクセスVPN」の2種類がある(図5)。LAN間接続VPNは拠点間接続VPNとも呼ばれ、複数のホストが設置されたLAN同士(=拠点同士)を接続する仕組みを指す。一方、リモートアクセスVPNは社外のホスト(PC)から拠点のLANにアクセスする仕組みを指す。

IPsecとは

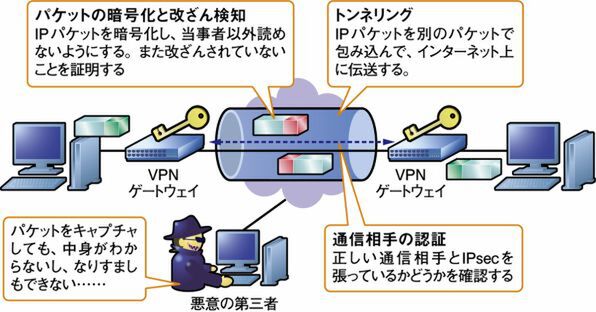

企業内WANをインターネットVPNで構築する際に、もっともよく使われる技術はIPsec(IP security)である。IPsecは、インターネットを経由して安全で信頼性のある通信を行なうため、暗号化・トンネリング※5、認証などの機能を備えたプロトコルだ。

※5:トンネリング インターネットVPNでは、通信内容を保護するため、元々のパケット全体を暗号化して、別のパケットのデータとして運ぶ手法(カプセリング)が用いられる。これはインターネット内に隠ぺいされた通路を作るように見えることから、トンネリング(=トンネル掘り)とも呼ばれる。

IPsecの特徴は、暗号化・トンネリング・認証の方法がそれぞれ複数用意されていることだろう。すなわち、WANの利用目的、流れるデータの重要性、支出可能なコスト……といった条件に適した設定を行なうことだ。

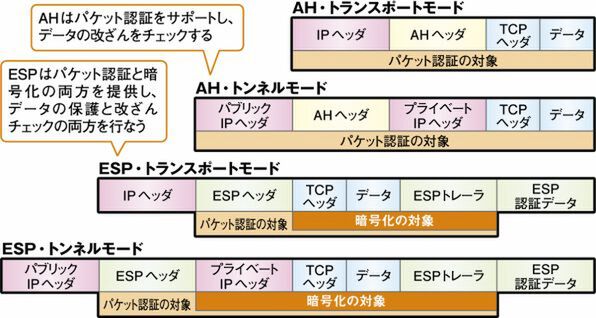

IPsecの通信方式には4つのパターンがある(図6)。ヘッダ形式が2種類、伝送モードが2種類、両方の組み合せで合計4種類という具合だ。まず、ヘッダ形式には「AH(Authentication Header)」「ESP(Encapsulation Security Payload)」がある。AH形式はパケットの改ざんやなりすましによる送信元の詐称を検出する認証機能が備わっているが、暗号化機能がない。ESP形式であれば、認証機能と暗号化機能の両方をサポートしている。誰もが接続でき、盗聴やなりすましが横行しているインターネットを伝送路に使うのであれば、ESPを使うのが普通だ。

次に、伝送モードには「トランスポートモード」と「トンネルモード」がある。トランスポートモードは、パケットのデータ部分だけを認証や暗号化の対象とする。つまり、送信元アドレスや宛先IPアドレスなどが含まれるIPヘッダ部は、認証や暗号化の対象にならない。一方、トンネルモードであれば、IPヘッダを含むパケット全体が認証や暗号化の対象となる。VPNを構築する場合には、パケットをまるごと暗号化するトンネルモードが使われる。

すなわち、企業内WANをインターネットVPNで構築する場合は(LAN間接続VPN)、もっとも安全な「ESP・トンネルモード」が使われる。これに対し、ホスト間接続やリモートアクセスVPNには、実装が簡単な「ESP・トランスポートモード」が使われる。

IPsecでは共通鍵暗号※6を使って通信するため、共通鍵の交換を安全かつ自動的に行なうため「IKE(Internet Key Exchange)」という仕組みを利用する(図7)。IKEでは、まず簡単な共通鍵を作成してVPNルータ間で認証を行ない、次に実際のデータ通信で使う暗号方式を決定し共通鍵を交換するという2段階の鍵交換を実現する。暗号方式は、必須対応であるDESのほか、3DESとAESの3アルゴリズムに対応する製品が多い。さらに、共通鍵は定期的に更新され、第三者による解読を困難にしている。

※6:共通鍵暗号 送り手と受け手が共通の鍵を使ってデータの暗号化と復号を行なう暗号方式。そのため、暗号通信を行なう前に、鍵を相手から入手する(あるいは相手に送付する)必要がある。また、この鍵は他人には秘密にしなければならない。

PPTPとL2TP

前述の通り、IPsecでもリモートアクセスVPNを構築することはできるが、この用途にはむしろ、PPTPやL2TPの方が主流である。

PPTP(Point-to-Point Tunneling Protocol)はPPPを基にして、マイクロソフト、ルーセント、スリーコム等の企業が共同で開発したプロトコルである、PPTPの規約では暗号化や認証の標準がないため、さまざまな技術を利用することが可能だが、実際にはマイクロソフトがWindows 98以降のOSに実装したPPTPが事実上の標準となった。現状、認証にはCHAP(Challenge Handshake Authentication Protocol)を拡張したMS-CHAP-V2、暗号化にはMPPE(Microsoft Point-to-Point Encryption)という組み合せが、PCと対向するルータでもデフォルトの実装となっている。

最近では、L2TP(Layer 2 Tunneling Protocol)がリモートアクセスVPNに利用されることもある。L2TPは、PPTPとシスコシステムズが開発したL2F(Layer 2 Forwarding)の2つのプロトコル仕様が統合されたプロトコルだ。PPTPはレイヤ3のIPパケットしか扱えないのに対して、L2TPはその名の通りレイヤ2のEthernetフレームを扱うことが可能で、トンネル構築の際の認証方法が決められている。また、1つの仮想トンネルで複数のユーザーセッションをやり取りすることができる、といった利点がある。

L2TPの規約には暗号化の標準技術が定められていないが、IPsecの機能を使う実装が多い。

(次ページ、「不正攻撃への対処」に続く)

この連載の記事

-

第4回

ネットワーク

レイヤ3スイッチのさまざまな機能 -

第3回

ネットワーク

ルーティングとレイヤ3スイッチの関係とは -

第2回

ネットワーク

高価な企業向けスイッチはここがすごい! -

第1回

ネットワーク

ネットワーク機器の代表「スイッチ」の役割とは? -

ネットワーク

図で解剖!スイッチ&ルータ - この連載の一覧へ