シグネチャをベースに攻撃を検出するIDS

ウイルス対策ソフトとは別に、ファイアウォールで防げない攻撃を検出する方法として、2000年以降急速に発展を遂げたのが、IDS・IPSである。

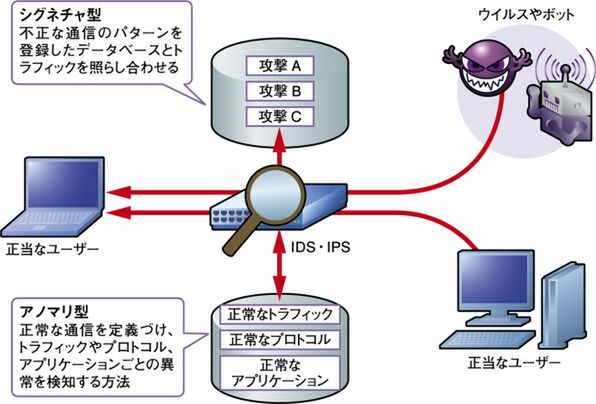

IDSはIntrusion Detection Systemの略で、侵入検出装置といわれることが多い。IDSは通信データから攻撃を検出し、管理者のコンソールやメールで警告を送信するという役割を持っている(図8)。

IDSでは、ウイルス対策ソフトと同じく、攻撃や不正プログラムの特徴を「シグネチャ」と呼ばれるデータベースに登録し、これを通信データと照らし合わせることで攻撃や不正プログラムを検出する。シグネチャに登録されるのは、ウイルスが攻撃の際に送信する通信内容で特徴的な箇所などである。

あらかじめ管理者が設定した条件に合致した通信をパケットレベルで遮断するファイアウォールと異なり、IDSのシグネチャは動的に更新することができる。そのため、最新の攻撃パターンを登録すれば、検出の対象となる。ただ、ウイルス対策ソフトとの例と同じく、シグネチャに登録されていない攻撃は検出できないという弱点がある。

こうしたシグネチャ方式の弱点を補うべく登場したのが、「アノマリ方式」と呼ばれる手法だ。アノマリ方式とは、不正な攻撃ではなく、正常な通信の特徴をあらかじめ登録しておき、それ以外を攻撃とみなす技術である。

たとえば、RFCの規格に準拠していないパケットや通常とは異なる大量のトラフィックなどの「異常」が発見されたら、管理者に通知するというアプローチである。この方法だと、シグネチャに登録されていない未知の攻撃も発見できる可能性がある。

ただ、誤検出の問題もあり、アノマリ方式はシグネチャ方式の検出を補助する役割がメインとなっている。たとえば、DDoS攻撃の例を見てみよう。特定の脆弱性を狙ってサーバを機能不全に陥れる攻撃に対しては、シグネチャによって検出が可能だ。一方、とにかく大量のパケットを送りつけるタイプのDDoS攻撃の場合は、トラフィック量の増大によって攻撃と認識するアノマリ型検出を用いればよい。

このあたりの使い分けは、ウイルス対策ソフトでのパターンマッチング方式とヒューリスティック方式の関係と同じである。

(次ページ、「ネットワーク上で攻撃を検出する」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第1回

TECH

不正アクセスを防ぐファイアウォールの仕組み - この連載の一覧へ