ブロードバンド時代のウイルス対策

これに対して、多くのウイルス対策ソフトはネットワーク対応を遂げることとなる。たとえば、送受信するメールをリアルタイムに検査する機能が追加されるようになった。これによって、ユーザーが添付されたファイルを実行する前に、ウイルスを駆除できるようになった。

そして2000年以降、ADSLによってインターネットの常時接続と高速化が実現したことで、ウイルスの危険性は飛躍的に高まり、スパイウェアやボットも登場した。常時接続されているということは、これらが侵入してくる可能性がつねにあるということだ。その結果、ウイルス対策ソフトは、PCを使う上で必須のツールとなっている。

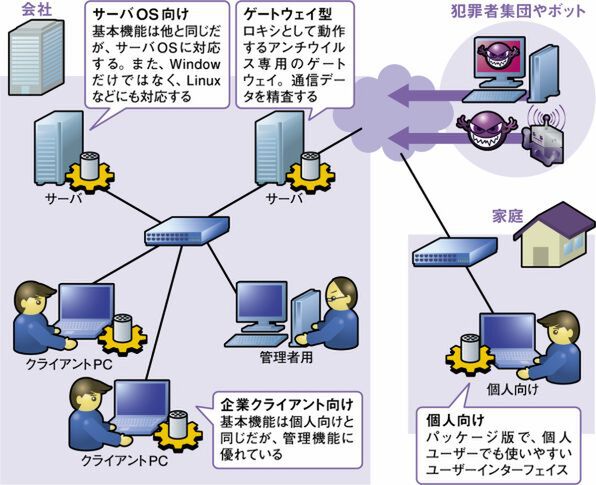

一方で、企業向けの製品としては、クライアントPC向けの製品や、サーバ向けOSに対応したウイルス対策ソフトが提供されていた(図3)。これらは機能的には個人向け製品と大きく変わらないが、遠隔での一括管理などが可能になっている。

また、ブロードバンドが普及した2000年以降は、インターネットとLANの間で動作するアプリケーションゲートウェイとして動作させるウイルス対策製品が登場してきた。現在では、インターネット経由でのウイルス侵入がほとんどとなっているため、こうしたゲートウェイ型製品の導入率は高い。

データベースと照合するパターンマッチング

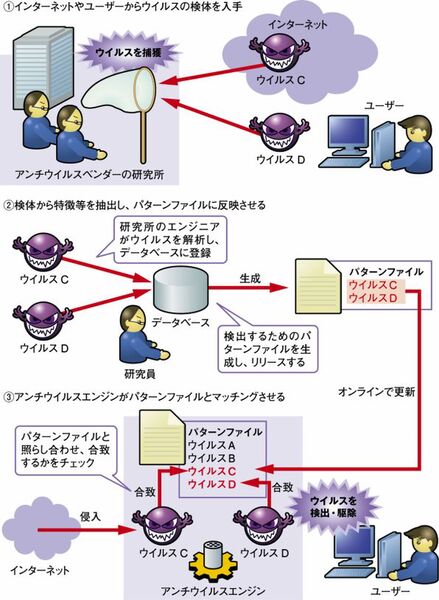

多くのウイルス対策ソフトでは、古典的に「パターンマッチング」という方法を用いて、ウイルスを検出する(図4)。パターンマッチングとは、対象のファイルをウイルスの特徴を登録したパターンファイルと照らし合わせ、ウイルスを検出する方法だ。ウイルスの特徴とは、たとえばウイルスが表示するメッセージの文字列や、独自の動作を実現するためのコードなどを指す。

検出の鍵を握るパターンファイルは、インターネットに流れていたり、ユーザーから提供から提供されたウイルスを検体として使うことで、ベンダーの研究機関※4で作られる。ただ、これらをどのように登録させるか、どのような条件の組み合わせでウイルスと特定するのかなど、パターンファイルの作り方は、各ベンダーの独自のノウハウがある。

※4:研究機関 多くのベンダーでは、独自の研究機関を持っている。こうした研究機関では、ウイルスを捕獲するためのセンサーを全世界に張り巡らせており、パターンファイルの開発等に役立てている

当然、同じパターンファイルを長い時間使っていたら、新しいウイルスに対抗できない。そのため、ベンダーはパターンファイルをインターネット経由で提供している。常時接続の恩恵を受け、多くのウイルス対策ソフトは自動的にパターンファイルを最新に保つ。従来は1週間に1度ほどの頻度で提供されていたが、ウイルスが凶悪化している昨今では1時間に1回など、かなり高い頻度で更新されているようだ。

こうしたパターンマッチング方式のメリットは、やはり検出精度の高さだ。実際の検体を用いて、研究機関でパターンファイルを作成しているので、登録されているウイルスはかなり確実に検出できる。

パターンファイルが間に合わない!

冒頭にも述べた通り、セキュリティ対策の難しいところは、攻撃が日々進化するという点だ。ウイルス対策ソフトの導入率が上がり、検出率が向上したことで、ウイルスの作者はより巧妙な感染手法を作り上げていく。

さらにウイルス配布の目的が、従来のように愉快犯的なものではなく、金稼ぎになっていること。動機がはっきりしているだけに、ウイルス対策ソフトなどをかいくぐるために工夫を懲らすことになる。こうした結果、現在大きな課題となっているのが、パターンファイルで検出できないウイルスが圧倒的に増えてきたことである。

多くのウイルスはOSやアプリケーションの脆弱性を突いて、悪事を働く。こうした脆弱性はソフトウェア開発の過程で必ず発生するものなので、なかなか撲滅することができない。そして、通常はセキュリティの研究機関やOS・アプリケーションのベンダーなどがパッチの提供とほぼ同時に脆弱性を公開している。そのため、ウイルス作者はその脆弱性を研究し、そこからウイルスを開発する。プログラムを誤動作させたり、特定のコードを実行させたり、通常行なえない操作ができるように仕掛けたりするわけだ。

ただ、以前はこうした脆弱性の発見から、実際にその脆弱性を突くウイルスの登場までそれ相応の時間がかかっていた。ベンダーはその脆弱性を塞ぐべく、セキュリティパッチ※5等を開発し、ウイルス対策ソフトのベンダーはパターンファイルを改良する。ユーザーはそれをいち早く自身のコンピュータに適応すればウイルスに付け入る隙を与えなかったのだ。ウイルスの被害を受けるのは、パッチを適用しなかったコンピュータに限られていたのである。

※5:セキュリティパッチ OSやソフトウェアの不具合を修正したり、機能を追加するためのファイル。修正ファイルやアップデートモジュールなどとも呼ばれる。マイクロソフトの場合、Windows Updateなどで行なわれる

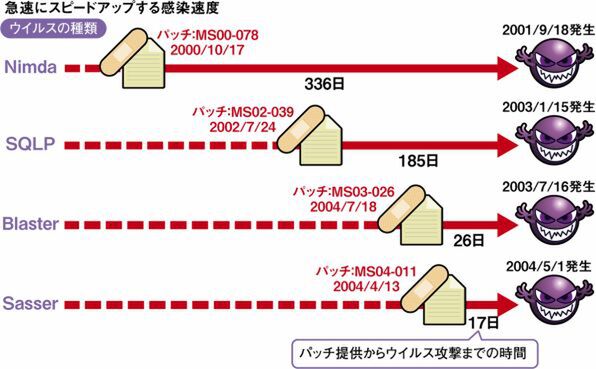

しかし、最近はウイルス開発環境の充実といった理由により、脆弱性の公開から、実際のウイルス発見までがきわめて短くなっている。このように脆弱性の公開から短期間で開発されるウイルスの攻撃を「ゼロデイ攻撃」と呼ぶ。図5を見ればわかるとおり、2000年に登場したNimdaではパッチが提供されてからほぼ1年かかっていたのに、2004年に登場したSasserではなんとパッチ提供から17日で登場している。

こうしたゼロデイ攻撃に対しては、通常セキュリティパッチやパターンファイルが間に合わず、被害に遭う確立がきわめて高くなる。もちろん、各社ともパターンファイルの早期提供に努めているが、なかなか追いつくことができなくなっている。

また、ウイルス対策ソフトに検出されないように、1つのウイルスで非常に数多くの亜種が登場しているという現状もある。パターンファイルで登録されている特徴と微妙に異なるコードを挿入することで、検出精度を落としてしまう。

さらに昨今ではウイルス研究機関に解析されないように、コード自体を暗号化しているケースすらある。こうなると、暗号の解析に時間がかかり、パターンファイルができるまでにウイルスが悪事を働いてしまうことになる。

(次ページ、「未知のウイルスを検出する技術」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第1回

TECH

不正アクセスを防ぐファイアウォールの仕組み - この連載の一覧へ