アプリケーションゲートウェイとは?

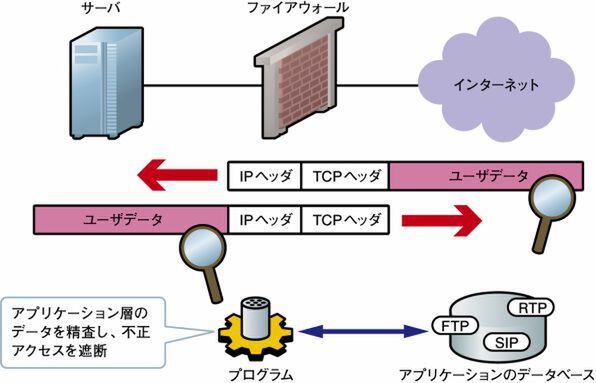

これまで紹介してきたパケットフィルタリングを中心にしたアクセス制御技術は、IPやTCP/UDPなど低いレイヤで動作するものだ。これに対して、アプリケーション層のデータを調べることで、より詳細なアクセス制御を行なうのが、アプリケーションゲートウェイという方式だ(図8)。

一般的なアプリケーションゲートウェイは、HTTPやFTP、SMTPなどの中継を外部と仲立ちするプロキシ※6として実装される。そのため、アプリケーションごとにプロキシのプログラムが必要になり、LANのクライアントはすべてこのプロキシを経由して、外部との通信を行なうことになる。

*6:プロキシ 代理という意味で、LANクライアントとインターネット側のホストとの通信を中継するアプリケーション。アプリケーション層でのアクセス制御のほか、取得したファイルをキャッシュとして保存する機能を持っている。

ヘッダを調べるパケットフィルタリングでは、通信相手や通話時間のみを見て攻撃かどうかを判断するようなものだ。これに対して、アプリケーションゲートウェイは、通信を盗聴して話の内容を理解した上で、不都合だったら通信を遮断するといったやり方である。そのため、データの中身をデータベース等と照らし合わせることで、非常に詳細なアクセス制御が可能だ。

一方、アプリケーション層で解釈できるようデータを組み立てて処理するため、処理の負荷が非常に高いという弱点がある。そのため、現在は特定のウイルスを調べるアンチウイルスゲートウェイや、不適切なURLやキーワードのあるページを遮断するコンテンツフィルタリングなど、特定の脅威に対する対策として製品が提供されることが多い。また、Webブラウザなどアプリケーションごとにプロキシサーバの設定が必要になる場合もある。

公開サーバへのアクセスを制御するDMZ

ファイアウォールの中心となる機能はアクセス制御だが、サーバを防御するために便利な機能も搭載している。その1つがDMZだ。

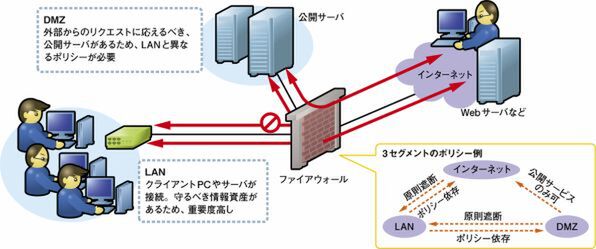

前述したとおり、ファイアウォールはインターネットとLANという異なるセグメント同士の通信をチェックする。ただ、ポリシーとしては、インターネット側からLANへの接続は許可されないのが普通である。LAN側のクライアントからの正当な応答でない限り、インターネット側から直接接続リクエストを送信してくるのは攻撃と思われてもおかしくないからだ。

しかし、Webサーバやメールサーバ、DNSサーバなどのいわゆる公開サーバ※7を運用していた場合、インターネット側からリクエストが届くのが普通である。たとえば、他社のメールサーバからメールを送信する場合は、宛先のメールサーバのIPアドレスをDNSサーバに問い合わせ、その応答に応じてメールサーバとTCPコネクションを確立し、メールを送信することになる。公開サーバをLAN側に設置すれば、こうした正当な通信はファイアウォールで制限を受けることになる。

*7:公開サーバ インターネットに対して公開されているサーバで、Webサーバやメールサーバ、DNSサーバなどが代表例。グローバルアドレスで接続することが可能。

そこで登場したのが、LANやインターネットとは別に公開サーバ用のセグメントを用意し、それぞれに異なるポリシーを適用できるDMZである(図9)。DMZとは(DeMilitarized Zone)の略で、軍事的な非武装地帯を意味する。

DMZは、LAN-DMZ-インターネットという異なるセグメントを2つのファイアウォールで数珠つなぎする方法で構築できる。ただし、これではコストがかかる。そのため、通常はLAN用、インターネット用、そしてDMZ用という独立した3つのインターフェイスを搭載するファイアウォール専用機を用いる。

DMZを導入すると3つのセグメントの間で、それぞれアクセス制御のポリシーを作成しなければならないので、設定はやや面倒だ。通常はインターネット側からDMZへの接続を許可しておく一方、DMZからLANへのアクセスは禁止しておく。こうしておけば、万が一公開サーバが攻撃者に奪取されたり、悪意のあるプログラムで汚染されても、LANにまでセキュリティ侵害が及ばない。

ちなみに、ブロードバンドルータにもDMZと呼ばれる機能があるが、こちらは外部からの着信を指定したホストに無条件に転送する機能。サーバ公開などに用いるが、セキュリティレベルを下げるので、利用はあまり勧められない。

(次ページ、「セキュリティを確保するためのアクセスログ管理」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? - この連載の一覧へ