パケットフィルタリングの限界

パケットフィルタリングのメリットは、仕組みがシンプルで、処理が高速なことだ。このため、専用機はもちろん、OSなどにも標準で搭載することが可能になった。

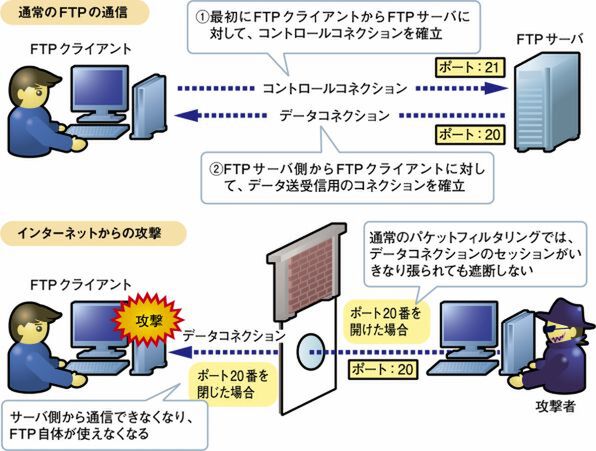

弱点は、条件の設定が静的であるため、アプリケーションによっては通信のコントロールがうまくできないことだ。典型的な例では、LANからインターネット側のFTPサーバに対して行なう通信の制御が挙げられる(図5)。

FTPでは、クライアントからFTPサーバにまずコントロールコネクションという制御コマンド用のコネクションを構築する。これはサーバの21番ポートに対してTCP接続を行なうことで実現する。問題は、実際のデータを送受信するデータコネクションの構築をFTPサーバ側からLANのクライアントに対して行なうという点だ。こちらは20番ポートを用いて行なわれる。

しかし、通常のパケットフィルタリングでは、ペアで行なわれるFTPのこうしたコネクションを別々に扱う。つまり、データコネクションの構築はLANからのリクエストの応答ではないため、通常のパケットフィルタリングでは、TCPのフラグにACKがないことから攻撃の疑いがあるとして、パケットを破棄してしまうのだ。

この結果、よりアプリケーションの挙動を詳細に捉えられるファイアウォールが求められるようになった。そこで生まれたのが、アプリケーションゲートウェイやダイナミックパケットフィルタリング、ステートフルパケットインスペクションなどのアクセス制御方式である。

(次ページ、「通信を識別するパケットフィルタリング」に続く)

この連載の記事

-

第11回

TECH

正規のユーザーやPCを判断する認証製品 -

第10回

TECH

社内の安全を守るセキュリティ製品の進化を知ろう -

第9回

TECH

検疫からシンクライアントまで!情報漏えいを防ぐ製品 -

第8回

TECH

ITでどこまで実現する?情報漏えい対策の基礎 -

第7回

TECH

インターネットで構築するVPNの仕組み -

第6回

TECH

通信サービスを安価にしたVPNの秘密 -

第5回

TECH

メールソフトのセキュリティとメールの認証 -

第4回

TECH

メールが抱える根本的な弱点とスパム対策 -

第3回

TECH

拡がるWebの脅威と対策を理解しよう -

第2回

TECH

巧妙化する不正プログラムを防ぐには? - この連載の一覧へ