SMTPサーバの認証

実は、SMTP認証を導入したからといって迷惑メール送信の抜け道をふさいだことにはならない。迷惑メール送信者が自らメールサーバを設置して、インターネットから直接送ればよいからだ。迷惑メールのメッセージヘッダを解析してみると、ADSL・FTTHサービス事業者のユーザー向けIPアドレスからメールサーバに直接迷惑メールが送られていることが多い。

送信者ドメイン認証

やはりインターネット全体をカバーする、正規のSMTPサーバの認証方法が必要となる。そのための仕組みに送信者ドメイン認証がある。

送信者ドメイン認証は、メールが正規のメールサーバから送信されていることを認証する技術である。認証方法の違いによってIPアドレス方式と電子署名方式の2つがある。

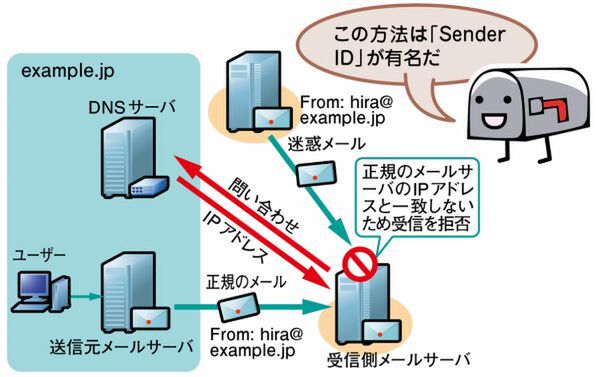

まずはIPアドレス方式について説明しよう。ユーザーがメールを送信すると、送信元ドメインのメールサーバから、宛先のメールサーバへメールが送信される。IPアドレス方式では宛先のメールサーバが送信元ドメインのDNSサーバに問い合わせて、正規メールサーバのIPアドレスを取得し、接続してきたメールサーバのIPアドレスを検証する。接続してきたメールサーバのIPアドレスがDNSサーバに問い合わせて得たIPアドレスと違えば、そのメールは送信元を詐称していると判断しメールの受信を拒否するという仕組みである。

この方式の代表的なものに、米ポボックスドットコム(Pobox.com)の共同創業者メン・ウォン氏が提唱した「Sender Policy Framework(SPF)」と、マイクロソフトが提唱する「Caller ID for E-mail」を統合した「Sender ID」がある。なおSender IDは標準RFCとなる予定だったが、Sender IDの特許を保有するマイクロソフトのライセンス条項が、オープンなインターネット標準規格の慣習に反するなどの理由から標準にはならず、実験的RFCとしてSPFはRFC 4408、Sender IDはRFC 4406でその技術仕様が公開されている。

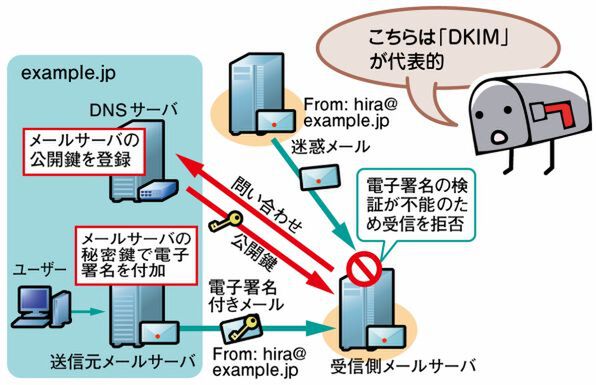

続いて電子署名方式を説明しよう。この方式は、DNSサーバに公開鍵を登録し、送信元メールサーバは他のメールサーバへメールを送信する際、電子署名をメールヘッダに追加して送信する。受信側メールサーバは、送信元ドメインのDNSサーバから、正規メールサーバの公開鍵を取得して電子署名を検証し、送信元メールサーバを認証するという方式である。

一般に電子署名を利用した認証を行なう場合、第三者の証明機関に電子証明書を発行してもらい、電子証明書を利用している間、証明機関への支払いが継続的に発生するという面があった。しかし、この電子署名方式では送信元のDNSサーバを用いて公開鍵を公開するため、第三者機関への支払いが発生しないという特徴がある。

この方式の代表的なものに「DKIM」(RFC 4871:DmainKeys Identified Mail、2007年5月)」がある。DKIMは、ヤフーが提案する「DomainKeys」とシスコシステムズが提案する「Identified Internet Mail」(IIM)の2つの規格を統合したものだが、内容的にはDomainKeysベースだ。現在は標準化過程の“Proposed Standard”の段階にある。前に説明したSender IDが実験的RFCという状態にあることから、DKIMは送信者ドメイン認証の最有力候補である。

(次ページ、「OP25Bとサブミッションポート」に続く)

この連載の記事

-

第5回

ネットワーク

メールを受け取る仕組みはどうなっていますか?? -

第4回

ネットワーク

メールを送受信する仕組みとは? -

第3回

ネットワーク

メールの中身をのぞいてみませんか? -

第2回

ネットワーク

メールを支えるドメイン名とDNSの仕組み -

第1回

ネットワーク

メールが届く仕組みを知っていますか? -

ネットワーク

電子メールの秘密 - この連載の一覧へ