網内のマルウェアを追うIIJの試み

こうした「積極的にインシデントを取りに行く」IIJの取り組みの1つが、マルウェアの捕獲や調査である。これはIIJ網内にハニーポット(囮ホスト)を設置することで実現しており、仮想サーバ上でどのような動作を行なうのか動的に解析する。また、仮想環境で動作しない場合や外部からの指示を調べるなどの解析も行なう。さらにWebクローラも用意しており、あるメールアドレスに届いた迷惑メールを調べ、そこに含まれるリンクにマルウェアなどが含まれているかを調べることもできるという。

これらの解析結果は顧客や他のISPへの注意喚起として提供するほか、アンチウイルスベンダーなどに検体を提出することもある。単にIIJ自体のセキュリティを確保するのではなく、国内外の外部機関と連携し、インターネット自体をクリーンにするために情報を役立てているのだ。

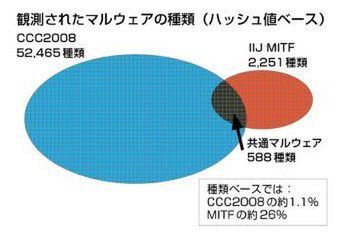

こうしたマルウェア調査の結果、インシデントが大規模感染から局所化という時代に移っているのが裏付けられた。特注のマルウェアが特定の企業や団体を標的に攻撃を行なうので、そもそも流行しない。実際、2008年は総務省・経産省のプロジェクトであるサイバークリーンセンター(CCC)で5万2465種類、IIJでは2251種類のマルウェアを観測したが、そのうち共通マルウェアは588種類に過ぎないという。1日10種類はIIJのみで観測されたとおぼしきマルウェアになるのだ。また、IIJ網内だけではなく、同社が運営するHi-hoの網内で調べると、両者で流行しているマルウェアの種類がまったく異なっているという調査も得られた。

共通で観測されたマルウェアはきわめて少ない

こうしたインシデントの局所化は、既存のセキュリティ対策の限界を表しているという。「極東の一地方である日本のある企業だけをターゲットにしている攻撃なんて、既存のウイルス対策ベンダーが対応してくれるわけないです。こうした局所化が進んだ結果、前述した通り、インターネットは安全になったという方が増えてきたのです」(斎藤氏)。斎藤氏はセキュリティ製品の導入というより、むしろ他の団体やISPと連携・協調をとることで、セキュリティを強化していく地味な活動をこつこつ続けていくとのことだ。

メールテクニカルレポートは

送信ドメイン認証にフォーカス

一方、IIRの後半にあるメールテクニカルレポートを執筆している櫻庭 秀次氏も、そのモチベーションは斎藤氏と同じだ。「迷惑メールが減ったんじゃないの?と公言する人がいるのですが、あれはISPや通信事業者が不断の努力をしていて、抑えているから届いている量が増えてないだけなのです。これを数値で表さないといけないと思いました」と語る。

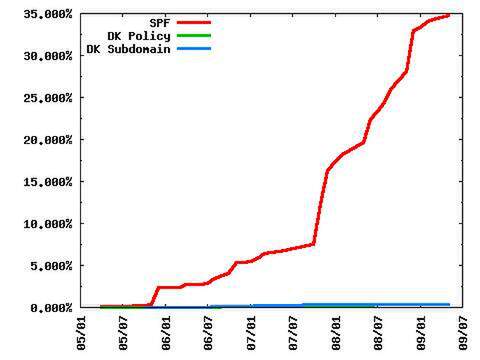

これまでメールテクニカルレポートでは、おもに送信ドメイン認証を取り上げている。現在WIDEプロジェクトの調べだと、2009年4月の時点でSPFの導入は34.56%にまで上がってきており、IIJのメールセキュリティサービスであるIIJ Secure MXでも、すでに5000くらいのドメインが送信ドメイン認証を使っているという。

もともとIIJは昔から送信ドメイン認証技術に深く関わっており、IIRでもSPF/SenderID、DKIMなどの技術動向の解説は非常に力を入れており、メリットだけではなく、課題やデメリットもきちんと解説されているので、今後導入を検討している方は必読といえる。

IIRを含めた同社の取り組みの終着点は当然ながら「通信事業に専念すること」(斎藤氏)だという。IIJ自体は通信事業者であり、本来はこうしたセキュリティ対策や調査が本業というわけではない。とはいえ、ユーザーが安全に使うためには、手をこまねいて黙って見ているわけにもいかないのが現状というわけだ。さまざまな攻撃がわれわれの通信を脅かす限り、IIRは今後も関係者に有益な情報を提供することになるだろう。8月に発行される予定のVol.4を楽しみに待ちたい。