さまざまなVPNの特徴

1990年代に登場したフレームリレーやセルリレーは、拠点間接続のコストに悩む企業に受け入れられ、数多く導入された。しかし、2000年以降はアクセス回線に専用線を用いるフレームリレーではパフォーマンスが足りなくなってきたため、広域EthernetやIP-VPNなど新たなVPNサービスが登場した。

広域Ethernetは、拠点同士をレイヤ2のスイッチでつないだ、まさに広域なLAN(Ethernet)サービスだ。一方のIP-VPNは、高度なトラフィック管理と経路制御を行なえるMPLS(Multi-Protocol Label Switching)というパケット転送技術を用いた、IP専用のVPNサービスとなる。最近ではMPLSを用いない低価格なIP-VPNサービスも登場してきた。

広域EthernetやIP-VPNは、既存のWANに比べて帯域あたりのコストが安く、信頼性もきわめて高い。また、フレームリレーやATMのように専用の接続機器を必要とせず、Ethernetのインターフェイスを搭載したルータやスイッチがそのまま利用できる。

さらに、こうした通信事業者の中継網の代わりにインターネットを用いて、自前でVPNを構築するのが、インターネットVPNである。ここまでで紹介してきたWANサービスの場合、中継網は通信事業者が運営しているため、通信品質や信頼性、セキュリティなどは確実に保たれる。一方、複数のネットワークの集合体であるインターネットは管理主体がなく、通信もベストエフォートなので、保証がない。IPアドレスが利用できれば、誰でも通信できる代わり、犯罪者などに悪用され、セキュリティを脅かされる。そのため、インターネットVPNでは、IPsecやPPTP、SSLなどのセキュアプロトコルを用い、拠点間で安全に通信できるセキュリティを確保している。これに関しては後述する。

こうしたWANサービスやインターネットVPNを使って各拠点のLAN同士を相互接続することにより、他拠点であってもファイルやスケジュールを共有したり、複数の部署でプリンタを使い回すことができる。また、最近ではサーバやストレージを社屋内のサーバルームに置かず、外部のデータセンターに設置し、管理を委託してしまうことも増えている。こうしたケースでも各拠点からはWANを介して、データセンター上にあるサーバを利用する。

ユーザー側で必要なのはルータやセキュリティ機器

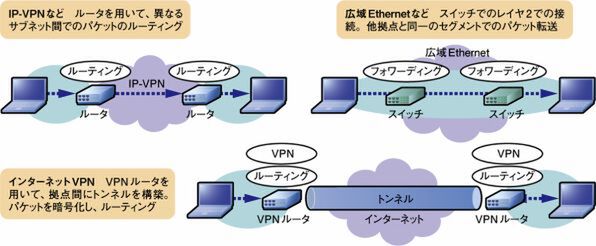

こうしたVPNの接続形態は、大きく3つに分けられる(図3)。もっとも一般的なのが、各拠点にアクセスルータを設置し、IPレベルでパケットを中継する方法だ。IP-VPNやエントリ型VPNのようなIP限定のサービスはもちろん、広域Ethernetなどのサービスでも利用される。また、広域Ethernetはレイヤ2で拠点同士が接続されるため、スイッチングハブを用いて、複数の拠点のLANを単一のセグメントとして扱うことも可能だ。ただ、単一のセグメントでは、ブロードキャストが他のセグメントに波及し、パフォーマンスが落ちるため、あまり使われない。

さらにインターネットVPNでは、公衆のインターネット上に仮想の専用線を構築するため、VPNルータと呼ばれる機器を各拠点に設置し、トンネルを構築する。このトンネルはプライベートIPアドレスが宛先となるパケットを、インターネット上で利用するグローバルIPアドレスのパケットで包み込むことで実現された閉域な経路だ。パケットの中身も暗号化されており、経路上の改ざんを検知する機能もあるので、インターネット上でも安心して業務のデータを流すことができる。現状、WANでの利用を前提としたアクセスルータでは、VPNが標準的に搭載されているため、これらを用いれば容易にインターネットVPNが構築できる。また、各ISPからはこうしたVPNルータの運用管理を代行してくれる「マネージドVPN」サービスも提供されている。

(次ページ、「今では必須となった企業のインターネット接続」に続く)

この連載の記事

-

第5回

ネットワーク

ダウンは禁物!スイッチやネットワークの障害対策とは? -

第4回

ネットワーク

レイヤ3の論理設計とL3スイッチの活用法 -

第3回

ネットワーク

サーバルームとバックボーンネットワークとは? -

第2回

ネットワーク

実績がモノをいう!Ethernetとスイッチの仕組み -

第1回

ネットワーク

昔と今では大違い!ネットワーク構築の要件を学ぶ - この連載の一覧へ