BitLockerで問題になるのは、“鍵をなくした”とか“OSパーティションがクラッシュした”といったことで、パソコン自体が起動しなくなる危険性があることだろう。BitLockerでは起動用のUSBメモリーの鍵、TPM内部の鍵のほかに、48文字の“回復パスワード”が用意されている。

平文の回復パスワードを入力すれば、BitLockerで暗号化されたパソコンを、鍵を使わずに起動できる。逆に言えば、回復パスワードはユーザーやIT管理者がきちんと管理しなければならないものだ。万一にも、ノートパソコンに回復パスワードを書き込んだメモを貼りつけていたりすると、丸ごと盗まれた時に暗号化した意味がなくなってしまう。

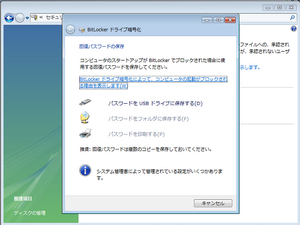

|

|---|

| 回復パスワードをどこに保存するかを選択。回復パスワードを忘れてしまうと、鍵を紛失した時にBitLockerで暗号化されたパソコンは二度と起動できなくなる。印刷したり、別のUSBメモリーに保存するなど、きちんと管理する必要がある |

もし鍵をなくしたり、TPMやUSBメモリーのエラーによって鍵が読み込めなくなった場合は、起動時に回復パスワードを入力して、OSボリュームの暗号を解いてパソコンを起動する。回復パスワードで起動した時には、新たな鍵を生成することもできる。USBメモリーに鍵を入れていてなくしたり、USBメモリーだけを盗まれたとしても、新しい鍵を作ってしまえば古い鍵を使えなくさせることができる。またVistaが動作しているパソコンに暗号化されたボリュームを含むHDDを接続すると、回復パスワードを使って暗号化されたOSボリュームにアクセスすることもできる。緊急時の復旧に、この機能が利用できるだろう。

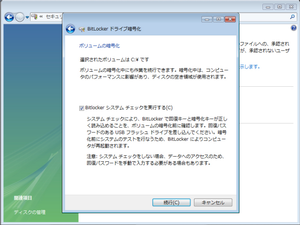

|

|---|

| 鍵を保存したら、一度システムチェックでテストを行なう。テストで確実に復号化できることが確認されたら、実際の暗号化が始まる |

中川氏は「BitLockerを計画したときに真っ先に考えたのは、暗号化や鍵の仕組みと同時にリカバリーの方法です。数1000台ものパソコンを運用する大企業においては、パソコン自体のトラブルや鍵の紛失といったことは、頻繁に起こりうることです。こういったときにも、比較的簡単にリカバリーができるようにしておかないと、仕事ができないといったことになります。企業での使用については、BitLockerの鍵の管理も一元的に行なえるように、Windows ServerのActive Directryに統合しています」と述べている。

このように、企業内ネットワークにActive Directryを導入している場合、暗号化鍵や回復パスワードをActive Directry上で一元的に管理を行なうことも可能である。またBitLockerの動作モードの指定(TPMを使用するか、暗号アルゴリズムの選択など)も、一括して管理できる。

使い勝手の向上を期待したいBitLocker

実際にテストしてみたが、OSがインストールされたパソコンにBitLockerを導入するのは、非常に大変だと感じた。システムに関する高い知識がなければ難しい。企業であればIT管理者などの専門知識を持った社員が行なってくれるが、個人は利用するには難しすぎる。IT管理者が行なうにしても、もっと簡単にBitLockerのインストールができないと普及しにくいのではないだろうか。例えば、Vistaをインストールする際のメニュー画面でBitLockerを選択すれば、最初から自動的にシステムボリュームとOSボリュームを作り、環境を整えるようにしてほしい。

BitLockerの設定時に、デフォルトでTPMを使用するようになっている点は、セキュリティーを高めるという観点では良いことだ。しかしTPMのないパソコンで設定しようとすると、設定作業を継続できないのはいかがなものだろうか? TPMがない場合は、自動的にUSBメモリーを鍵とするように設定を変更して作業を継続させるべきだろう。

改善を期待したい点としては、BitLockerを利用できるエディションが限られることも挙げられる。個人ユーザーにとっても有効なBitLockerだが、個人がBitLockerを利用するには、高価なUltimateを購入するしかない。できれば『Windows Vista Business』にもBitLockerの機能をつけてほしかった。あるいはプラグインのような追加モジュールを購入すれば、どのエディションでもBitLockerが使えるようになれば、一般ユーザーにもBitLockerによる情報保護が広がると思う。

企業での利用を考えた場合、USBメモリーだけでなく、例えばSuicaや“おサイフケータイ”などに採用されている非接触ICカード機能“FeliCa”を、鍵を入れるメディアとして使えるようになると、さらに便利になるだろう。最近では多くの企業で、ICカードになった社員証を入退出の鍵として利用する場合が増えている。1枚のICカードが入退出だけでなく、パソコンの起動キーにもなれば、企業ユーザーにとっては便利なはずだ。

加えて、OSボリュームだけでなく、それ以外のデータ用ボリュームもBitLockerで暗号化してくれると、データ保護の安全性がより高くなる。あるいはリムーバブルな外付けドライブをBitLockerと同じような仕組みで保護できれば、外付けHDDやUSBメモリーなどのデータ保護も向上するだろう。現在のEFSによる暗号化は、ファイルやフォルダーごとに行なうため細かなコントロールが可能だが、セキュリティーを気にしない大雑把なユーザーにとってはかえって使いにくい。暗号化ドライブにデータを保存するだけでOSが自動的にデータの暗号化をしたり、暗号化されたドライブには、認証鍵がないとほかのシステムからもアクセスできないといった利便性の向上を期待したい。