2005年度の活動報告と2006年度の事業方針を発表

有限責任中間法人JPCERT(ジェイピーサート)コーディネーションセンター(略称:JPCERT/CC)は20日、東京・大手町のアーバンネット大手町ビル内東京會舘にプレス関係者を集め、2005年度および2006年度上半期(2006年1月1日~6月30日)の活動報告、ならびに2006年度の事業方針を発表した。発表会には代表理事の歌代和正(うたしろかずまさ)氏、常務理事の早貸淳子(はやかしじゅんこ)氏らのほか、ゲストスピーカーとして経済産業省 商務情報政策局情報セキュリティ政策室課長補佐の下田裕和氏が出席し、政府としてのセキュリティー対策、“セキュア・ジャパン”構想などを説明した。

|

| |

|---|---|---|

| 代表理事の歌代和正氏 | 常務理事の早貸淳子氏 |

JPCERT/CCとは?

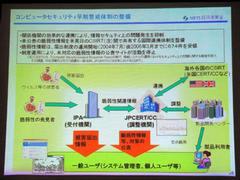

JPCERT/CCは、インターネットの普及に伴って企業/個人を問わず重要性が増している“セキュリティーインシデント”(コンピューターセキュリティーに関する人為的なあらゆる事象)についての報告を受け付け、セキュリティーベンダーとともに対応策を検討・支援・告知し、再発防止のための助言や技術的な支援を行なう機関。今年で創立10年目を迎える。

独立行政法人 情報処理推進機構(IPA)のウイルス/ワームなどマルウェア対策、ソフトウェアの脆弱性対策とともに、日本国内のセキュリティーに関する業界間/国際的な連携を図って対策する組織として運営されている。

2005年度は派手に暴れるウイルスの報告はなく

ひっそり潜む“ボットネット”が脅威に

|

|---|

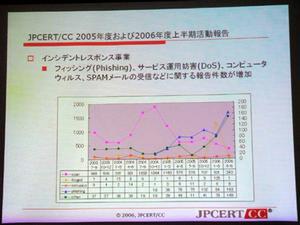

| JPCERT/CCの2005年度および2006年度上半期の活動報告より、フィッシング詐欺/DoS攻撃/ウイルス/SPAMの報告件数 |

最初に歌代氏が挨拶し、2005年度の活動報告を行なった。内容をまとめると、フィッシング詐欺やサービス運用妨害(DoS攻撃)、コンピューターウイルス、SPAMメールの受信など、被害報告は増加している。特にフィッシング詐欺サイトは海外に誘導されるだけでなく、日本国内にも立ち上がってきており、対策を求める声が上がっている。しかし、全般的には2004年までのCodeRed/Blasterのような大規模に感染して「派手に暴れ回るウイルス」は報告されなかった。

これは決して楽観できる傾向ではなく、むしろひっそりとクライアントに侵入してそのパソコンをボット(BOT)化し、何かのタイミングで悪意のあるユーザーがその意思通りに悪用する(SPAMメールを発信させたり、DoS攻撃をさせるなど)危険があるという。「現時点で大きな事件が起きていないことに安心はできない」と警鐘を鳴らした。

この“ボット”については、危険性や対策の必要性を広く認知させるため、インターネットセキュリティシステムズ(株)(ISS)/(株)ラック/トレンドマイクロ(株)の3社と協力してボットおよびボットネット(インターネット経由でボットを制御・悪用するシステム)の実態の把握、今後想定される脅威の把握を目的とした研究を実施し、まず概要を本日報告書としてまとめて公開(JPCERT/CCの当該ページ)するとともに、8月~10月に掛けて対策などを順次公開していくという。

“愉快犯”から“スピアー”攻撃へ

また、OSやソフトの脆弱性を突く攻撃が、従来は開発者自身の知名度を上げて腕を自慢する“愉快犯”が主流だったのに対し、最近は特定の企業やソフトをねらい打ちすることで金銭を得ようとする“スピアー”攻撃へと変化してきていることも報告された。

これに対抗するためには、広く業界全体で行なわれているセキュリティー対策を同様に施すだけではなく、企業/組織内にCSIRT(コンピューター・セキュリティーインシデント・レスポンスチーム、シーサート)を設置し、脅威にさらされた場合の迅速な対応、および情報収集や予防策が重要になると説明。JPCERT/CCとしても企業内のCSIRT構築を支援する施策を行なってきたことを報告した。

|

|---|

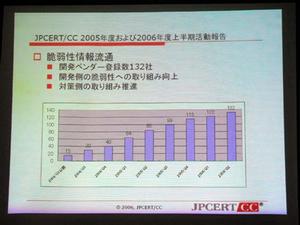

| 脆弱性情報の流通について、登録した開発ベンダーの推移。2006年2月段階で132社に上るものの、より多くの企業に呼びかけていきたいという |

またこれに合わせて脆弱性情報とその対策方法を広く流通させ、ソフトウェア開発者やオープンソース/フリーウェア開発者に、開発時点で脆弱性を排除する設計にするよう啓蒙する活動も行なっている。フリーソフトについてはFSIJ(フリーソフトウェア・イニシアチブ・ジャパン)と連携構築し、開発者が情報を参照しやすいようにJVN(日本ベンダーステータスノート)に情報を充実させて、適切な情報を取得できるよう情報の流通に注力していると説明した。

2006年度の事業方針

これらを踏まえて、2006年度の事業方針は主に以下の4つの柱で構成されると発表された。

- 組織内CSIRT構築支援の強化

- ボットネット対策事業

- 脆弱性情報流通事業の強化

- 海外との連携強化

海外との連携強化は、欧米並みにセキュリティー対策が進んでいる日本に比べて、アジア太平洋地域のほかの国々にはこうした組織・活動が進んでいないのが現状で、日本がイニシアチブを取って国際組織への参加を呼びかけ、情報の共有や組織運営への参加を積極的に行なうことが表明された。

|

| |

|---|---|---|

| インターネットセキュリティシステムズの最高技術責任者兼エグゼクティブセキュリティアナリストの高橋正和氏 | 経済産業省 商務情報政策局情報セキュリティ政策室課長補佐の下田裕和氏 |

ゲストとして参加したISSの最高技術責任者兼エグゼクティブセキュリティアナリストの高橋正和氏は、ボットの研究成果について、「変わったところでは過去にさかのぼって、ウイルスとして記録されてきたシグネチャーにボットプログラムが含まれていないか、トレンドさんの持つシグネチャーを総ざらいしてみたり、私のところに届くSPAMのヘッダーを解析して、本当にボットがSPAMを送ってきているのか、それがどの程度の割合なのかを調べたりしている」「ボットというと一般の方にわかりにくいが、実際ボットネットは隠れるように行動していることが多く、そのことが認知の妨げになっている。まずわかりにくいという問題を解消し、理解・認識してもらうことが重要。ボットにやられない、やられっぱなしにならない状況を作っていきたい。従来は難しかったが、対抗する技術や情報は集まっている。まず状況を知ってもらい、次には対策、ソリューションを伝えていきたい」と現状を報告した。

|

| |

|---|---|---|

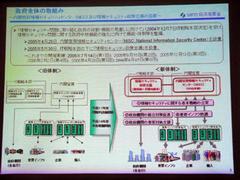

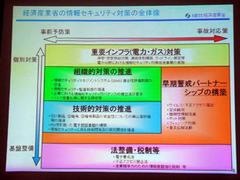

| 下田氏が掲示した資料。ITとインターネットが今や経済・社会の“神経系”というべき重要なインフラになっていることを説明 | 政府としてのセキュリティーに対する取り組み |

経産省の下田氏は、従来ソフトウェアを担当する経産省とネットワークインフラを担当する総務省が個別に行なってきたが、現在は内閣直轄の“情報セキュリティセンター”を設け、IT戦略本部(情報セキュリティ政策会議)と連携した新体制を設けた。この組織で情報セキュリティーに関する“基本戦略の立案”や、政府機関を横断した“総合対策の推進”、セキュリティー対策を施した企業への税制優遇を含む“対処支援策”、電気やガスなど重要インフラに対する“防護策”を関係企業やJPCERT/CCなどと連携して、迅速に進めていることをアピールした。特に重要インフラは、万一の攻撃を受けても止まってしまうと国民全体の日常生活に関わるので、「IT障害の発生を限りなくゼロにする」ことが“第1次情報セキュリティ基本計画”(2006年からの3ヵ年計画)に盛り込まれているという。

|

| |

|---|---|---|

| 経済産業省が掲げる情報セキュリティー対策の全体像 | IPAとJPCERT/CCを軸にしたコンピューターセキュリティーに関する早期警戒態勢の整備 |

脆弱性情報を取引する闇マーケットの存在にも言及

最後に記者からの質問に答えるQ&Aで、報告・対策されていない“脆弱性”を取引するブラックマーケットの存在がまことしやかにささやかれていることについて質問されると、「民間の立場で答えた方がいいでしょうね(笑)」と前置きした上でISSの高橋氏がマイクを取り、「実際にあるようです。実際のところは分かりませんが、例えば1年50ドル(約5850円)くらいの契約で新しい脆弱性が見つかるとその人に報告される、というサブスクリプションモデルがあると聞いています。もともと、そういった情報取引はハッカー同士で行なわれていたが、別の目的が関与するようになったようです」と答えた。その上で、「普通に対策していれば大丈夫です。(悪意のあるクラッカーに脆弱性を突かれるなど)やられることを前提に考えて、やられたらどう対処するかを常に検討しておく。現実世界でも事故は起きるのに、サイバーワールドだけ事故が起きない完璧な世界になると思う方が疑問ですね。準備さえ万全なら被害に至らない段階で対処できるでしょう」と答えた。

さらに歌代氏が、「むしろ怖いのは、今まで見つかっていないセキュリティーホールを暖めておき、いざというときに一斉攻撃されるテロのような状況です。マーケットとして流通しているほうがまだいいかもしれない」と述べると、早貸氏が「そのためにも各企業がCSIRT組織を持っておく必要がある。脆弱性が見つかったらすぐに対処する、攻撃が来たら即時対応するという体制を各企業が持たなければならない。そのための支援にJPCERT/CCは注力します」とまとめた。