■暗号の管理策

カード会員データの暗号化に使用されている暗号鍵を、漏えいと不正使用から保護することが求められている。そのために、暗号鍵へのアクセスを必要最小限の管理者に制限するとともに、保管場所と方式を限定し、安全に保管しなければならない。また、カード会員データの暗号化に使用されている鍵の管理プロセスおよび手順をすべて文書化し、適切に実施することが求められている(リスト6)。

リスト6 暗号鍵管理手順

・強力な鍵の生成手順

・安全な鍵の配布手順

・安全な鍵の保管手順

・定期的な鍵の変更手順

・暗号鍵の無効化と交換手順

・暗号鍵の複数人による管理手順

・暗号鍵の不正変更防止手順

・暗号鍵管理者の責務に関する記述

■ユーザー端末対策

インターネットに直接接続するコンピュータや、従業員所有のコンピュータで、社内ネットワークへのアクセスに使用されるものには、パーソナルファイアウォールを導入しなければならない。

■カード番号の保護

アプリケーションを開発する上でまず注意が必要なことは、PCI DSSではセンシティブ認証データを保存することを禁じていることである(リスト7)。

リスト7 センシティブ認証データ

・磁気ストライプのすべての情報

・CVVやCVC(カード裏面に印刷された3桁または4桁の値)

・PIN(暗証番号)

また、カード番号を処理あるいは保存する場合も注意が必要である。たとえば、表示する際には部分的な表示にする、保存する場合には暗号化を実施するといった対策が必要となる。カード番号は、データベース以外にも各種媒体やログデータに保存される場合があり、業務上の必要性を考慮して、表示や保存を極力避けることを検討することが重要である。

■アプリケーションの開発

アプリケーションは、業界のベストプラクティスに基づいて開発し、開発サイクル全体を通じて情報セキュリティを徹底しなければならない(リスト8)。

リスト8 情報セキュリティ徹底のためのプロセス

・セキュリティパッチとシステムソフトウェアに関する設定変更の実行前テスト

・開発環境、テスト環境、本番環境の分離

・開発環境、テスト環境、本番環境の役割の分離

・本番データを開発環境やテスト環境で使用しない

・テストデータおよびテストアカウントの除去

・コーディングの脆弱性確認

また、すべてのWebアプリケーションは、OASP(Open Web Application Security Project)などの、安全なコーディングガイドラインに基づいて開発することが求められている。

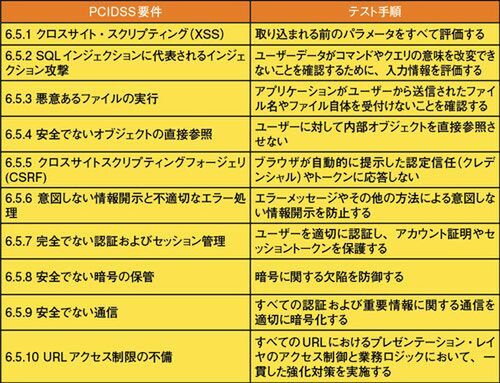

PCI DSSでは、OASPガイドラインの脆弱性情報を要件に取り入れている(図11)。要件としてその時点での最新情報が採用されるとしているため、脆弱性に関する最新情報を入手できる体制を維持する必要がある。

図11 ソフトウエア開発プロセスにおける脆弱性

次回は、PCI DSSを遵守する運用と体制を紹介していこう。

筆者紹介─豊田祥一

2005年に ネットワンシステムズ 入社。前職において、PKIを導入したインターネットサービスの運用業務設計と運用管理に携わるとともに、個人情報保護法対応、電子認証局構築、等のコンサルティング業務を担当。現職においては、ネットワークベンダーの視点に基づくコンサルティングビジネスを推進。各種PCI DSSに関するセミナー講師も担当。前宮内庁CIO補佐官。

この連載の記事

-

第3回

TECH

PCI DSSを遵守する運用体制 -

第1回

TECH

PCI DSSはなぜ注目される? -

TECH

管理者のためのPCI DSS講座 - この連載の一覧へ