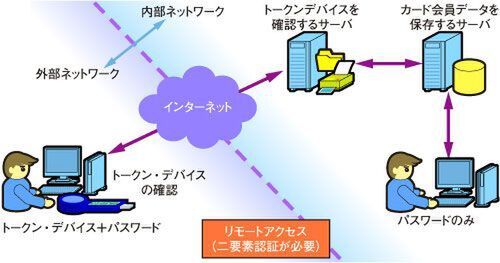

■リモートアクセス

インターネットを利用した外部のベンダー社員によるカード会員データ環境ヘのリモートアクセスなど、信頼できないネットワークからのリモートアクセスが必要な場合には、二要素認証を導入しなければならない。

認証の要素としては、RADIUS・TACACS、トークンデバイス、VPNと個別証明書などの技術をいくつか組み合わせて使用することが求められている(図8)。

図8 リモートアクセスにおける認証

■ログ管理 監査証跡ログを保存したファイルは、改変できないように保護しなければならない。そのため、監査証跡の閲覧を制限するとともに、監査証跡ファイルの改ざん防止策を実施する必要がある(リスト5)。

リスト5 監査証跡ファイルの改ざん防止策

・監査証跡ファイルを集中ログサーバ、または改ざんが難しい媒体にバックアップ

・外部に晒された機器が生成するログを内部ネットワーク上のログサーバに保存

・改ざん検知システムの導入によりログの改ざんが検知できるようにする

ここでいう外部に晒された機器とは、たとえばDMZ上に導入されたWebサーバ、DNS、メールサーバ等の公開サーバが該当する。ここで注意が必要なことは、これらの機器のログファイルを、内部ネットワーク上のログサーバに保存する必要があることである。媒体の種別によらず、ログファイルは安全が確保できる領域において保存する必要がある。

また、監査証跡ログは、少なくとも1年は保管しなければならない。さらに、最低3カ月間は、分析の必要性が生じた際に、オンラインアーカイブあるいはバックアップファイルからのリストアによって、速やかに閲覧できるようにしなければならない。

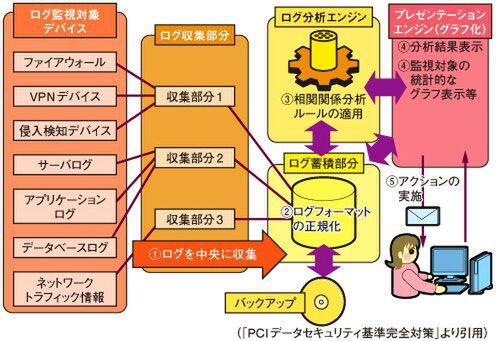

PCI DSSのログに関する要件としては、保管の他に監視についても考慮しなければならない。そのため、大規模なシステムにおいては、統合ログ管理装置を導入することにより効率のよい管理体制を構築することが必要となると思われる(図9)。

図9 統合ログ管理装置の動作イメージ

■改ざん検知

重要なシステムファイル、設定ファイルまたはコンテンツファイルに対して権限のない修正が実施されていないことを監視するために、ファイルの完全性監視ソフトウェアを導入しなければならない。重要ファイルの比較は、少なくとも1週間に1回実行するようにソフトウェアを設定する必要がある。前述したように、監査証跡ログファイルもこの改ざん検知の対象となる。

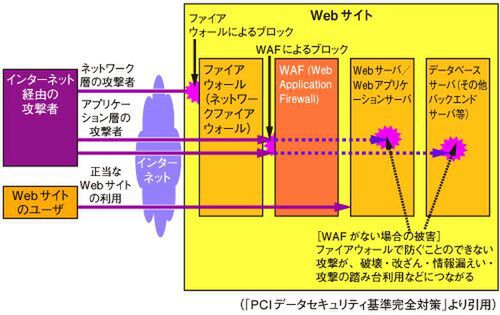

■WAF(Web Application Firewall)

公開されたWebアプリケーションは、最新報告に基づく新たな脅威と脆弱性を考慮した上で、既知の攻撃から防護されなければならない。そのため、アプリケーション脆弱性検査を実施するか、WAFを導入することが求められている。WAFはWebアプリケーションの脆弱性を狙った攻撃を防ぐ専用のファイアウォールで、ユーザー環境に応じてカスタマイズできるのが特徴となっている(図10)。

図10 WAFの動作のメカニズム

大規模なシステムでは脆弱性検査の実施には限界がある。セキュリティを意識した開発と、これらの方法を併用することが現実的な解決策となっている。

(次ページ、「ネットワークセキュリティの要件4」に続く)

この連載の記事

-

第3回

TECH

PCI DSSを遵守する運用体制 -

第1回

TECH

PCI DSSはなぜ注目される? -

TECH

管理者のためのPCI DSS講座 - この連載の一覧へ