外部との情報共有の大切さ、ソーシャルエンジニアリングの威力など、競技を通じて体感

台湾初のセキュリティ防御コンテスト「HITCON DEFENSE」を観戦してきた

2019年01月21日 07時00分更新

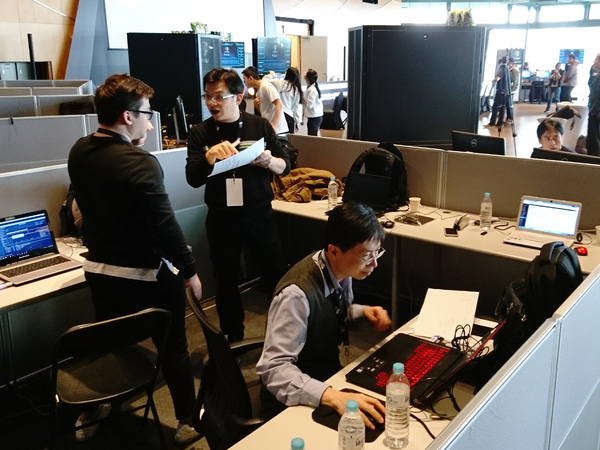

“課金アイテム”で防御力アップも? 迅速な判断と行動で難関突破

防御対象となるシステムには標準でファイアウォールが設置されており、各チームはそれを使って防御を固めていく。ただしHITCON DEFENCEでは、獲得したポイント(500~5000ポイント)を使い、会場にいるベンダーからセキュリティソリューションを“購入”してシステム強化することもできるルールになっている。購入は2回まで。スマホゲームの“課金アイテム”のようでもあり、面白い。

購入すれば獲得ポイントが減り、導入後には設定作業も発生するため、この“課金アイテム”購入には戦略的な判断が必要となる。攻撃の内容を正しく理解し、適切なツールを導入すれば、その効果は大きい。

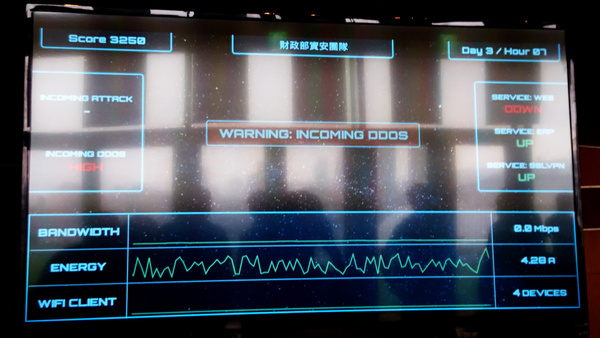

たとえば財政部資安團隊では、昨年末に台湾でも確認されたQuasarRAT(Windows OS向けのオープンソースRATを攻撃用途に改ざんしたもの)がActive DirectoryとMicrosoft Exchangeサーバーに仕込まれたとき、TEAM T5のCSIRT向けフォレンジックツール「ThreatSonar」を購入した。このツールを使ってバックドア通信を検出し、すみやかに脅威の排除に成功、感染によるポイント減を食い止められた。それに加え、自動出力された脅威解析レポートを「情報共有センター(この競技におけるCERTのような中央組織)」に提出したことで、追加ポイントも獲得している。

外部にヘルプを求めてもOK、攻撃の分析結果を共有してポイントUP

HITCON DEFENCEを観戦していて興味深かったのは、「内外のコミュニケーションを重視する」競技構成になっていたことだ。

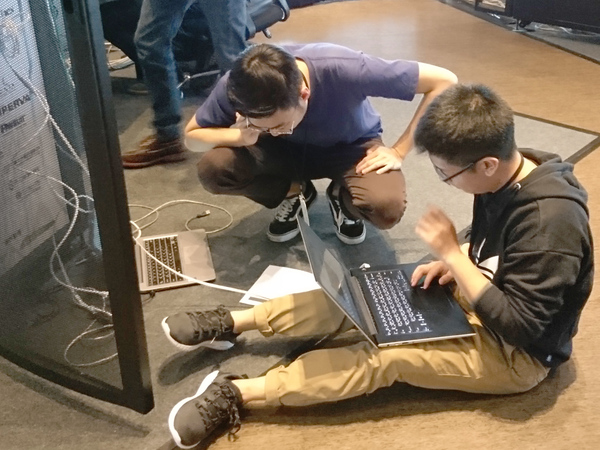

たとえば「外部にヘルプを求めてもよい」というルールがある。チーム内で相談するだけでなく、講演会場にいる知り合いのもとへ走って脆弱性の詳細を質問してもよし、製品ベンダーののカスタマーサポートに電話して機器設定について問い合わせてもよし。競技会場内に人を連れ込むことはNGだが、リモートサポートであれば無制限に問い合わせができる。実際のセキュリティ現場を考えると、何か問題が発生したときに「誰/どこに問い合わせればよいか」を知っていることは重要だ。

また「サイバー攻撃に関する情報を共有すると追加ポイントが獲得できる」ルールもユニークだ。具体的には、攻撃に用いられたマルウェアや脆弱性について、ファイルハッシュなどのインジケータを情報共有センターに提出すればよい。他のチームは、情報共有センターからこのインジケータをポイントで購入し、自チームの防御に活用することができる。こうしたチーム間の情報共有を促すため、競技運営側のレッドチームはとくに競技前半、それぞれのチームに異なる攻撃を実行していた。

今回の競技では、情報共有センターに情報提供するチームはあったものの、ポイント消費を恐れてインジケータを購入するチームはなかったという。ただし「サイバー攻撃の情報は共有したほうが“得”である」という考え方は、実際の現場においても有益だ。攻撃との戦いはひとつの組織内で完結するものではなく、セキュリティコミュニティ、そして社会全体で協調し、取り組んでいくべきものであることを再認識させられた。