企業ネットワークの新時代に「意図」を理解し、動くネットワーク

Cisco Liveで発表された「Intuitive Network」が実現するもの

2017年07月18日 07時00分更新

シスコシステムズ(以下、シスコ)は6月26日、米ラスベガスで開催されたプライベートイベント「Cisco Live US 2017」において「Intuitive Network」を発表した。“Intuitive(インテュイティブ)=直感的な”ネットワークとはどういう意味か、具体的にどんなテクノロジーやコンポーネントで構成されるのか、またこれからのネットワークエンジニアは何をどう学ぶべきなのか。Cisco Liveの会場で聞き、見てきた。

ビジネス主導で運用する「企業ネットワーク新時代」の到来

シスコでは2016年から、ユーザーがサーバーやルーターなどハードウェアの構成や制約に囚われることなく、IDやポリシーベースでエンドツーエンドのセキュアかつシームレスなアクセスを実現する次世代ネットワークアーキテクチャ「Cisco DNA(Digital Network Architecture)」を推進してきた。今回のIntuitive Networkではその構想をさらに推し進め、「ビジネスの変化や意思決定」に寄り添った、より柔軟でセキュアな新ネットワークソリューションを提供するという。

これに合わせて、25年以上の歴史を持つネットワークOS「Cisco IOS」をフルスクラッチで再設計したほか、自動ポリシー適用およびセグメント化を実行する「Software Defined Access」、統合管理ツール「DNA Center」、暗号化トラフィックをそのまま正常/異常判断する「Encrypted Traffic Analytics」、プログラマブルASICを採用した新スイッチ「Catalyst 9000シリーズ」、ネットワークプログラマーの支援サイトなどが発表されている。

こうした動きを通じ、シスコは“企業ネットワークの新時代”に向けて本格始動する。

「サポートするデバイスの増加、運用するネットワークインフラの複雑化、安全性。これら課題を解決するには、これまでとは違う、新しいネットワークが必要だ」。それこそがIntuitive Networkだと、シスコシステムズのCEO、チャック・ロビンス氏は発表の中で強調した。

現代の企業ネットワークには、PCからIoTセンサーまであらゆるエンドポイントデバイスが接続されており、ビジネス価値の源泉となる膨大なデータが流れ続けるインフラであるだけでなく、有益で多様なインサイトを抽出できる「プラットフォーム」へと変化している。

だがその一方で、デバイスの種類、接続場所は多様化の一途をたどっており、スイッチやルーターのポリシーを個別に、手作業で設定していくこれまでのやり方では追いつかない。加えて、オンプレミス以外にも複数のクラウド/SaaSを組み合わせて業務サービス環境を構築するのが当たり前となった現在、運用の複雑化も進行している。そして当然、エッジからコアまで、セキュリティをエンドトゥエンドで確実に担保することも必須である。

そこでIntuitive Networkでは、人間が考え、行動するように、ネットワーク自身が状況を判断し、変化に対して自動的に適応する「自発的に状況を理解するネットワーク」を目指す。あらゆるデバイスは、このネットワークに接続した瞬間に適切なポリシーが適用され、セキュアな通信環境が瞬時に確立される。

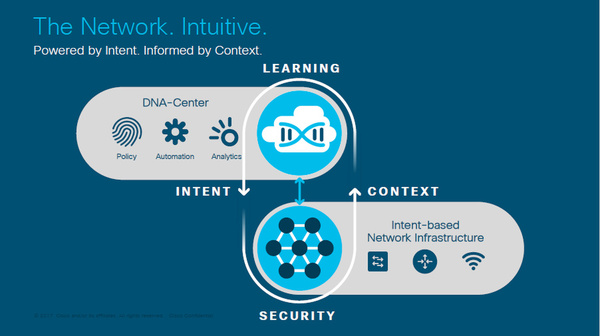

このネットワーク環境において、ネットワーク運用者(管理者)がなすべきことは、管理コンソールの「DNA Center」におけるポリシー設定を通じて、どのようなネットワークを提供してほしいのかという「意図(Intent)」を伝えることだけだ。ネットワーク側では、流れるトラフィックデータなどの情報を常に収集して、「学習(Learning)」や「分析/予測(Analytics)」を行っている。運用者が指示した抽象的な意図を理解し、ネットワーク構成やアクセス制御、QoSなどの設定変更を行うのはネットワーク側の役割になる、ということだ。また、ネットワークはふだんの状態(正常な状態)も「学習(Learning)」しているため、アクセスの急増や障害の発生といった異常事態も迅速に検知し、自ら修復処理を行うこともできる。

このように、これまでのネットワーク運用を大きく変えるIntuitive Networkは、すでにNASA、アクセンチュアなど大手グローバル企業75社でトライアルが開始されている。

そのうちの1社、アジア、カリブ海、ヨーロッパなどで豪華客船を運航するRoyal Caribbean Cruises Ltd.のCIO、マイク・ギレシ氏は、このネットワーク環境を使い、客船内で大晦日の生放送企画を実施。1000人のゲストと3000人のクルーメンバーに快適なインターネットアクセスを提供しながら、寸断のないストリーミング動画配信を実現できたと語った。「ユーザー数はたいしたことないが、陸から遠く離れた海上であることを考えると、トラフィック量を予測しながら自動的に最適な通信を維持し続けたのはすごいことだ」(ギレシ氏)。

「直感的なネットワーク」を構成する技術要素

Intuitive Networkを構成する要素、ソリューション群について、もう少し詳しく見てみよう。

「Software-Defined Access(SD-Access)」は、論理的なオーバーレイネットワークのキャンパスファブリックを取り入れたテクノロジーだ。このキャンパスファブリックは、「Cisco IOS Locator/ID Separation Protocol(LISP)」をベースとした「コントロールプレーン」、VXLANをベースにL2/L3をサポートする「データプレーン」、Cisco TrustSecベースの「ポリシープレーン」で構成される。LISPにより、デバイスとIPアドレスとを切り離し、デバイスがどこに存在しても同じID(EID:Endpoint Identifier)で管理できるようになる。TrustSecも同様で、EIDやそのグループタグに基づいてアクセス制御を管理するため、どのサブネットに接続しても同じデバイスには同じセキュリティポリシーが適用される。

「パケット処理や信頼性の確保、デバイスやパスの冗長化などは物理的な基盤ネットワークに任せて、ビジネス視点で“つながり方”を考えられるのは大きい」(シスコのDNA Centerブース担当者)

もう1つは「Cisco Network Data Platform」および「Cisco DNA Assurance」だ。これは、機械学習でネットワーク上のデータを相関分析し、ネットワークの自動制御に役立てられるインサイトや予測などを提供する解析プラットフォームだ。

こうした新ソリューションに加えて、デバイスやユーザーのIDを管理する「Cisco Identity Services Engine」、ソフトウェア定義ベースのネットワーク構成やポリシー設定の自動適用を提供する「Cisco Application Policy Infrastructure Controller Enterprise Module」などを統合し、GUIベースで直感的に操作、運用できるようにしたのが統合管理ダッシュボード「DNA Center」だ。

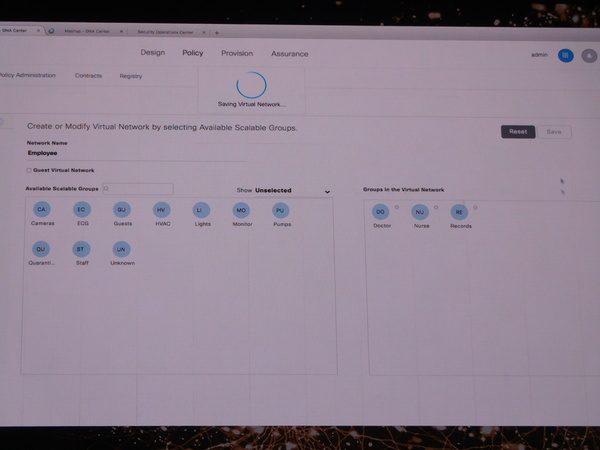

DNA Centerはアイコンベースで、ユーザーやデバイスなどノードのグループを適切なポリシーと紐付けるだけで、そのグループのメンバーがどこからアクセスしても、どのセグメントに移動しても、権限に基づいたアクセス制御をかけることができる。デバイスやユーザーの増減に左右されることなく、IPアドレスやアクセス制御、VLANなども意識せずにネットワークを活用できるのがポイントだ。

DNA Centerは今年8月から、SD-AccessおよびNetwork Data PlatformとAssuranceは11月からの提供開始を予定している。

暗号化された不正通信を検知する「Encrypted Traffic Analytics」

Intuitive Networkに追加された新セキュリティ機能が、Encrypted Traffic Analyticsだ。これは暗号化トラフィックを復号することなく、特徴ベースで正常/異常を識別するものである。

通信の暗号化技術はプライバシーやセキュリティの底上げに役立つ一方で、セキュリティの網の目をかいくぐって侵入した攻撃者が、外部のC&Cサーバーとの通信を隠すために悪用しているのが実情だ。だが、脅威を検知するためにすべての暗号化通信で復号/検査/再暗号化を行うのは、ネットワークパフォーマンスの低下を招くだけでなく、正規ユーザーのプライバシー問題にもつながる。

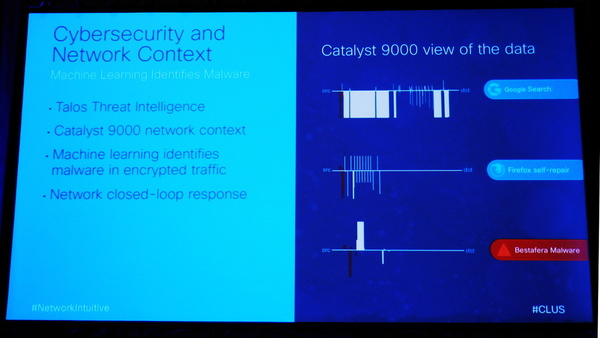

そこでEncrypted Traffic Analyticsでは、機械学習技術とセキュリティインテリジェンスサービス「Talos」の解析データを使って、正常時の暗号化トラフィックとマルウェアによるそれの違いをフィンガープリント化し、その情報をEnhanced NetFlowのフローデータに追加して判定に利用する。

具体的には、同機能は2つの特徴から正常/異常を区別することで、既知のマルウェアについては99%の検知率を実現したという。

1つは、パケットの長さとパケット間の時間のシーケンスだ。上記写真の右にある図は、横軸はパケットのやり取りを時間軸で示しており、横線の下はサーバー→クライアント(下り)のパケット送信量、上はクライアント→サーバー(上り)のパケット送信量を示す。一番上はWebブラウザからGoogle検索したトラフィックのやり取りで、ユーザーの検索クエリに対し、Googleサーバー側から多くのデータが返されていることがわかる。一方、一番下のマルウェアとC&Cサーバーとの通信を見ると、攻撃者が窃取したデータをC&Cサーバーに送信するなど、クライアント→サーバーの上りパケット送信量が多くなっている。

「もちろん、Dropboxなどのオンラインストレージを使っている場合も同様の通信パターンになるのだが、ここは機械学習などの技術で精度向上が期待できる」(シスコのブース担当者)

もう1つは、SSL/TLS通信を確立するときのやり取りで、どの暗号スイート(暗号アルゴリズムの組み合わせ)と拡張機能を使うか、という部分だ。通常は、デバイスによって最適な暗号スイートが選択されるのに対し、マルウェアは「標準的」なパラメータを使いがちだという。

Encrypted Traffic Analyticsは、今年9月からの提供が予定されている。Cisco IOS XE 16.6から実装可能で、対応スイッチは新しい「Catalyst 9300/9400/9500」シリーズ、対応ルーターは「ASR 1001/1001-X/1002-X/1002-HX/1004/1006-X/1009-X/4221/4321/4331/4351/4431/4451-X ISR」「Integrated Services Virtual Router (ISRv)」「Cloud Services Router (CSR) 1000V」などが対応する。