※この内容は2017年5月14日のMcAfee Blogの抄訳です。

McAfee Labsは、ランサムウェアWannaCryの状況を詳細に監視しています。この攻撃とその行動については多くの情報ソースにより報告されていますが、当社のRaj SamaniとChristiaan Beek、Gary Davis、Steve Grobmanによるブログ投稿でも報告されています。私たちはこれまでの24時間で、このマルウェアの詳細についてより多くの分析結果を得ました。その分析によって判明したことは、マルウェアのネットワークにおける拡散、身代金の支払いに利用されるビットコイン関連情報、調査した亜種の違いに主に関するものです。

マルウェアのネットワーク動作

WannaCryは、MS17-010エクスプロイトを利用して、NetBIOSを通じて他のシステムに広がります。マルウェアには、利用段階で使用されるエクスプロイトが含まれています。これらはCVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、およびCVE-2017-0148に関連しています。これらはすべてMS17-10セキュリティ情報に基づいています。

多くのレポートで、マルウェアが内部IPのリストを生成することを確認しました。私たちは、マルウェアがローカルネットワークに限らず、ランダムなIPアドレスを生成することを発見しました。拡散の試行例を以下に示します。

これにより、同ネットワーク内の他のシステムだけでなく、サイトが外部ネットワークからのNetBIOSパケットを許可する場合、マルウェアがインターネット全体に広がる可能性があります。これは、この大流行に見られる広範な感染の1つの理由であり、多くの人々がマルウェアの初期感染の兆候について気づかなかった理由です。

マルウェアのもう一つの興味深い特徴は、開いているNetBIOSポートを持つシステムが見つかると、マルウェアが3つのNetBIOSセッションセットアップパケットをそこに送信することです。1つは悪用されるシステムの適切なIPを持ち、他の2つはマルウェア本体にハードコードされた2つのIPアドレスを含んでいます:

先行パケットは、利用されているシステムのIPを含み、テストネットワーク192.168.0.0/24を使用します。以下の他の2つのパケットには、マルウェアがコード内に持つさまざまなIPが含まれています。

この動きと2つのハードコードされたIPアドレス(192.168.56.20,172.16.99.5)の存在は、ネットワーク侵入防止システムを使用して悪用を検出するために使用できます。

Server Message Block(SMB)パケットには、暗号化されたペイロードも含まれています。このペイロードは、エクスプロイトシェルコードとファイルlauncher.dllで構成されています。分析中、マルウェアは4バイトのXORキー0x45BF6313を使用して暗号化されています。

また、SMB上のネットワーク通信中にx64シェルコードが転送されていることが判明しました。

ワームの動作

脆弱なホスト(システムB)への感染フロー

カーネルエクスプロイトを使用した感染

私たちの分析では、感染システムでは、SMBドライバsrv2.sysがカーネルモジュールで脆弱であり、SMB通信を使用して拡散するマルウェアによって悪用されることがわかりました。

感染したsrv2.sysは、launcher.dllをmssecsvc.exeのローダーとして機能するユーザーモードプロセスlsass.exeに注入します。このDLLには、PlayGameが1つだけ含まれています。

このコードは、以前に示したリソースからランサムウェアドロッパーを造作なく抽出し、CreateProcessの機能を使用して起動します。

lsass.exeのアドレススペースにlauncher.dllが挿入されている

野生のマルウェアの亜種

いくつかのソースから報告されているように、マルウェアドロッパーには、そのトランスクリプトやネットワークエクスプロイトコードを実行する前に、2つの特定のドメインをチェックするコードが含まれています。

- hxxp://www[dot]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com

- hxxp://www[dot]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com

またマルウェアデータベースのサンプルを探しているうちに、同じような動作をしない他のドロッパー(MD5:509C41EC97BB81B0567B059AA2F50FE8)がいくつか見つかりました。これらの他のドロッパーには、NetBIOSを通じてシステムを悪用するコードや、キルスイッチドメインをチェックするコードはありませんでした。これらのサンプルでは、すべての場合において、ランサムウェアコードが実行されます。

これらのサンプルは野生で見つかりました。つまり、それらは感染して広がる可能性がありますが、積極的に攻撃してくるものではありません。ランサムウェアがシステムに感染すると、ローカルディスクとしてマウントされた共有ネットワーク上のリソースにも感染しようとします。これらの共有にアクセスすると、マルウェアのサンプルを誤って実行して感染する可能性があります。このタイプの感染方法は、ネットワークへの攻撃と比較して効果的ではありませんが、それでもビジネス環境で大きな影響をもたらす可能性があります。

また、他のサンプルと比較のためにエクスプロイトコードを持つドロッパー(MD5:DB349B97C37D22F5EA1D1841E3C89EB4等)を分析したところ、このエクスプロイトの悪用を狙ったドロッパーは、その他のドロッパーを包含するものであることがわかりました。

エクスプロイト対応のサンプルを見ると、リソースの1つに3.4MBの.exeファイルが含まれていて、他の種類のドロッパーと同じであることがわかりました。

直前のリソースは、リモートホストが悪用されて被害者に送信され、サービスとしてインストールされた後に抽出されます。このイベントは、リモートマシン上で感染を開始します。

ファイル解読

WannaCryは、C:\ Intel \ <ランダムなフォルダー名> \ f.wnry内のいくつかのランダムな数のファイルの解読を無料で提供します。私たちは無料で解読された10個のファイルを確認しました。

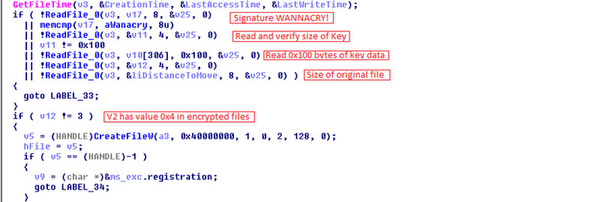

最初のステップで、マルウェアは各暗号化されたファイルのヘッダをチェックします。成功すると、復号化ルーチンを呼び出し、C:\ Intel \ <ランダムなフォルダ名> \ f.wnryにリストされているすべてのファイルを復号化します。

ヘッダーチェックのコードスニペット:

暗号化されたファイルの形式:

感染システム上のすべてのファイルを解読するには、解読キーを含むファイル00000000.skyが必要です。キーとオリジナルファイルの解読ルーチンは次のとおりです。

ビットコイン関連情報

WannaCryは、3つのビットコインウォレットを使用して、被害者から支払いを受けます。これらのウォレットの支払い状況を見ると、攻撃者がどれくらいの金額を稼いだかを知ることができます。

5月13日現在の統計によると、ファイルを復号するために支払った被害者の数は未だあまり多くありません。

- Wallet 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw

- Wallet 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94

- Wallet 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn

攻撃者はBTC 15.44(27,724.22米ドル)を少し上回っているようです。(感染したシステムの数はあまり考慮していませんが)その数は増加しており、数日後にはさらに大きくなる可能性があります。本マルウェアは以下の2つのサイトに接続すると、動作を停止することが確認されており、これらのサイトが感染の勢いを低下させている可能性があります。

- hxxp://www[dot]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com

- hxxp://www[dot]ifferfsodp9ifjaposdfjhgosurijfaewrwergwea[dot]com

レポートによると、90カ国以上の複数の組織が影響を受けています。

さらなる詳細が判明次第、このブログを更新します

[マカフィーの対応について]

マカフィーでは、当インシデントを受け、速やかにランサムウェアのサンプルを分析し、ランサムウェアの被害を軽減するためのガイダンスと検出のためのアップデートを提供しています。

そして、順次すべての顧客向けのDATのアップデートを提供するとともに、このランサムウェア攻撃のさらなる分析結果も顧客と一般向けに提供しています。

マカフィーでは、すべての顧客に提供するDATのアップデートを適用するよう推奨しています。さらに、顧客が使用するすべてのソフトウェアのセキュリティアップデートを適用することも推奨しています。

詳細はRansom-WannaCryへの対応について(2017年5月)(Knowledge Center(日本語))もご参照ください。