©2016 Niantic, Inc. � Pokémon. �-2016 Nintendo/Creatures Inc. /GAME FREAK inc.

「ポケモンGO」が世界中で大人気となっている。地域によってはちょっとした社会現象になっており、米国でリリースされてから1週間もしないうちに、米国のAndroid端末の10.8%にインストールされたという。1日のアクティブユーザー数がSpotify、Netflix、Pandora、そしてTwitterを上回ったという分析結果も出ている。

ただ、人気ゲームだからこそ、注意してほしいことがある。とにかく早く遊びたいと、急いで非公式のサイトからアプリをダウンロードしたとしたら……。もしかしたら、あなたのスマートフォンが乗っ取られるかもしれない。ポケモンGOが公開された翌日、正規アプリに悪意あるコードが仕込まれた偽のアプリが発見された。

ポケモン探しの冒険に旅立つ前に、まずMcAfee Blogの過去記事「野生の偽 “Pokémon GO”があらわれた!」を読んでもらいたい。そして、App StoreやGoogle Playストアといった公式マーケットからダウンロードするように心がけよう。

野生の偽 “Pokémon GO”があらわれた!

Pokémon GOは、スマートフォンの位置情報やカメラ機能を使い、実世界とリンクした拡張現実の世界でポケモンを“ゲット”して遊ぶことができる、今とても注目を集めている新しいモバイルゲームです。このゲームは、7月6日にApple App StoreやGoogle Playストアといった公式マーケットから地域限定(オーストラリアやニュージーランド、1日遅れで米国)で公開されました。このアプリの開発者は、その他の地域でもすぐに遊べるようになるだろうとコメントしていますが、多くのポケモンファンは公式リリースまで待ちきれず、いち早くこのゲームで遊びたい一心で、セキュリティリスクがある非公式のサイトでこのゲームアプリを探し求めています。

このような状況を考慮すると、このゲームアプリを模倣したマルウェアが発見されるのも時間の問題でした。私たちインテル セキュリティのモバイルマルウェアリサーチチームは、このゲームアプリが地域限定で公開された翌日、正規アプリに悪意あるコードが仕込まれた偽の"Pokémon GO"のマルウェアを発見しました。そのマルウェアのファイル名には、ファイル共有サイト"apkmirror.com"で二次配布されていた正規アプリと類似した名称がつけられていたことから、別のサイト等で配布されていたものと推測しています。

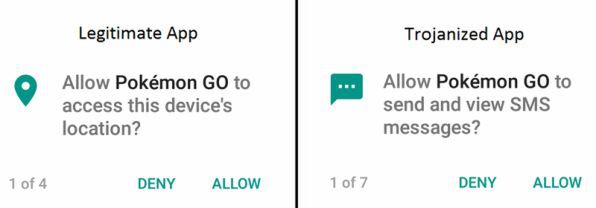

このマルウェアを最新のAndroidデバイスにインストールするとき、公式アプリと同様に特別なアクセス権限は要求されません。

しかしながら、このマルウェアの起動時に、SMSメッセージの送信や閲覧といったゲームとは関係のないアクセス権限が要求されます。

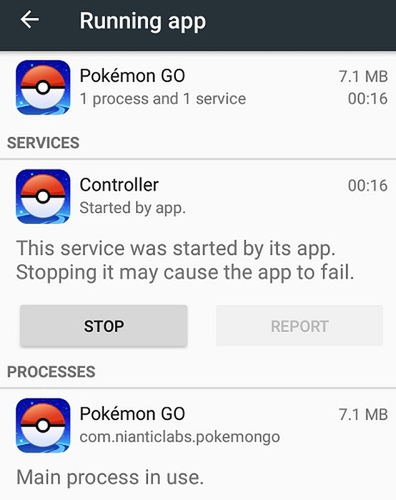

これは実行時に権限を要求するランタイムパーミッションをサポートするAndroid 6.0以降の端末での動作であり、それより古い端末ではインストール時にアクセス権限が要求されます。ユーザーがインストール時または実行時にすべてのアクセス権限を許可することによってゲームを開始することができますが、このマルウェアの場合、ネットワーク状態の変化やデバイス起動時に、悪質なサービス“Controller”がバックグラウンドで動作するようになっています。

この悪質なサービスは、DroidJack(別名:SandroRAT)という遠隔操作ツールによって正規アプリに埋め込まれたものです。DroidJackは2014年頃から長期にわたり有償($210)で販売されていたツールで、特に目新しいものではありません。その利用規約には犯罪への加担や法律に違反することに対する使用を禁止する記載がありますが、2014年8月に発見されたポーランドの銀行ユーザを狙ったマルウェアではこのツールが悪用されていました。おそらく、この事件をきっかけとして、2015年10月にヨーロッパ諸国と米国の国際警察によって、このツールの使用者に対する家宅捜索や逮捕が行われましたが(英文記事)、私たちが今回発見したマルウェアで使われていたように、この遠隔操作ツールは今もなお悪用され続けているのです。

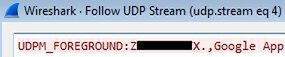

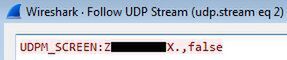

DroidJackは、感染した端末上であらゆるスパイ活動を行うことができます。具体的には、SMSメッセージ・通話履歴・電話帳・ブラウザ閲覧履歴・位置情報やインストールアプリの一覧といったユーザー情報を盗むことから、写真撮影・ビデオ録画・通話録音やSMS送信といった任意のコマンドをリモートから実行するといったことまでできるのです。このマルウェアの場合、トルコにあるサーバーと通信が行われており、アプリの起動情報が定期的に通知されていました。

さらに、デバイスのスリープ状態に関する端末情報もまた外部サーバーに通知されています。こういった情報は、たとえば、ユーザーに気づかれないようにブラウザで特定のリンクを開くために使われます。

人気アプリになりすましユーザを騙す行為は、マルウェアをインストールさせるための常套手段です。公式マーケットであっても100%安全と言い切れませんが、非公式なサイト(特にファイル共有サイト)と比較するとマルウェアへの感染リスクは非常に低くなります。仮に評判の良いサイトであったしても、このような理由から、あなたの地域で公式アプリが利用できるようになるまで、もうしばらく待つようにしてください。

McAfee Mobile Securityは、この脅威をAndroid/SandroRATとして検出し、ユーザに通知するとともに、ユーザ端末を保護します。McAfee Mobile Securityの詳細についてはhttp://www.mcafeemobilesecurity.comをご確認ください。

※本ページの内容はMcAfee Blogの抄訳です。