日本で続発する“OpKillingBay”被害、アカマイAPJセキュリティ担当CTOが語る

「ハクティビストのDDoS攻撃、組織間の情報共有で対抗を」

2016年02月01日 06時00分更新

あらゆる攻撃手段で主張を展開する「ハクティビスト」

「“Operation Killing Bay”のような大規模な攻撃キャンペーンは、攻撃手段や攻撃元といった共通項を発見できる。ということは、最初に攻撃を受けた組織がこれらの情報を他組織と共有すれば、オペレーションが長期化した場合、被害の拡散を防ぐことが可能ということだ」。アカマイ・テクノロジーズのAPJセキュリティ担当CTO、マイケル・スミス氏はハクティビスト対策のヒントをこう語る。

Operation Killing Bay(#OpKillingBay)は、イルカ追い込み漁や捕鯨に関わりのある組織や自治体のWebサイトをDDoS攻撃し、閲覧不能に陥れてきた攻撃キャンペーンだ(ただし、実際にはイルカ猟や捕鯨と関係のない組織も多い)。2015年9月の和歌山県太地町に始まり、10月には成田国際空港や中部国際空港、日本郵政、KADOKAWA(ASCII.jp)、11月には毎日新聞や日経新聞、厚生労働相、12月は安倍晋三公式サイト、今年に入ってからも金融庁や厚生労働相、警察庁、国家公安委員会などで被害が確認されている。

スミス氏はアカマイ自身のCSIRT構築に携わった人物で、今回のキャンペーンについては10月のDDoS攻撃成功を確認したあたりから注目してきたという。「3週間ほど前に日本法人へ支援を申し出て、今回の訪日になった」と明かす。

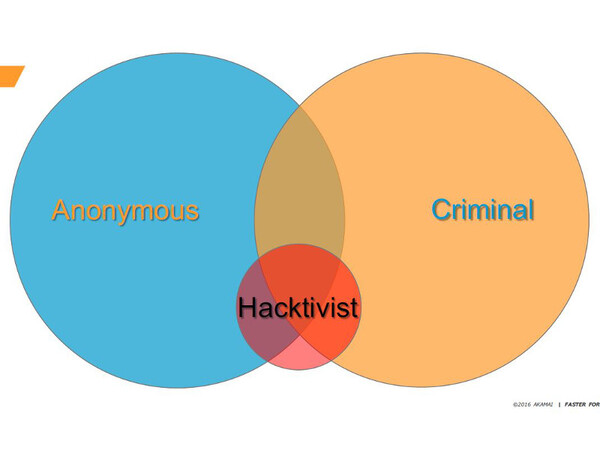

同氏は首謀者グループを「アノニマス」ではなく「ハクティビスト」と呼ぶ。ハクティビストは、何らかの信念や政治的意図をもって活動する「アクティビスト(活動家)」と、コンピューターの知識や技術力を持つ「ハッカー」を組み合わせた造語だ。「日本ではアノニマスと報道されているようだが――、確かにアノニマスにはハクティビストや犯罪者もいるが、大半はオモシロ画像や猫の写真を交換しているだけだ(笑)」。

同氏が調査したところ、Operation Killing Bayのハクティヴィストたちは少なくとも2年前から活動しているという。彼らは2020年オリンピックの開催地選考でも、“日本はイルカ追い込み漁の国だ”と主張して反対活動を展開していた。「世界中の注目が集まる2020年東京オリンピックは、自分たちの主張を広める好機と見ている可能性が高い」。スミス氏は、本キャンペーンが2020年まで続くことを示唆した。

攻撃方法は、DDoSだけでなくフィッシング、Doxxing(社員の個人情報を盗んで公開、辱める行為)、Webサイト改竄、ソーシャルエンジニアリング、SWATing(標的のビルに武装勢力が立てこもっていると通報し、武装したSWATに踏み込ませる攻撃)までさまざまだ。「Webサイトの改竄は、国対国でよく使われる。たとえばインドとパキスタンは長年の対立関係にあるが、2週間に1回の頻度でWebサイトの改竄が発生している」。

攻撃ツールも数多く流通している。たとえばDDoS攻撃ツールでは、2010年にWikiLeaksの漏洩事件で使われた「LOIC(Low Orbit Ion Cannon)」やLOICよりも設定オプションが充実した「HOIC(High Orbit Ion Cannon)」、技術力がない人でも使える「WebHive」などがある(いずれも攻撃元が特定されやすいことから、現在は使われないことが多い)。また、SQLインジェクションを実行する「Havij」や「SQLMap」は、脆弱性を利用してデータベース内のデータを盗み出すことが可能だ。

攻撃対象リストに自社の名前があっても「まずは冷静になって」

こうしたキャンペーンでどこを標的にすべきかは、リストが作成、公開されている。たとえばOperation Killing Bayは、写真のようなリストが存在する。

ただし、リストにあるからといって攻撃されるとは限らない、とスミス氏は語る。同時に、リストになくても攻撃される可能性がある。特にキャンペーンが長期化するほど、当初の攻撃目的とは外れた企業もターゲット化される傾向があるからだ。

「2014年にブラジルで開催されたFIFAワールドカップでも、ホームレスのための施設よりもスタジアム建設に多額の投資をした政府に抗議するため、当初は中央政府や地方自治体のWebサイトが攻撃された。しかし、次第に標的はスポンサー企業や関係ない企業までにも及んだ」

ハクティビストによる攻撃に備える方法として、スミス氏はこうまとめる。

「まずは冷静になってほしい。攻撃リストはあくまでも指標の1つと捉えるべきだ。まずは上層部や広報部門と連携し、攻撃発生時の対応を明確化しておく。さらに繰り返し実行されている〔攻撃準備〕活動などを検知して、攻撃の兆候を把握する。DDoSやSQLインジェクションなどへの技術面の対策と、ソーシャルエンジニアリングやフィッシングに対する運用面の対策をする。Webサイトの改竄やDDoSなど、よくある攻撃を想定した“防災訓練”をするのも有効だ」

だが、一番の特効薬は情報共有だとスミス氏は言う。「最初に攻撃を受けてしまった企業は辛いと思うが、ぜひその経験や得た情報を他の企業と共有してほしい」と呼びかけた。