イギリスのDarktrace(ダークトレース)は、機械学習とベイズ理論に基づくセキュリティ製品「Enterprise Immune System」を提供している。SIEMを補完し、強力なビジュアル化を提供するEnterprise Immune Systemのポイントについて、同社のEVP of Cyber Intelligenceであるジム・ペンローズ氏に聞いた。

患者が出ることで得られるインテリジェンスに意味はあるのか?

Darktraceは、MI5やGCHQなどのインテリジェンスの専門家などを中心によって、2013年に設立されたイギリスのスタートアップ。ケンブリッジ大学で生まれた数学理論に基づく機械学習とベイズ理論をベースにサイバー攻撃の検出と調査を実現する「Enterprise Immune System」を提供している。さまざまなセキュリティに関する賞を獲得すると共に、世界10カ国で80~100の顧客を得ているという。

Darktrace設立の背景は、APT攻撃の高度化に既存のセキュリティ製品が対応できなくなっているという点だ。システムに脆弱性があったり、未知のドメインやIPアドレスからの攻撃があった場合、既存の境界型セキュリティ製品では攻撃を検出することができない。現在の攻撃者は既存のセキュリティ製品をすり抜けられるか、すべてテストしているので、悪意のある攻撃に対して知見(インテリジェンス)がない場合は最初の“患者”となってしまう。「患者が出ることで初めて得られるようなインテリジェンスは、本当のインテリジェンスとは言えない」とペンローズ氏は指摘する。

Draktrace EVP of Cyber Intelligence ジム・ペンローズ(Jim Penrose)氏

しかも、攻撃の検出には長い時間がかかる。ペンローズ氏によると、攻撃の発生から検出までは平均で243日間かかるという。この間、攻撃が行なわれ続ければ、企業や組織の情報はどんどん詐取されてしまうことになる。「設立時に考えたのは、どんなにサイバーセキュリティのベストプラクティスがあっても、侵害行為はなくならないこと。そのため、攻撃者側がその手法を変えなければならければならないくらいの技術が必要だと考えた」とのことで、Enterprise Immune Systemが生まれたという。

ユーザーごとの正常動作を機械学習

Enterprise Immune Systemは、サイバー攻撃の対策の中で、おもに検出と調査を担当し、エンドポイントやSIEM製品を補完する役割を持つ。Enterprise Immune Systemは既存のセキュリティ製品と異なり、既知の情報に依存せず、攻撃を検出できるという。「人間の免疫システムでは、体の中に異物が入ってきたら、これを脅威と見なし、自身で免疫を作っている。Enterprise Immune Systemも同じような免疫システムをサイバー攻撃に対して働かせている」と語る。

具体的には、ホストやネットワーク機器からタップ経由で情報を収集し、300以上もの側面から学習させることで、ベースラインとなる正常動作を定義する。このベースラインを元に、確率的なアプローチで異常な動作を攻撃として検出する。「15秒おきに計算を行ない、異常を検出し、ユーザーに通知することができる。内部者による不正攻撃も検出することが可能だ」とペンローズ氏は語る。

既知の情報に頼らない脅威検出は、すでにIDS・IPSのアノマリ型やヒューリスティック型などの検知手法がある実装されている。これらの検知手法に対して、Darktraceはどこが違うのか? ペンローズ氏は「大きな違いは、仮説や想定に依存していない点だ。従来の技術は正常動作をラボで定義し、モデルとして顧客の環境に実装する。しかし、モデルが正しくなければ、かえって盲点を作ってしまうことになる。これに対して、Enterprise Immune Systemは、機械学習によって、お客様特有の正常動作を定義づける。実装されているアルゴリズムは同じだが、学習の結果データはすべてお客様ごとにユニークなものになっている」と語る。学習結果がオーダーメイドとなっているため、ユーザーごとの標的型攻撃に対しても、きちんと対応できるというわけだ。

学際的なアプローチで作られたThreat Visualizer

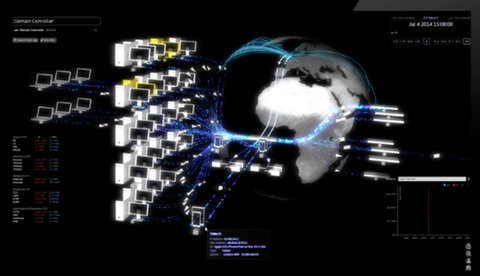

Enterprise Immune Systemで特徴的なのは、脅威を見える化する「Threat Visualizer」というツールだ。点となるホストを線で結ぶことでトラフィックを可視化し、線の太さで流量を把握できる。正常なトラフィックであれば青いが、攻撃とおぼしき通信が増えると赤に近づいてくるため、脅威が一目でわかる。

青いトラフィックが多い場合は、正常な通信が行なわれている

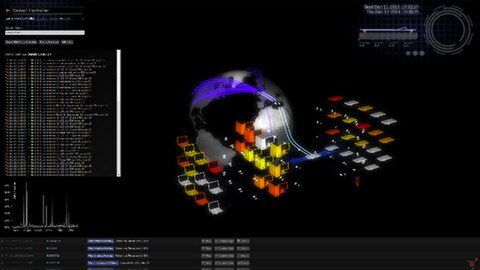

脅威とおぼしき攻撃と受けている場合は、ホストが赤くなる

Threat Visualizerにより、セキュリティ担当者は非常事態に陥った際の“トリアージュ”が行なえる。画面上のボックスをクリックすることで、ホストの詳細情報をドリルダウンしたり、ホストの検索や脅威の選別も行なえる。「これがわれわれの技術のコアだ。モデルブリーチログによって、アクションを示す根拠が表示される。つまり、ベースラインからどのような逸脱が見られるのかチェックできるので、なにに対応すべきかが把握できる」とペンローズ氏はアピールする。

クリックすることでホストの詳細をチェックできる

また、Threat Visualizerでは時間を逆戻りさせて、イベントを再現することも可能だ。「たとえば、攻撃者がWindowsのファイル共有に対して、何度か不正アクセスを試み、成功した段階でExcelファイルを取得する操作などを再現できる。マルウェアだけではなく、内部犯の不正アクセスを検出することも可能だ」(ペンローズ氏)。

ここまでユニークで、美しいビジュアル化に行き着いたのは、どういった背景があるのだろうか? ペンローズ氏は「ネットワークを可視化するということは数学的な異常を理解する中で非常に重要になっている。われわれは天文物理学のような学際的なアプローチによって、このThreat Visualizerを開発した。数学的な技術が複雑なので、これがなければ、Darktraceの価値を提供することができなかった」とアピールする。

現在、製品はアプライアンスとして提供しているか、仮想アプライアンスも提供する予定。アジア・太平洋地域(APAC)のビジネスも今年シンガポールからスタートし、日本での展開も始めている。「われわれがグローバルで成功しているのは、既存製品の置き換えを目指しているのではなく、既存のセキュリティを補完する製品だからだ。われわれの製品を導入することで、未知の脅威に対しても防御可能になる」とDaratrace APAC マネージングディレクターのサンジェイ・オーロラ(Sanjay Aurora)氏は語る。

Daratrace APAC Managing Director サンジェイ・オーロラ(Sanjay Aurora)氏

機械学習をセキュリティ分野で活用するという流れは、グローバルでも進んでおり、スタートアップも現れている。「機械学習のアプローチを用いたセキュリティ製品の市場は今後拡がっていく。誰もが未知の攻撃に対応しなければならないことを認識しているからだ。われわれは数学的な機械学習とベイズ理論の分野でブレイクスルーを達成し、他社をリードしている」とペンローズ氏はアピールする。