KnowBe4、拡大するサイバー脅威への対策として「 2022 Ransomware Hostage Rescue Manual(2022年版ランサムウェア人質救出マニュアル)」を公開

ノウ・ビフォー

日本向けにランサムウェア人質救出チェックリストを日本語に翻訳

東京(2022年2月24日発) – セキュリティ意識向上トレーニングとフィッシングシミュレーション・分析を組み合わせた世界最大の統合型プラットフォームのプロバイダーであるKnowBe4(本社:米国フロリダ州タンパベイ、創立者兼CEO:Stu Sjouwerman (ストゥ・シャワーマン))は、このたび、ランサムウェアに感染した際の詳細な対処手順や簡易なチェックリストを掲載した「2022年版ランサムウェア人質救出マニュアル」(英文)をリリースしたことを発表します。本プレスリリースは、日本企業または団体様のために、「2022年版ランサムウェア人質救出マニュアル」(英文)の要旨を日本語で要約して解説するためです。また、併せて、本マニュアルの一部であるランサムウェア人質救出チェックリストを日本語に翻訳して、公開します。

ランサムウェアの攻撃は世界中で増え続けており、企業や組織の規模にかかわらず、大きな被害が発生しています。先々週、米FBI、米国の国家安全保障局(NSA)および米国のサイバーセキュリティ・インフラセキュリティ庁(CISA)は、イギリスとオーストラリアのサイバーセキュリティ関連当局との国際連携で、世界的に拡大するランサムウェアの脅威を警告するために勧告声明を発表したばかりです。米国CyberEdge社の「2021 Cyberthreat Defense Report(2021年度版サイバー脅威防御レポート)」によると、この1年間だけで、調査対象組織の68%がランサムウェア攻撃を受けています。これらの犯罪のほとんどが身代金を手に入れるための金銭的な動機によるもので、2021年第3四半期にランサムウェア攻撃で支払われた身代金の平均額は139,739米ドル(約1,600万円)に達したと同レポートは報じています。

KnowBe4のデータドリブン防御エバンジェリストである Roger Grimes(ロジャー・グライムス)は、今回の2022年版ランサムウェア人質救出マニュアル」のリリースについて次のようにコメントしています。

「ランサムウェアはここ数年で大きく進化し、現在では全ランサムウェア攻撃の80%以上が、二重恐喝という手口となっています。この二重恐喝の手口は、データの暗号化のみならず、データを窃取した上、身代金を支払わなければ当該データを公開すると脅しをかけてくるものです。ランサムウェア攻撃の否かにかかわらず、この種の攻撃から企業ネットワークを守ることは、個人と組織の両方にとって、ネットワークセキュリティのフレームワークとして不可欠な要素となっています。本マニュアルでは、ランサムウェアの攻撃の実例、ランサムウェア攻撃の影響を最小限に抑える方法、ランサムウェアの被害に遭った場合の具体的な対応策などを解説しています。」

KnowBe4 2022 ランサムウェア人質救出マニュアルは、以下の内容をカバーしています。

ランサムウェア攻撃の現状: ランサムウェアに関する統計や、実際に起こった攻撃の事例など

ランサムウェア攻撃の実態と兆候:: ランサムウェアとは何か、感染の疑いがある場合にどのような兆候を調べるべきか

被害が確認された場合の具体的な対応策法

ランサムウェアに感染した場合の対応(身代金支払い)のメリット・デメリット

ランサムウェア攻撃から自分自身や組織を安全に守るためにできる予防措置

ランサムウェア攻撃の発生の主な原因のその対策

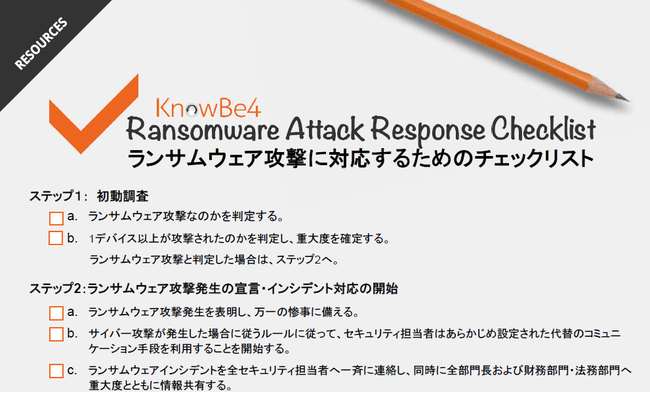

このマニュアルで指摘しているポイントとして、身代金を支払うか・否かの判断です。ランサムウェア集団は、すぐに身代金を支払うことを要求してきますが、まず何をすべきかを考えてください。日本語に翻訳したチェックリストが参考になりますので、参照してください。

身代金を支払うか・否かの判断を含む対応策の決定はステップ7です、この前にやるべきこと「初動調査から始まる6つのステップ」があります。全社を挙げて早急にこの6つのステップを実施することです。

ステップ1: 初動調査

ステップ2:ランサムウェア攻撃発生の宣言・インシデント対応の開始

ステップ3:ネットワークスの遮断

ステップ4:感染範囲の判定

ステップ5:被害の極小化

ステップ6:セキュリティチーム・関係者を召集、現状を情報共有

ステップ7:対応策の決定

ステップ8:原状回復

ステップ9:予防措置

総論では、身代金は支払うべきではないことが一般的には認識されています。では、何故多くの被害者組織は身代金の支払いに応じているのでしょうか? 通常の業務に戻るため、あるいは流出したデータや認証情報が悪用されることを防ぐために、身代金を支払うことが最も迅速かつ低コストである最善の方法であると判断したためです。実際に、破壊されたシステムの原状回復に身代金以上のコストがかかった多数の事例もあります。ここで、肝に銘じなければならないことは、企業や組織のインフラを狙うランサムウェア集団はプロのサイバー攻撃者であることです。身代金を支払うことを決定した場合、恥や罪悪感を持つべきではありません。止められない基幹システム、お客様への迷惑回避、企業や組織の信頼確保を考えれば、身代金の支払いは苦渋の選択と言えますが、ここで注意すべきことがあります。身代金の支払いが法に触れないかです。米国では2020年10月1日に財務省外国資産管理局(OFAC)は、ランサムウェアの身代金を支払う人や組織、その協力者に対して法的問題が発生する可能性があることを具体的に取り上げた勧告(https://home.treasury.gov/system/files/126/ofac_ransomware_advisory_10012020_1.pdf)を発表しました。この勧告によると、ランサムウェア攻撃に対する身代金の支払いに関与した被害者、サイバー保険会社、金融機関は、財務省外国資産管理局(OFAC)は、この規制に違反したと見なされて、連邦政府から罰金を科される可能性があります。実際に、身代金支払いが違法となるランサムウェア集団は存在し、現在も活動しているのです。法的リスクを最小限に抑えるため、身代金を支払う場合は、必ず最初に弁護士に相談してください。

最後に、本マニュアルで触れている予防措置について、翻訳した簡単な心得をご参考までに記載します。

フィッシング攻撃演習と組み合わせた的確なセキュリティ意識向上トレーニングを実施することで フィッシングに遭いやすい従業員の割合を劇的に減少させることができます。ソーシャルエンジニアリングは、ランサムウェアの根本原因の第1位です。

適切なウイルス対策ソフトやEDR(Endpoint Detection & Response)ソフトを導入し、メンテナンスすること。 しかし、それに頼ってはいけません。サイバー攻撃者は常に進化しています。この進化に追随していくことが不可欠です。

ベンダーがパッチをリリースしてから遅くとも2週間以内に、すべての重要なパッチを適用すること。ほとんどのITシステム、ネットワーク、デバイスに対する悪意ある侵入の大半は、ソーシャルエンジニアリングと未パッチのソフトウェアの2つの根本的な原因から発生しています。

強力な多要素認証(MFA)を使用し、強力でユニークなパスワードを使用すること。Webサイトやサービス毎に異なるパスワードを使用する。パスワードの使い回しは、パスワードがどんなに強力でも、絶対に行ってなりません。

適切なバックアップ/リストアソフトウェアを実装・設定し、リストア機能を定期的にテストすること。バックアップ戦略(データの3つの複製を異なる2種類のメディアで、1つのオフサイトでバックアップ)は推奨されるベストプラクティスです。同時に、リストア機能のテストを定期的に実行することもベストプラクティスとして推奨されています。

「ランサムウェア攻撃に対応するためのチェックリスト」(日本語)をご希望の方は、https://prtimes.jp/a/?f=d53624-20220222-54d02d626ae23664cc25084561f8748c.pdf からダウンロードしてください。

本マニュアル(英文)をご希望の方は、次のURLをアクセスしてダウンロードしてください。

https://info.knowbe4.com/ransomware-hostage-rescue-manual-0

<KnowBe4について>

KnowBe4(NASDAQ: KNBE)は、セキュリティ意識向上トレーニングとフィッシングシミュレーション・分析を組み合わせた世界最大の統合型プラットフォームのプロバイダーです。KnowBe4は、IT/データセキュリティ・エキスパートであるStu Sjouwerman(ストゥ・シャワーマン)によって2010 年8 月に米国フロリダ州タンパベイで設立され、セキュリティの「人的要素:ヒューマンエラーの克服」にフォーカスして、ランサムウェア、CEO攻撃/詐欺、ビジネスメール詐欺(BEC)を始めとする巧妙化するソーシャルエンジニアリング手口などの社員ひとり一人のセキュリティに対する認識を高めることで、「人」を狙うセキュリティ脅威から個人、組織、団体を防御することを支援しています。世界で最も著名なサイバーセキュリティ・スペシャリストであるKevin Mitnick(ケビン・ミトニック)がCHO(Chief Hacking Officer)を務めています。同氏のハッカーの視点に立った知見をベースにKnowBe4のトレーニングプログラムは組み立てられています。2022年2月現在、 4万7千社を超える企業や団体がKnowBe4を採用して、防御の最終ラインとして「人」による防御壁を構築しています。 https://www.knowbe4.jp/